よむ、つかう、まなぶ。

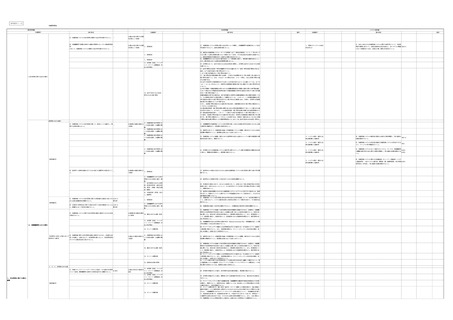

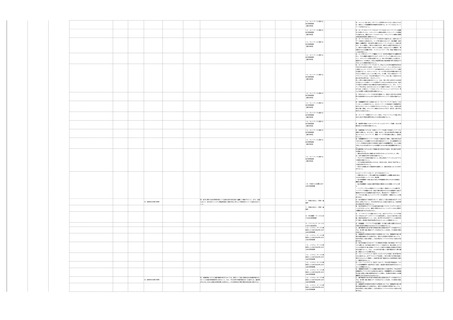

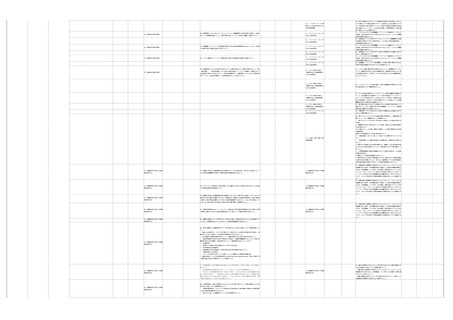

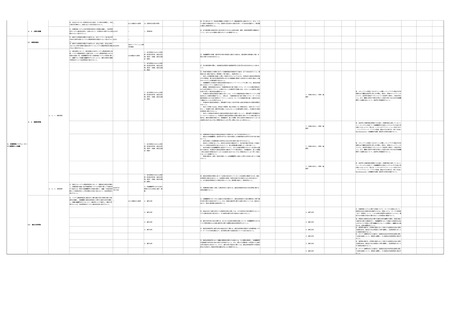

【参考資料1-12】安全管理GL第6.0版_各編間相関表(案) (6 ページ)

出典

| 公開元URL | https://www.mhlw.go.jp/stf/newpage_32083.html |

| 出典情報 | 健康・医療・介護情報利活用検討会 医療等情報利活用ワーキンググループ(第16回 3/23)《厚生労働省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

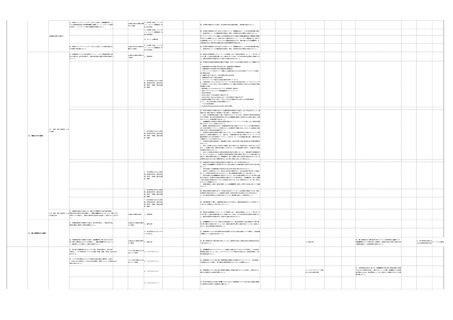

8 . 情 報 管 理 ( 管 理、 持出

し、破棄等)

② 医療機関等において保有する医療情報の管理において、各医療情報に関する管理責任者を定

め、適切に管理するよう指示すること。また、管理責任者から管理状況に関する報告を受け、必

要に応じて改善を指示すること。

7.情報の持出し・管理・破

① 医療情報及び情報機器の持出しについて、運用管理規程に基づき、手

棄等

順の策定と管理を行い、その状況を定期的に企画管理者に報告すること。

7.情報の持出し・管理・破

棄等

② 保守業務を行う事業者に対して、原則として個人情報を含むデータの

持出しを禁止すること。やむを得ず持ち出しを認める場合には、企画管理

者の承認を得て許諾すること。

② 医療情報を保護する施設について、医療情報を格納する情報機器や記

8 . 情 報 管 理 ( 管 理、 持出

③ 医療情報が保存されている場所等については、記録・識別、入退室の制限等の管理を行うこ

し、破棄等)

と。また、医療情報の保管場所には施錠等の対応を行うこと。

録媒体の設置場所等のセキュリティ境界への入退管理が、個人認証システ

12.物理的安全管理措置

ム等による制御に基づいて行われていることを確認すること。また建物、

部屋への不正な侵入を防ぐため、防犯カメラ、自動侵入監視装置等を設置

されていることを確認すること。

12.物理的安全管理措置

8 . 情 報 管 理 ( 管 理、 持出

し、破棄等)

④ 医療機関等における医療情報の管理状況を把握し、経営層の承認を得ること。管理状況の把

握のため、医療機関等で保有する医療情報について定期的な棚卸や管理実態の確認を行うこと。

特に患者に関する情報は、患者ごとに識別できるよう、管理すること。

4.リスクアセスメントを踏

まえた安全対策の設計

③ 個人情報が保管されている情報機器等の重要な情報機器には盗難防止

を講じること。

①

企画管理者の指示に基づき、医療機関等で取り扱う情報を適切に管理する

ための手順等を作成し、運用すること。その際、情報種別による重要度を

踏まえるほか、患者情報については、患者ごとに識別できるような措置を

講じること。

⑦

7.情報の持出し・管理・破

医療情報が格納された可搬媒体及び情報機器の所在を台帳等により管理に

棄等

関する手順を作成し、これに基づき持出し等の対応を行う。併せて定期的

に棚卸を行う手順を作成する。

8 . 情 報 管 理 ( 管 理、 持出

し、破棄等)

⑤ 医療機関等外への医療情報の持ち出しに関する手順等を定める際は、リスク評価に基づい

て、医療情報の持ち出しに関する対応方針や、持ち出す情報、持ち出し方法や管理方法について

情報管理に関する規程で定めること。

7.情報の持出し・管理・破

① 医療情報及び情報機器の持出しについて、運用管理規程に基づき、手

棄等

順の策定と管理を行い、その状況を定期的に企画管理者に報告すること。

⑥ 医療機関等外への医療情報の持ち出しに関する手順等を定める際は、医療情報を記録した媒

8 . 情 報 管 理 ( 管 理、 持出

体や情報機器を用いる持ち出しのほか、ネットワークを通じて外部に医療情報を送信し、又は外

7.情報の持出し・管理・破

① 医療情報及び情報機器の持出しについて、運用管理規程に基づき、手

し、破棄等)

部から医療情報を保存する場所等にネットワークを通じて医療情報の閲覧や受信・取り込みを行

棄等

順の策定と管理を行い、その状況を定期的に企画管理者に報告すること。

う場合も想定すること。

7.情報の持出し・管理・破

棄等

7.情報の持出し・管理・破

棄等

② 保守業務を行う事業者に対して、原則として個人情報を含むデータの

持出しを禁止すること。やむを得ず持ち出しを認める場合には、企画管理

者の承認を得て許諾すること。

③ 医療情報及び情報機器等の持出しに際しての盗難、置き忘れ等に対応

する措置として、医療情報や情報機器等に対する暗号化やアクセスパス

ワードの設定等、容易に内容を読み取られないようにすること。

④

7.情報の持出し・管理・破

棄等

持ち出した利用者が情報機器を、医療機関等が管理しない外部のネット

ワークや他の外部媒体に接続したりする場合は、不正ソフトウェア対策ソ

フトやパーソナルファイアウォールの導入等により、情報端末が情報漏

洩、改ざん等の対象にならないような対策を実施すること。

7.情報の持出し・管理・破

棄等

⑤

持ち出した情報機器等について、公衆無線LAN の利用がなされた場合に

は、利用後に端末の安全性が確認できる手順を策定すること。

⑥

持ち出した医療情報を取り扱う情報機器には、必要最小限のアプリケー

7.情報の持出し・管理・破

ションのみをインストールするとともに、原則として情報機器対する変更

棄等

権限がない設定を行うこと。業務に使用しないアプリケーションや機能に

ついては削除又は停止するか、業務に対して影響がないことを確認するこ

と。

⑫

7.情報の持出し・管理・破

保守作業等のどうしても必要な場合を除いてリモートログインを行うこと

棄等

ができないように、適切に管理されたリモートログインのみに制限する機

能を設けなければならない。

⑬

7.情報の持出し・管理・破

棄等

利用者による外部からのアクセスを許可する場合は、PC の作業環境内に

仮想的に安全管理された環境をVPN 技術と組み合わせて実現する仮想デ

スクトップのような技術を用いるとともに、運用等の要件を設定するこ

と。

③

8 . 情 報 管 理 ( 管 理、 持出

⑦ 持ち出した医療情報を格納する(外部からアクセスして格納する場合を含む。)記録媒体や

7.情報の持出し・管理・破

医療情報及び情報機器等の持出しに際しての盗難、置き忘れ等に対応する

し、破棄等)

情報機器の盗難、紛失が生じた際の対応について情報管理に関する規程に定めること。

棄等

措置として、医療情報や情報機器等に対する暗号化やアクセスパスワード

の設定等、容易に内容を読み取られないようにすること。

⑮

7.情報の持出し・管理・破

棄等

医療情報を格納する記録媒体や情報機器の盗難や紛失(ネットワークサー

ビスの利用等による漏洩の可能性の発生含む)が生じた場合に、行うべき

手順を作成するとともに、可能な範囲で紛失や盗難に対応した措置を事前

に講じること。

⑫

8 . 情 報 管 理 ( 管 理、 持出

⑧ 医療機関等の外部からのアクセスについて、許諾対象者、許諾条件やアクセス範囲等、許諾

7.情報の持出し・管理・破

保守作業等のどうしても必要な場合を除いてリモートログインを行うこと

し、破棄等)

を得るための手順等を定めること。

棄等

ができないように、適切に管理されたリモートログインのみに制限する機

能を設けなければならない。

⑬

7.情報の持出し・管理・破

棄等

利用者による外部からのアクセスを許可する場合は、PC の作業環境内に

仮想的に安全管理された環境をVPN 技術と組み合わせて実現する仮想デ

スクトップのような技術を用いるとともに、運用等の要件を設定するこ

と。

⑭

7.情報の持出し・管理・破

棄等

患者等に医療情報を閲覧させる場合、医療情報を公開しているコン

ピュータシステムを通じて、医療機関等の内部のシステムに不正な侵入等

が起こらないように、例えば、システムやアプリケーションを切り分け

、ファイアウォール、アクセス監視、通信のTLS 暗号化、PKI(Public

Key Infrastructure:公開鍵暗号基盤)認証等の対策を実施すること。

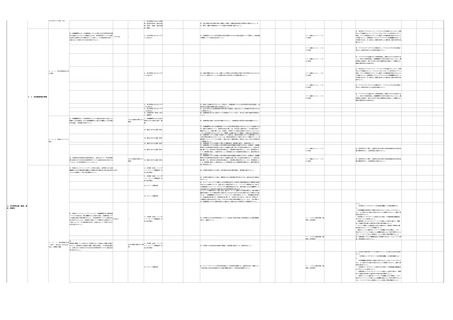

⑨ 破棄に関する規程を踏まえて、把握した情報種別ごとに具体的な破棄

8 . 情 報 管 理 ( 管 理、 持出

⑪ 医療情報の破棄に関する手順等を定める際は、情報種別ごとに破棄の手順を定めること。当

7.情報の持出し・管理・破

の手順を定めること。手順には破棄を行う条件、破棄を行うことができる

し、破棄等)

該手順には破棄を行う条件、破棄を行うことができる職員、具体的な破棄方法を含めること。

棄等

職員、具体的な破棄方法を含めること。また情報の破棄については、企画

管理者に報告すること。

7.情報の持出し・管理・破

棄等

⑩ 情報処理機器自体を破棄する場合、必ず専門的な知識を有するものが

行うこと。また、破棄終了後に、残存し、読み出し可能な医療情報がない

ことを確認すること。

7.情報の持出し・管理・破

⑪ 外部保存を受託する事業者に破棄を委託した場合は、確実に医療情報

棄等

が破棄されたことを、証憑または事業者の説明により確認すること。

⑫ 保存等を委託している医療情報を破棄する場合、委託先事業者に対して、医療情報の破棄等

(格納する記録媒体・情報機器等の破壊含む)を行ったことについての証跡等の提出を求めるこ

8 . 情 報 管 理 ( 管 理、 持出

と。システム関連事業者のサービス等の性格上、破棄等を行ったことの証跡の提出を求めること

7.情報の持出し・管理・破

⑪ 外部保存を受託する事業者に破棄を委託した場合は、確実に医療情報

し、破棄等)

が困難な場合には、当該事業者における破棄等の手順等の提供を求め、委託先事業者における破

棄等

が破棄されたことを、証憑または事業者の説明により確認すること。

棄の手順等が、医療機関等が定める破棄の手順等に適合するよう、事前に協議した上で、委託契

9.医療情報システムに用い

る機器等の資産管理

9.医療情報システムに用い

る機器等の資産管理

9.医療情報システムに用い

る機器等の資産管理

約等の内容にも含めること。

① 医療情報システムにおいて用いる情報機器等の資産管理を行うのに必要な規程その他の資料

を整備し、その管理を行うこと。(なお、情報機器等には、物理的な資産のほか、医療情報シス

テムが利用するサービス、ライセンスなども含む。)

② 医療機関等が管理する情報機器等について、台帳管理等を行うこと。台帳管理等の対象は、

医療機関等内部の購入部署や購入形態に関わらず、医療情報システムで利用する情報機器等全て

とすること。

⑤ 医療情報システムが利用するサービスに関して、安全管理の観点から、利用に適した状況に

あることを定期的に確認すること。確認にあたっては、システム運用担当者に対してサービスに

おける状況(サービスの機密性、クラウドサービス等における可用性、システム関連事業者が示

す規約内容の変更状況等)が適切なものとなっていることを確認するよう指示し、報告を受けた

8.利用機器・サービスに対

する安全管理措置

上で、必要があれば契約変更等の対応を行うこと。

⑦ 企画管理者と協働して、医療情報システムで用いる情報機器等やソフ

トウェアの棚卸を行うための手順を策定し、定期的に実施すること。棚卸

の際には、情報機器等の滅失状況なども併せて確認すること。

⑥ IoT 機器を利用する場合、次に掲げる対策を実施すること。検査装置

等に付属するシステム・機器についても同様である。

(1) IoT 機器により医療情報を取り扱う場合は、製造販売業者から提供を

受けた当該医療機器のサイバーセキュリティに関する情報を基にリスク分

④ 医療情報システムにおいて利用する情報機器等が、安全管理の観点から利用に適した状況に

析を行い、その取扱いに係る運用管理規程を定めること。

9.医療情報システムに用い

あることを定期的に確認すること。確認にあたっては、システム運用担当者に対して、情報機器

8.利用機器・サービスに対

(2) IoT 機器には、製品出荷後にファームウェア等に関する脆弱性が発見

る機器等の資産管理

等における状況(ソフトウェアやファームウェアのアップデートの状況、脆弱性に関する対応状

する安全管理措置

されることがある。システムやサービスの特徴を踏まえ、IoT 機器のセ

況等)を確認するよう指示し、報告を受け、適宜必要な対応を行うこと。

キュリティ上重要なアップデートを必要なタイミングで適切に実施する方

法を検討し、運用すること。

(3) 使用が終了した又は不具合のために使用を停止したIoT 機器をネット

ワークに接続したまま放置すると不正に接続されるリスクがあるため、対

策を実施すること。

し、破棄等)

② 医療機関等において保有する医療情報の管理において、各医療情報に関する管理責任者を定

め、適切に管理するよう指示すること。また、管理責任者から管理状況に関する報告を受け、必

要に応じて改善を指示すること。

7.情報の持出し・管理・破

① 医療情報及び情報機器の持出しについて、運用管理規程に基づき、手

棄等

順の策定と管理を行い、その状況を定期的に企画管理者に報告すること。

7.情報の持出し・管理・破

棄等

② 保守業務を行う事業者に対して、原則として個人情報を含むデータの

持出しを禁止すること。やむを得ず持ち出しを認める場合には、企画管理

者の承認を得て許諾すること。

② 医療情報を保護する施設について、医療情報を格納する情報機器や記

8 . 情 報 管 理 ( 管 理、 持出

③ 医療情報が保存されている場所等については、記録・識別、入退室の制限等の管理を行うこ

し、破棄等)

と。また、医療情報の保管場所には施錠等の対応を行うこと。

録媒体の設置場所等のセキュリティ境界への入退管理が、個人認証システ

12.物理的安全管理措置

ム等による制御に基づいて行われていることを確認すること。また建物、

部屋への不正な侵入を防ぐため、防犯カメラ、自動侵入監視装置等を設置

されていることを確認すること。

12.物理的安全管理措置

8 . 情 報 管 理 ( 管 理、 持出

し、破棄等)

④ 医療機関等における医療情報の管理状況を把握し、経営層の承認を得ること。管理状況の把

握のため、医療機関等で保有する医療情報について定期的な棚卸や管理実態の確認を行うこと。

特に患者に関する情報は、患者ごとに識別できるよう、管理すること。

4.リスクアセスメントを踏

まえた安全対策の設計

③ 個人情報が保管されている情報機器等の重要な情報機器には盗難防止

を講じること。

①

企画管理者の指示に基づき、医療機関等で取り扱う情報を適切に管理する

ための手順等を作成し、運用すること。その際、情報種別による重要度を

踏まえるほか、患者情報については、患者ごとに識別できるような措置を

講じること。

⑦

7.情報の持出し・管理・破

医療情報が格納された可搬媒体及び情報機器の所在を台帳等により管理に

棄等

関する手順を作成し、これに基づき持出し等の対応を行う。併せて定期的

に棚卸を行う手順を作成する。

8 . 情 報 管 理 ( 管 理、 持出

し、破棄等)

⑤ 医療機関等外への医療情報の持ち出しに関する手順等を定める際は、リスク評価に基づい

て、医療情報の持ち出しに関する対応方針や、持ち出す情報、持ち出し方法や管理方法について

情報管理に関する規程で定めること。

7.情報の持出し・管理・破

① 医療情報及び情報機器の持出しについて、運用管理規程に基づき、手

棄等

順の策定と管理を行い、その状況を定期的に企画管理者に報告すること。

⑥ 医療機関等外への医療情報の持ち出しに関する手順等を定める際は、医療情報を記録した媒

8 . 情 報 管 理 ( 管 理、 持出

体や情報機器を用いる持ち出しのほか、ネットワークを通じて外部に医療情報を送信し、又は外

7.情報の持出し・管理・破

① 医療情報及び情報機器の持出しについて、運用管理規程に基づき、手

し、破棄等)

部から医療情報を保存する場所等にネットワークを通じて医療情報の閲覧や受信・取り込みを行

棄等

順の策定と管理を行い、その状況を定期的に企画管理者に報告すること。

う場合も想定すること。

7.情報の持出し・管理・破

棄等

7.情報の持出し・管理・破

棄等

② 保守業務を行う事業者に対して、原則として個人情報を含むデータの

持出しを禁止すること。やむを得ず持ち出しを認める場合には、企画管理

者の承認を得て許諾すること。

③ 医療情報及び情報機器等の持出しに際しての盗難、置き忘れ等に対応

する措置として、医療情報や情報機器等に対する暗号化やアクセスパス

ワードの設定等、容易に内容を読み取られないようにすること。

④

7.情報の持出し・管理・破

棄等

持ち出した利用者が情報機器を、医療機関等が管理しない外部のネット

ワークや他の外部媒体に接続したりする場合は、不正ソフトウェア対策ソ

フトやパーソナルファイアウォールの導入等により、情報端末が情報漏

洩、改ざん等の対象にならないような対策を実施すること。

7.情報の持出し・管理・破

棄等

⑤

持ち出した情報機器等について、公衆無線LAN の利用がなされた場合に

は、利用後に端末の安全性が確認できる手順を策定すること。

⑥

持ち出した医療情報を取り扱う情報機器には、必要最小限のアプリケー

7.情報の持出し・管理・破

ションのみをインストールするとともに、原則として情報機器対する変更

棄等

権限がない設定を行うこと。業務に使用しないアプリケーションや機能に

ついては削除又は停止するか、業務に対して影響がないことを確認するこ

と。

⑫

7.情報の持出し・管理・破

保守作業等のどうしても必要な場合を除いてリモートログインを行うこと

棄等

ができないように、適切に管理されたリモートログインのみに制限する機

能を設けなければならない。

⑬

7.情報の持出し・管理・破

棄等

利用者による外部からのアクセスを許可する場合は、PC の作業環境内に

仮想的に安全管理された環境をVPN 技術と組み合わせて実現する仮想デ

スクトップのような技術を用いるとともに、運用等の要件を設定するこ

と。

③

8 . 情 報 管 理 ( 管 理、 持出

⑦ 持ち出した医療情報を格納する(外部からアクセスして格納する場合を含む。)記録媒体や

7.情報の持出し・管理・破

医療情報及び情報機器等の持出しに際しての盗難、置き忘れ等に対応する

し、破棄等)

情報機器の盗難、紛失が生じた際の対応について情報管理に関する規程に定めること。

棄等

措置として、医療情報や情報機器等に対する暗号化やアクセスパスワード

の設定等、容易に内容を読み取られないようにすること。

⑮

7.情報の持出し・管理・破

棄等

医療情報を格納する記録媒体や情報機器の盗難や紛失(ネットワークサー

ビスの利用等による漏洩の可能性の発生含む)が生じた場合に、行うべき

手順を作成するとともに、可能な範囲で紛失や盗難に対応した措置を事前

に講じること。

⑫

8 . 情 報 管 理 ( 管 理、 持出

⑧ 医療機関等の外部からのアクセスについて、許諾対象者、許諾条件やアクセス範囲等、許諾

7.情報の持出し・管理・破

保守作業等のどうしても必要な場合を除いてリモートログインを行うこと

し、破棄等)

を得るための手順等を定めること。

棄等

ができないように、適切に管理されたリモートログインのみに制限する機

能を設けなければならない。

⑬

7.情報の持出し・管理・破

棄等

利用者による外部からのアクセスを許可する場合は、PC の作業環境内に

仮想的に安全管理された環境をVPN 技術と組み合わせて実現する仮想デ

スクトップのような技術を用いるとともに、運用等の要件を設定するこ

と。

⑭

7.情報の持出し・管理・破

棄等

患者等に医療情報を閲覧させる場合、医療情報を公開しているコン

ピュータシステムを通じて、医療機関等の内部のシステムに不正な侵入等

が起こらないように、例えば、システムやアプリケーションを切り分け

、ファイアウォール、アクセス監視、通信のTLS 暗号化、PKI(Public

Key Infrastructure:公開鍵暗号基盤)認証等の対策を実施すること。

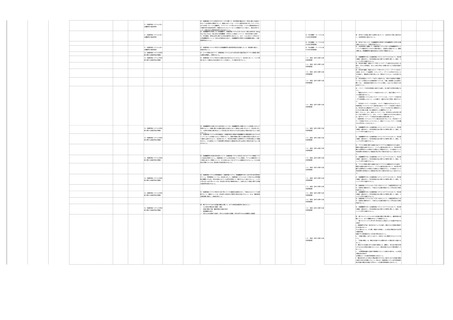

⑨ 破棄に関する規程を踏まえて、把握した情報種別ごとに具体的な破棄

8 . 情 報 管 理 ( 管 理、 持出

⑪ 医療情報の破棄に関する手順等を定める際は、情報種別ごとに破棄の手順を定めること。当

7.情報の持出し・管理・破

の手順を定めること。手順には破棄を行う条件、破棄を行うことができる

し、破棄等)

該手順には破棄を行う条件、破棄を行うことができる職員、具体的な破棄方法を含めること。

棄等

職員、具体的な破棄方法を含めること。また情報の破棄については、企画

管理者に報告すること。

7.情報の持出し・管理・破

棄等

⑩ 情報処理機器自体を破棄する場合、必ず専門的な知識を有するものが

行うこと。また、破棄終了後に、残存し、読み出し可能な医療情報がない

ことを確認すること。

7.情報の持出し・管理・破

⑪ 外部保存を受託する事業者に破棄を委託した場合は、確実に医療情報

棄等

が破棄されたことを、証憑または事業者の説明により確認すること。

⑫ 保存等を委託している医療情報を破棄する場合、委託先事業者に対して、医療情報の破棄等

(格納する記録媒体・情報機器等の破壊含む)を行ったことについての証跡等の提出を求めるこ

8 . 情 報 管 理 ( 管 理、 持出

と。システム関連事業者のサービス等の性格上、破棄等を行ったことの証跡の提出を求めること

7.情報の持出し・管理・破

⑪ 外部保存を受託する事業者に破棄を委託した場合は、確実に医療情報

し、破棄等)

が困難な場合には、当該事業者における破棄等の手順等の提供を求め、委託先事業者における破

棄等

が破棄されたことを、証憑または事業者の説明により確認すること。

棄の手順等が、医療機関等が定める破棄の手順等に適合するよう、事前に協議した上で、委託契

9.医療情報システムに用い

る機器等の資産管理

9.医療情報システムに用い

る機器等の資産管理

9.医療情報システムに用い

る機器等の資産管理

約等の内容にも含めること。

① 医療情報システムにおいて用いる情報機器等の資産管理を行うのに必要な規程その他の資料

を整備し、その管理を行うこと。(なお、情報機器等には、物理的な資産のほか、医療情報シス

テムが利用するサービス、ライセンスなども含む。)

② 医療機関等が管理する情報機器等について、台帳管理等を行うこと。台帳管理等の対象は、

医療機関等内部の購入部署や購入形態に関わらず、医療情報システムで利用する情報機器等全て

とすること。

⑤ 医療情報システムが利用するサービスに関して、安全管理の観点から、利用に適した状況に

あることを定期的に確認すること。確認にあたっては、システム運用担当者に対してサービスに

おける状況(サービスの機密性、クラウドサービス等における可用性、システム関連事業者が示

す規約内容の変更状況等)が適切なものとなっていることを確認するよう指示し、報告を受けた

8.利用機器・サービスに対

する安全管理措置

上で、必要があれば契約変更等の対応を行うこと。

⑦ 企画管理者と協働して、医療情報システムで用いる情報機器等やソフ

トウェアの棚卸を行うための手順を策定し、定期的に実施すること。棚卸

の際には、情報機器等の滅失状況なども併せて確認すること。

⑥ IoT 機器を利用する場合、次に掲げる対策を実施すること。検査装置

等に付属するシステム・機器についても同様である。

(1) IoT 機器により医療情報を取り扱う場合は、製造販売業者から提供を

受けた当該医療機器のサイバーセキュリティに関する情報を基にリスク分

④ 医療情報システムにおいて利用する情報機器等が、安全管理の観点から利用に適した状況に

析を行い、その取扱いに係る運用管理規程を定めること。

9.医療情報システムに用い

あることを定期的に確認すること。確認にあたっては、システム運用担当者に対して、情報機器

8.利用機器・サービスに対

(2) IoT 機器には、製品出荷後にファームウェア等に関する脆弱性が発見

る機器等の資産管理

等における状況(ソフトウェアやファームウェアのアップデートの状況、脆弱性に関する対応状

する安全管理措置

されることがある。システムやサービスの特徴を踏まえ、IoT 機器のセ

況等)を確認するよう指示し、報告を受け、適宜必要な対応を行うこと。

キュリティ上重要なアップデートを必要なタイミングで適切に実施する方

法を検討し、運用すること。

(3) 使用が終了した又は不具合のために使用を停止したIoT 機器をネット

ワークに接続したまま放置すると不正に接続されるリスクがあるため、対

策を実施すること。