よむ、つかう、まなぶ。

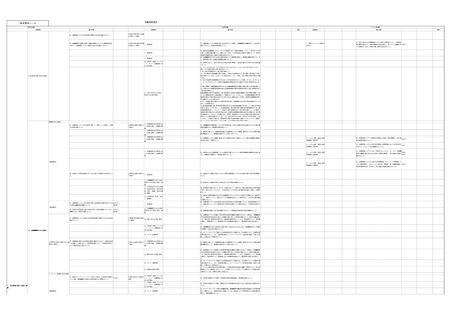

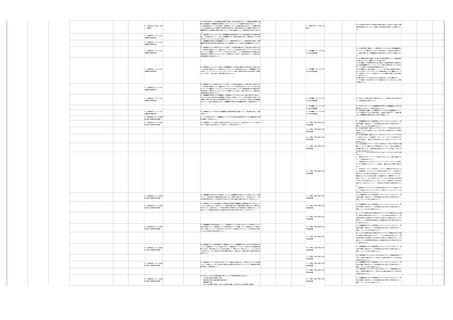

【参考資料1-6】医療情報システムの安全管理に関するガイドライン第6.0版各編間相関表(案) (9 ページ)

出典

| 公開元URL | https://www.mhlw.go.jp/stf/newpage_33201.html |

| 出典情報 | 健康・医療・介護情報利活用検討会医療等情報利活用ワーキンググループ(第17回 5/24)《厚生労働省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

⑥

IoT 機器を利用する場合、次に掲げる対策を実施すること。検査装置等

に付属するシステム・機器についても同様である。

(1) IoT 機器により医療情報を取り扱う場合は、製造販売業者から提供を受

けた当該医療機器のサイバーセキュリティに関する情報を基にリスク分析を

行い、その取扱いに係る運用管理規程を定めること。

8.利用機器・サービスに対

(2) IoT 機器には、製品出荷後にファームウェア等に関する脆弱性が発見さ

する安全管理措置

れることがある。システムやサービスの特徴を踏まえ、IoT 機器のセキュリ

ティ上重要なアップデートを必要なタイミングで適切に実施する方法を検討

し、運用すること。

(3) 使用が終了した又は不具合のために使用を停止したIoT 機器をネット

ワークに接続したまま放置すると不正に接続されるリスクがあるため、対策

を実施すること。

①

医療情報システムに対する不正ソフトウェア混入やサイバー攻撃などに

よるインシデントに対して、以下の対応を行うこと。

- 攻撃を受けたサーバ等の遮断や他の医療機関等への影響の波及の防止の

ための外部ネットワークの一時切断

- 他の情報機器への混入拡大の防止や情報漏洩の抑止のための当該混入機

18.外部からの攻撃に対す

る安全管理措置

器の隔離

- 他の情報機器への波及の調査等被害の確認のための業務システムの停止

- バックアップからの重要なファイルの復元(重要なファイルは数世代

バックアップを複数の方式(追記可能な設定がなされた記録媒体と追記不能

設定がなされた記録媒体の組み合わせ、端末及びサーバ装置やネットワーク

から切り離したバックアップデータの保管等)で確保することが重要であ

る)

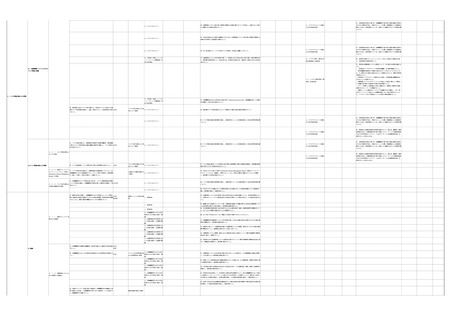

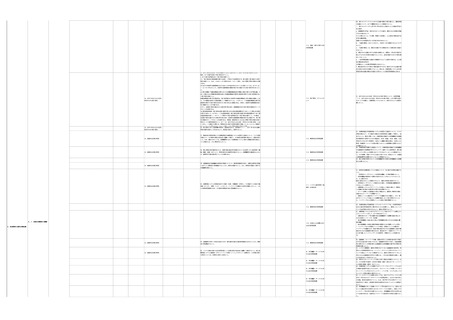

⑦ 医療機関等において利用するネットワークについて、リスク評価を踏まえつつその選定を担当者

と協働して検討し、その結果を経営層に報告の上、承認を得ること。なお、選定にあたっては、医療

15.技術的な対策の管理

機関等において医療情報システムに関する整備計画等を策定している場合には、これと整合性をとる

こと。また、ネットワークの安全性確保を目的とした実装と運用設計を行った場合には、その内容を

13.ネットワークに関する

安全管理措置

①

ネットワーク利用に関連する具体的な責任分界、責任の所在の範

【遵守事項】

囲を明らかにし、企画管理者に対して報告すること。

確認の上、経営層に報告し、承認を得ること。

13.ネットワークに関する

安全管理措置

【遵守事項】

②

セッション乗っ取り、IP アドレス詐称等のなりすましを防止する

ため、原則として医療機関等が経路等を管理する、オープンではない

ネットワークを利用すること。

13.ネットワークに関する

③

オープンなネットワークからオープンではないネットワークへの

安全管理措置

接続までの間にチャネル・セキュリティの確保を期待してネットワー

【遵守事項】

クを構成する場合には、選択するサービスのチャネル・セキュリティ

の確保の範囲を電気通信事業者に確認すること。

④ オープンではないネットワークを利用する場合には、必要に応じ

13.ネットワークに関する

安全管理措置

【遵守事項】

てデータ送信元と送信先での、ルータ等の拠点の出入り口・使用機

器・使用機器上の機能単位・利用者等の選択するネットワークに応じ

て、必要な単位で、互いに確認し、採用する通信方式や、採用する認

証手段を決めること。採用する認証手段は、PKI による認証、erberos

のような鍵配布、事前配布された共通鍵の利用、ワンタイムパスワー

13.ネットワークに関する

安全管理措置

【遵守事項】

ド等、容易に解読されない方法が望ましい。

⑤ ルータ等のネットワーク機器について、安全性が確認できる機器

を利用し、不正な機器の接続や不正なデータやソフトウェアの混入が

生じないよう、セキュリティ対策を実施すること。特にVPN 接続によ

る場合は、施設内のルータを経由して異なる施設間を結ぶ通信経路の

間で送受信ができないように経路を設定すること。

⑥ オープンなネットワークにおいて、IPsec によるVPN 接続等を利

用 せ ず HTTPS を 利 用 す る 場 合 、 TLS のプ ロト コル バー ジョ ンを

TLS1.3 以上に限定した上で、クライアント証明書を利用したTLS クラ

イアント認証を実施すること。ただしシステム・サービス等の対応が

13.ネットワークに関する

安全管理措置

【遵守事項】

困難な場合にはTLS1.2 の設定によることも可能とする。その際、TLS

の設定はサーバ/クライアントともに「TLS 暗号設定ガイドライン3.0.1

版」に規定される最も安全性水準の高い「高セキュリティ

型」に準じた適切な設定を行うこと。なお、SSL-VPN は利用する具体

的な方法によっては偽サーバへの対策が不十分なものが含まれるた

め、使用する場合には適切な手法の選択及び必要な対策を行うこと。

また、ソフトウェア型のIPsec 又はTLS1.2 以上により接続する場合、

セッション間の回り込み(正規のルートではないクローズドセッショ

ンへのアクセス)等による攻撃への適切な対策を実施すること。

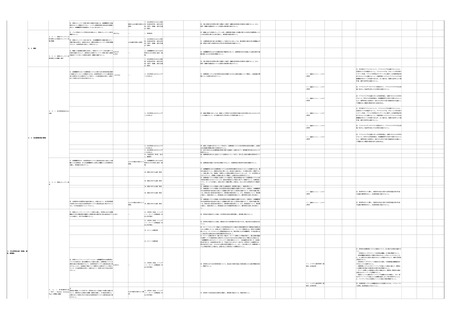

13.ネットワークに関する

安全管理措置

【遵守事項】

13.ネットワークに関する

安全管理措置

【遵守事項】

⑦

利用するネットワークの安全性を勘案して、送信元と相手先の当

事者間で当該情報そのものに対する暗号化等のセキュリティ対策を実

施すること。

⑧

医療機関等で用いる通信において、ネットワーク上で「改ざん」

されていないことを保証すること。またネットワークの転送途中で診

療録等が改ざんされていないことを保証できるようにすること。な

お、可逆的な情報の圧縮・解凍、セキュリティ確保のためのタグ付

け、暗号化・復号等は改ざんにはあたらない。

13.ネットワークに関する

安全管理措置

⑨

ネットワーク経路でのメッセージ挿入、不正ソフトウェアの混入

【遵守事項】

等の改ざん及び中間者攻撃等を防止する対策を実施すること。

13.ネットワークに関する

安全管理措置

⑩

【遵守事項】

の盗聴を防止する対策を実施すること。

13.ネットワークに関する

⑪

安全管理措置

クに接続する際には、なりすまし、盗聴、改ざん、侵入及び妨害等の

【遵守事項】

脅威に留意したうえで、ネットワーク、機器、サービス等を適切に選

13.ネットワークに関する

安全管理措置

【遵守事項】

施設間の経路上においてクラッカーによるパスワード盗聴、本文

医療情報システムを、内部ネットワークを通じて外部ネットワー

定し、監視を行うこと。

⑫ 医療機関等がネットワークを通じて通信を行う際に、通信の相手

先が正当であることを認識するための相互認証を行うこと。また診療

録等のオンライン外部保存を受託する事業者と委託する医療機関等

が、互いに通信目的とする正当な相手かどうかを認識するための相互

認証機能を設けること。

⑬ 医療情報システムにおいて無線LAN を利用する場合、次に掲げる対策を

実施すること。

- 適切な利用者以外に無線LAN を利用されないようにすること。例えば、

13.ネットワークに関する

安全管理措置

【遵守事項】

ANY 接続拒否等の対策を実施すること。

- 不正アクセス対策を実施すること。例えばMAC アドレスによるアクセス

制限を実施すること。

- 不正な情報の取得を防止するため、WPA2-AES、WPA2-TKIP 等により

通信を暗号化すること。

- 利用する無線LAN の電波特性を勘案して、通信を阻害しないものを利用

すること。

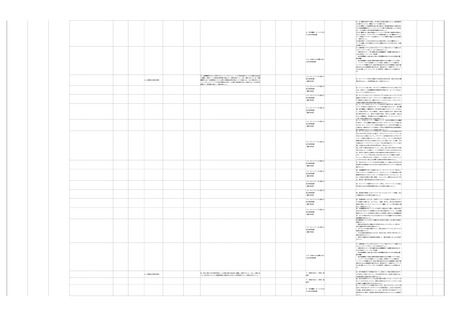

①

医療情報システムに対する不正ソフトウェア混入やサイバー攻撃などに

よるインシデントに対して、以下の対応を行うこと。

- 攻撃を受けたサーバ等の遮断や他の医療機関等への影響の波及の防止の

ための外部ネットワークの一時切断

- 他の情報機器への混入拡大の防止や情報漏洩の抑止のための当該混入機

18.外部からの攻撃に対す

る安全管理措置

器の隔離

- 他の情報機器への波及の調査等被害の確認のための業務システムの停止

- バックアップからの重要なファイルの復元(重要なファイルは数世代

バックアップを複数の方式(追記可能な設定がなされた記録媒体と追記不能

設定がなされた記録媒体の組み合わせ、端末及びサーバ装置やネットワーク

から切り離したバックアップデータの保管等)で確保することが重要であ

る)

15.技術的な対策の管理

⑧ 保守に関する安全管理対策として必要な項目を担当者と協働して検討すること。また、必要に応

7.情報の持出し・管理・破

じて、保守を行うシステム関連事業者と契約やSLA 等により管理項目について取決めを行うこと。

棄等

7.情報の持出し・管理・破

棄等

8.利用機器・サービスに対

する安全管理措置

②

保守業務を行う事業者に対して、原則として個人情報を含むデー

タの持出しを禁止すること。やむを得ず持ち出しを認める場合には、

企画管理者の承認を得て許諾すること。

⑫ 保守作業等のどうしても必要な場合を除いてリモートログインを

行うことができないように、適切に管理されたリモートログインのみ

に制限する機能を設けなければならない。

④ メールやファイル交換にあたっては、実行プログラム(マクロ等

含む)が含まれるデータやファイルの送受信禁止、又はその実行停止

の実施、無害化処理を行うこと。なお、保守等でやむを得ずファイル

送信等を行う場合、送信側で無害化処理が行われていることを確認す

ること 。

IoT 機器を利用する場合、次に掲げる対策を実施すること。検査装置等

に付属するシステム・機器についても同様である。

(1) IoT 機器により医療情報を取り扱う場合は、製造販売業者から提供を受

けた当該医療機器のサイバーセキュリティに関する情報を基にリスク分析を

行い、その取扱いに係る運用管理規程を定めること。

8.利用機器・サービスに対

(2) IoT 機器には、製品出荷後にファームウェア等に関する脆弱性が発見さ

する安全管理措置

れることがある。システムやサービスの特徴を踏まえ、IoT 機器のセキュリ

ティ上重要なアップデートを必要なタイミングで適切に実施する方法を検討

し、運用すること。

(3) 使用が終了した又は不具合のために使用を停止したIoT 機器をネット

ワークに接続したまま放置すると不正に接続されるリスクがあるため、対策

を実施すること。

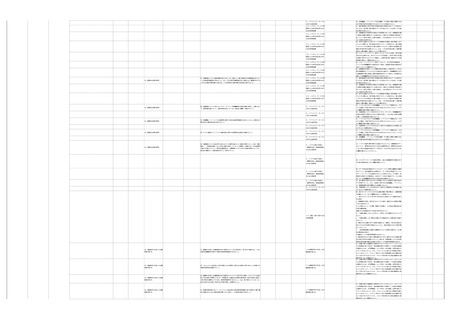

①

医療情報システムに対する不正ソフトウェア混入やサイバー攻撃などに

よるインシデントに対して、以下の対応を行うこと。

- 攻撃を受けたサーバ等の遮断や他の医療機関等への影響の波及の防止の

ための外部ネットワークの一時切断

- 他の情報機器への混入拡大の防止や情報漏洩の抑止のための当該混入機

18.外部からの攻撃に対す

る安全管理措置

器の隔離

- 他の情報機器への波及の調査等被害の確認のための業務システムの停止

- バックアップからの重要なファイルの復元(重要なファイルは数世代

バックアップを複数の方式(追記可能な設定がなされた記録媒体と追記不能

設定がなされた記録媒体の組み合わせ、端末及びサーバ装置やネットワーク

から切り離したバックアップデータの保管等)で確保することが重要であ

る)

⑦ 医療機関等において利用するネットワークについて、リスク評価を踏まえつつその選定を担当者

と協働して検討し、その結果を経営層に報告の上、承認を得ること。なお、選定にあたっては、医療

15.技術的な対策の管理

機関等において医療情報システムに関する整備計画等を策定している場合には、これと整合性をとる

こと。また、ネットワークの安全性確保を目的とした実装と運用設計を行った場合には、その内容を

13.ネットワークに関する

安全管理措置

①

ネットワーク利用に関連する具体的な責任分界、責任の所在の範

【遵守事項】

囲を明らかにし、企画管理者に対して報告すること。

確認の上、経営層に報告し、承認を得ること。

13.ネットワークに関する

安全管理措置

【遵守事項】

②

セッション乗っ取り、IP アドレス詐称等のなりすましを防止する

ため、原則として医療機関等が経路等を管理する、オープンではない

ネットワークを利用すること。

13.ネットワークに関する

③

オープンなネットワークからオープンではないネットワークへの

安全管理措置

接続までの間にチャネル・セキュリティの確保を期待してネットワー

【遵守事項】

クを構成する場合には、選択するサービスのチャネル・セキュリティ

の確保の範囲を電気通信事業者に確認すること。

④ オープンではないネットワークを利用する場合には、必要に応じ

13.ネットワークに関する

安全管理措置

【遵守事項】

てデータ送信元と送信先での、ルータ等の拠点の出入り口・使用機

器・使用機器上の機能単位・利用者等の選択するネットワークに応じ

て、必要な単位で、互いに確認し、採用する通信方式や、採用する認

証手段を決めること。採用する認証手段は、PKI による認証、erberos

のような鍵配布、事前配布された共通鍵の利用、ワンタイムパスワー

13.ネットワークに関する

安全管理措置

【遵守事項】

ド等、容易に解読されない方法が望ましい。

⑤ ルータ等のネットワーク機器について、安全性が確認できる機器

を利用し、不正な機器の接続や不正なデータやソフトウェアの混入が

生じないよう、セキュリティ対策を実施すること。特にVPN 接続によ

る場合は、施設内のルータを経由して異なる施設間を結ぶ通信経路の

間で送受信ができないように経路を設定すること。

⑥ オープンなネットワークにおいて、IPsec によるVPN 接続等を利

用 せ ず HTTPS を 利 用 す る 場 合 、 TLS のプ ロト コル バー ジョ ンを

TLS1.3 以上に限定した上で、クライアント証明書を利用したTLS クラ

イアント認証を実施すること。ただしシステム・サービス等の対応が

13.ネットワークに関する

安全管理措置

【遵守事項】

困難な場合にはTLS1.2 の設定によることも可能とする。その際、TLS

の設定はサーバ/クライアントともに「TLS 暗号設定ガイドライン3.0.1

版」に規定される最も安全性水準の高い「高セキュリティ

型」に準じた適切な設定を行うこと。なお、SSL-VPN は利用する具体

的な方法によっては偽サーバへの対策が不十分なものが含まれるた

め、使用する場合には適切な手法の選択及び必要な対策を行うこと。

また、ソフトウェア型のIPsec 又はTLS1.2 以上により接続する場合、

セッション間の回り込み(正規のルートではないクローズドセッショ

ンへのアクセス)等による攻撃への適切な対策を実施すること。

13.ネットワークに関する

安全管理措置

【遵守事項】

13.ネットワークに関する

安全管理措置

【遵守事項】

⑦

利用するネットワークの安全性を勘案して、送信元と相手先の当

事者間で当該情報そのものに対する暗号化等のセキュリティ対策を実

施すること。

⑧

医療機関等で用いる通信において、ネットワーク上で「改ざん」

されていないことを保証すること。またネットワークの転送途中で診

療録等が改ざんされていないことを保証できるようにすること。な

お、可逆的な情報の圧縮・解凍、セキュリティ確保のためのタグ付

け、暗号化・復号等は改ざんにはあたらない。

13.ネットワークに関する

安全管理措置

⑨

ネットワーク経路でのメッセージ挿入、不正ソフトウェアの混入

【遵守事項】

等の改ざん及び中間者攻撃等を防止する対策を実施すること。

13.ネットワークに関する

安全管理措置

⑩

【遵守事項】

の盗聴を防止する対策を実施すること。

13.ネットワークに関する

⑪

安全管理措置

クに接続する際には、なりすまし、盗聴、改ざん、侵入及び妨害等の

【遵守事項】

脅威に留意したうえで、ネットワーク、機器、サービス等を適切に選

13.ネットワークに関する

安全管理措置

【遵守事項】

施設間の経路上においてクラッカーによるパスワード盗聴、本文

医療情報システムを、内部ネットワークを通じて外部ネットワー

定し、監視を行うこと。

⑫ 医療機関等がネットワークを通じて通信を行う際に、通信の相手

先が正当であることを認識するための相互認証を行うこと。また診療

録等のオンライン外部保存を受託する事業者と委託する医療機関等

が、互いに通信目的とする正当な相手かどうかを認識するための相互

認証機能を設けること。

⑬ 医療情報システムにおいて無線LAN を利用する場合、次に掲げる対策を

実施すること。

- 適切な利用者以外に無線LAN を利用されないようにすること。例えば、

13.ネットワークに関する

安全管理措置

【遵守事項】

ANY 接続拒否等の対策を実施すること。

- 不正アクセス対策を実施すること。例えばMAC アドレスによるアクセス

制限を実施すること。

- 不正な情報の取得を防止するため、WPA2-AES、WPA2-TKIP 等により

通信を暗号化すること。

- 利用する無線LAN の電波特性を勘案して、通信を阻害しないものを利用

すること。

①

医療情報システムに対する不正ソフトウェア混入やサイバー攻撃などに

よるインシデントに対して、以下の対応を行うこと。

- 攻撃を受けたサーバ等の遮断や他の医療機関等への影響の波及の防止の

ための外部ネットワークの一時切断

- 他の情報機器への混入拡大の防止や情報漏洩の抑止のための当該混入機

18.外部からの攻撃に対す

る安全管理措置

器の隔離

- 他の情報機器への波及の調査等被害の確認のための業務システムの停止

- バックアップからの重要なファイルの復元(重要なファイルは数世代

バックアップを複数の方式(追記可能な設定がなされた記録媒体と追記不能

設定がなされた記録媒体の組み合わせ、端末及びサーバ装置やネットワーク

から切り離したバックアップデータの保管等)で確保することが重要であ

る)

15.技術的な対策の管理

⑧ 保守に関する安全管理対策として必要な項目を担当者と協働して検討すること。また、必要に応

7.情報の持出し・管理・破

じて、保守を行うシステム関連事業者と契約やSLA 等により管理項目について取決めを行うこと。

棄等

7.情報の持出し・管理・破

棄等

8.利用機器・サービスに対

する安全管理措置

②

保守業務を行う事業者に対して、原則として個人情報を含むデー

タの持出しを禁止すること。やむを得ず持ち出しを認める場合には、

企画管理者の承認を得て許諾すること。

⑫ 保守作業等のどうしても必要な場合を除いてリモートログインを

行うことができないように、適切に管理されたリモートログインのみ

に制限する機能を設けなければならない。

④ メールやファイル交換にあたっては、実行プログラム(マクロ等

含む)が含まれるデータやファイルの送受信禁止、又はその実行停止

の実施、無害化処理を行うこと。なお、保守等でやむを得ずファイル

送信等を行う場合、送信側で無害化処理が行われていることを確認す

ること 。