よむ、つかう、まなぶ。

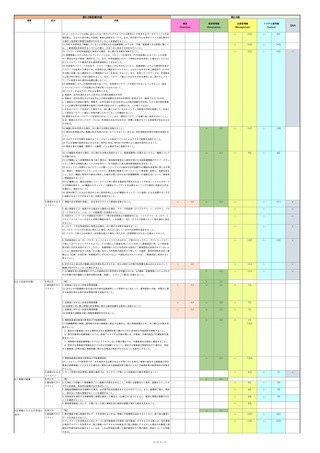

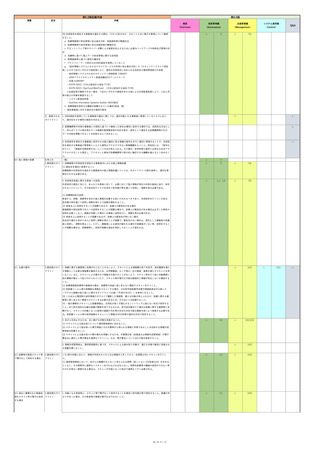

【参考資料1-5】医療情報システムの安全管理に関するガイドライン第6.0版第5.2版→第6.0版項目移行対応表(案) (1 ページ)

出典

| 公開元URL | https://www.mhlw.go.jp/stf/newpage_33201.html |

| 出典情報 | 健康・医療・介護情報利活用検討会医療等情報利活用ワーキンググループ(第17回 5/24)《厚生労働省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

参考資料1-5

第5.2 版→第6.0 版 項目移行対応表(案)

第5.2版記載内容

項番

区分

第6.0版

内容

概説

経営管理編

企画管理編

システム運用編

(Overview)

(Governance)

(Management)

(Control)

記載の有無

記載箇所

1. はじめに

ー

(略)

レ

1、2.1

2. 本ガイドラインの読み方

ー

(略)

レ

3

3. 本ガイドラインの対象シス ー

(略)

レ

(略)

レ

テム及び対象情報

4. 電子的な医療情報を扱う際 ー

の責任のあり方

5. 情報の相互運用性と標準化 ー

2.2、2.3、4.7

4.1

記載の有無

レ

レ

記載箇所

記載の有無

記載箇所

記載の有無

記載箇所

レ

5

Q&A

記載の有無

16

1.1〜1.4、5.3

(略)

について

6.1. 方針の制定と公表

C.最低限のガイ

1. 個人情報保護に関する方針を策定し、公開すること。

レ

4.4

レ

1.1

レ

1.2.2

2. 医療情報システムの安全管理に関する方針を策定すること。その方針には、次に掲げる事項を定めること。

レ

4.4

レ

1.1

レ

1.④

レ

4.2

レ

2.2

レ

6.2

レ

6.1.2

ドライン

・ 理念(基本方針と管理目的の表明)

・ 医療情報システムで扱う情報の範囲

・ 情報の取扱いや保存の方法及び期間

・ 不要・不法なアクセスを防止するための利用者識別の方法

・ 医療情報システム安全管理責任者

・ 苦情・質問の窓口

6.2 医療機関等における情報

B.考え方

(略)

ステム(ISMS)の実践

6.2.1 ISMS構築の手順

B.考え方

(略)

6.2.2 取扱い情報の把握

B.考え方

(略)

6.2.3. リスク分析

C.最低限のガイ

1. 医療情報システムで扱う情報を全てリストアップすること。

セキュリティマネジメントシ

レ

4.5

レ

2.2

レ

6.②

2. リストアップした情報を、安全管理上の重要度に応じて分類し、常に最新の状態を維持すること。

レ

2.2

レ

6.②

3. リストアップした情報は、医療情報システム安全管理責任者が必要に応じて速やかに確認できる状態で管理

レ

2.2

レ

6.1.2

ドライン

すること。

4. リストアップした情報に対してリスク分析を実施すること。脅威に関してはリスク分析に関する解説(別

レ

4.5

レ

2.2

レ

6.⑤

レ

4.5

レ

2.2

レ

6.⑥

レ

4②

レ

4.5

レ

2.2

レ

6.⑥

レ

2②

レ

2.2

レ

6.⑧

レ

2.2

レ

6.⑦

レ

3①

冊)を参照

5. 医療情報システムベンダ及びサービス事業者から技術的対策等の情報を収集すること。例えば、「医療情報

を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン」(総務省・経済産業省

令

和2年8月21日)における「サービス仕様適合開示書」を利用することが考えられる。

6. 医療情報システムに関する全体構成図(ネットワーク構成図・システム構成図等)、及びシステム責任者一

覧(設置事業者等含む)を作成し、常に最新の状態を維持すること。例えば、前述の「サービス仕様適合開示

書」を利用することが考えられる。

7. リスク分析により得られたリスクに対して、6.3章〜6.12章に示す対策を実施すること。

D.推奨されるガ 1. 上記1から7の結果を系統的に文書化して管理すること。

イドライン

6.3 組織的安全管理対策(体

B.考え方

(略)

レ

3.2

制、運用管理規程)

C.最低限のガイ

1. 医療情報システム安全管理責任者を設置するとともに、医療情報システム運用担当者を限定すること。ただ

レ

3.2

ドライン

し、小規模医療機関等で役割が自明の場合は、明確な規程を定めなくとも良い。

3③

2. 個人情報が参照可能な場所においては、来訪者の記録・識別、入退制限等の入退管理を定めること。

レ

3.2

レ

8③

3. 医療情報システムへのアクセス制限、記録、点検等を定めたアクセス管理規程を作成すること。

レ

4.4

レ

3.2

レ

8①

4. 個人情報の取扱いを委託する場合、委託契約において安全管理に関する条項を含めること。

レ

4.4

レ

3.2

レ

7⑤

5. 運用管理規程等において次の内容を定めること。

レ

4.4

レ

3.2

レ

レ

4.1

・ 医療機関等の体制

・ 契約書・マニュアル等の文書の管理方法

・ リスクに対する予防措置、発生時の対応の方法

・ 機器を用いる場合は機器の管理方法

・ 個人情報の記録媒体の管理(保管・授受等)の方法

・ 患者等への説明と同意を得る方法

・ 監査

・ 苦情・質問の受付窓口

6.4 物理的安全対策

B.考え方

(略)

C.最低限のガイ

1. 個人情報が保存されている機器の設置場所及び記録媒体の保存場所には施錠すること。

レ

8③

2. 個人情報を入力・参照できる端末が設置されている区画は、業務時間帯以外は施錠するなど、運用管理規程

レ

15②

レ

15②

レ

8③

ドライン

等に基づき許可された者以外の者が立ち入ることができないようにするための対策を実施すること。ただし、

上記の対策と同等レベルの他の対策がある場合はこの限りではない。

3. 個人情報が保存されている機器が設置されている区画への入退管理を実施すること。例えば、次に掲げる対

レ

策を実施すること。

・ 入退者に名札等の着用を義務付ける。

・ 台帳等によって入退者を記録する。

・ 入退者の記録を定期的にチェックし、妥当性を確認する。

4. 個人情報が保存されている機器等の重要な機器に盗難防止用チェーン等を設置すること。

5. 個人情報が入力・参照できる端末の覗き見防止対策を実施すること。

D.推奨されるガ 1. 情報管理上重要な区画に防犯カメラ、自動侵入監視装置等を設置すること。

レ

12.3.1

レ

12.3.2

レ

12②

イドライン

6.5 技術的安全対策

B.考え方

(略)

C.最低限のガイ

1. 医療情報システムへのアクセスにおける利用者の識別・認証を行うこと。

レ

4.6

2. 利用者の識別・認証にユーザIDとパスワードの組み合わせを用いる場合、それらの情報を、本人しか知り得

レ

4.6

レ

4.1

レ

4.1

レ

13①

レ

14①

レ

13②

レ

14②

レ

14③

ドライン

ない状態に保つよう対策を実施すること。

3. 利用者の識別・認証にICカード等のセキュリティ・デバイスを用いる場合、ICカードの破損等、セキュリ

ティ・デバイスが利用できないときを想定し、緊急時の代替手段による一時的なアクセスルールを用意するこ

と。

4. 利用者が個人情報を入力・参照できる端末から長時間離席する際に、正当な利用者以外の者による入力のお

レ

8③

レ

12.3.2

レ

15⑨

レ

10①

それがある場合には、クリアスクリーン等の対策を実施させること。

5. 動作確認等で個人情報を含むデータを使用するときは、漏えい等に十分留意すること。

レ

4.4

6. 利用者の職種・担当業務ごとに、アクセスできる診療録等の範囲(アクセス権限)を定め、アクセス権限に

レ

4.2

レ

13③

レ

14.2

レ

4.2

レ

5③

レ

17①

レ

4.2

レ

5②

レ

17②

レ

5①

レ

17③

レ

9⑥

レ

8①

レ

15⑥

レ

8②

沿ったアクセス管理を行うこと。また人事異動等による利用者の担当業務の変更等に合わせて、アクセス権限

の変更を行うことを、運用管理規程で定めること。なお、複数の職種の利用者がアクセスするシステムでは職

種別のアクセス管理機能があることが求められるが、そのような機能がない場合は、システム更新までの期

間、運用管理規程でアクセス可能範囲を定め、次項の操作記録を行うことでアクセス管理を実施する必要があ

る。

7. アクセスログを記録するとともに、定期的にログを確認すること。アクセスログは、少なくとも利用者のロ

グイン時刻、アクセス時間及びログイン中に操作した医療情報が特定できるように記録すること。医療情報シ

ステムにアクセスログの記録機能があることが前提であるが、ない場合は、業務日誌等により操作者、操作内

容等を記録すること。

8. アクセスログへのアクセス制限を行い、アクセスログの不当な削除/改ざん/追加等を防止する対策を実施

レ

4.4

すること。

9. アクセスログの記録に用いる時刻情報は、信頼できるものを利用すること。利用する時刻情報は、医療機関

等の内部で同期させるとともに、標準時刻と定期的に一致させる等の手段で診療事実の記録として問題のない

範囲の精度を保つ必要がある。

10. システム構築時、適切に管理されていない記録媒体の使用時、外部からの情報受領時には、コンピュータ

ウイルス等の不正なソフトウェアが混入していないか確認すること。適切に管理されていないと考えられる記

録媒体を利用する際には、十分な安全確認を実施し、細心の注意を払って利用すること。

11. 常時不正なソフトウェアの混入を防ぐ適切な措置をとること。また、その対策の有効性・安全性の確認・

維持(例えばパターンファイルの更新の確認・維持)を行うこと。

1 / 9 ページ

レ

4.4

レ

4.2

レ

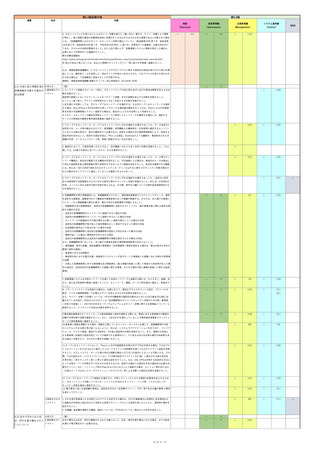

第5.2 版→第6.0 版 項目移行対応表(案)

第5.2版記載内容

項番

区分

第6.0版

内容

概説

経営管理編

企画管理編

システム運用編

(Overview)

(Governance)

(Management)

(Control)

記載の有無

記載箇所

1. はじめに

ー

(略)

レ

1、2.1

2. 本ガイドラインの読み方

ー

(略)

レ

3

3. 本ガイドラインの対象シス ー

(略)

レ

(略)

レ

テム及び対象情報

4. 電子的な医療情報を扱う際 ー

の責任のあり方

5. 情報の相互運用性と標準化 ー

2.2、2.3、4.7

4.1

記載の有無

レ

レ

記載箇所

記載の有無

記載箇所

記載の有無

記載箇所

レ

5

Q&A

記載の有無

16

1.1〜1.4、5.3

(略)

について

6.1. 方針の制定と公表

C.最低限のガイ

1. 個人情報保護に関する方針を策定し、公開すること。

レ

4.4

レ

1.1

レ

1.2.2

2. 医療情報システムの安全管理に関する方針を策定すること。その方針には、次に掲げる事項を定めること。

レ

4.4

レ

1.1

レ

1.④

レ

4.2

レ

2.2

レ

6.2

レ

6.1.2

ドライン

・ 理念(基本方針と管理目的の表明)

・ 医療情報システムで扱う情報の範囲

・ 情報の取扱いや保存の方法及び期間

・ 不要・不法なアクセスを防止するための利用者識別の方法

・ 医療情報システム安全管理責任者

・ 苦情・質問の窓口

6.2 医療機関等における情報

B.考え方

(略)

ステム(ISMS)の実践

6.2.1 ISMS構築の手順

B.考え方

(略)

6.2.2 取扱い情報の把握

B.考え方

(略)

6.2.3. リスク分析

C.最低限のガイ

1. 医療情報システムで扱う情報を全てリストアップすること。

セキュリティマネジメントシ

レ

4.5

レ

2.2

レ

6.②

2. リストアップした情報を、安全管理上の重要度に応じて分類し、常に最新の状態を維持すること。

レ

2.2

レ

6.②

3. リストアップした情報は、医療情報システム安全管理責任者が必要に応じて速やかに確認できる状態で管理

レ

2.2

レ

6.1.2

ドライン

すること。

4. リストアップした情報に対してリスク分析を実施すること。脅威に関してはリスク分析に関する解説(別

レ

4.5

レ

2.2

レ

6.⑤

レ

4.5

レ

2.2

レ

6.⑥

レ

4②

レ

4.5

レ

2.2

レ

6.⑥

レ

2②

レ

2.2

レ

6.⑧

レ

2.2

レ

6.⑦

レ

3①

冊)を参照

5. 医療情報システムベンダ及びサービス事業者から技術的対策等の情報を収集すること。例えば、「医療情報

を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン」(総務省・経済産業省

令

和2年8月21日)における「サービス仕様適合開示書」を利用することが考えられる。

6. 医療情報システムに関する全体構成図(ネットワーク構成図・システム構成図等)、及びシステム責任者一

覧(設置事業者等含む)を作成し、常に最新の状態を維持すること。例えば、前述の「サービス仕様適合開示

書」を利用することが考えられる。

7. リスク分析により得られたリスクに対して、6.3章〜6.12章に示す対策を実施すること。

D.推奨されるガ 1. 上記1から7の結果を系統的に文書化して管理すること。

イドライン

6.3 組織的安全管理対策(体

B.考え方

(略)

レ

3.2

制、運用管理規程)

C.最低限のガイ

1. 医療情報システム安全管理責任者を設置するとともに、医療情報システム運用担当者を限定すること。ただ

レ

3.2

ドライン

し、小規模医療機関等で役割が自明の場合は、明確な規程を定めなくとも良い。

3③

2. 個人情報が参照可能な場所においては、来訪者の記録・識別、入退制限等の入退管理を定めること。

レ

3.2

レ

8③

3. 医療情報システムへのアクセス制限、記録、点検等を定めたアクセス管理規程を作成すること。

レ

4.4

レ

3.2

レ

8①

4. 個人情報の取扱いを委託する場合、委託契約において安全管理に関する条項を含めること。

レ

4.4

レ

3.2

レ

7⑤

5. 運用管理規程等において次の内容を定めること。

レ

4.4

レ

3.2

レ

レ

4.1

・ 医療機関等の体制

・ 契約書・マニュアル等の文書の管理方法

・ リスクに対する予防措置、発生時の対応の方法

・ 機器を用いる場合は機器の管理方法

・ 個人情報の記録媒体の管理(保管・授受等)の方法

・ 患者等への説明と同意を得る方法

・ 監査

・ 苦情・質問の受付窓口

6.4 物理的安全対策

B.考え方

(略)

C.最低限のガイ

1. 個人情報が保存されている機器の設置場所及び記録媒体の保存場所には施錠すること。

レ

8③

2. 個人情報を入力・参照できる端末が設置されている区画は、業務時間帯以外は施錠するなど、運用管理規程

レ

15②

レ

15②

レ

8③

ドライン

等に基づき許可された者以外の者が立ち入ることができないようにするための対策を実施すること。ただし、

上記の対策と同等レベルの他の対策がある場合はこの限りではない。

3. 個人情報が保存されている機器が設置されている区画への入退管理を実施すること。例えば、次に掲げる対

レ

策を実施すること。

・ 入退者に名札等の着用を義務付ける。

・ 台帳等によって入退者を記録する。

・ 入退者の記録を定期的にチェックし、妥当性を確認する。

4. 個人情報が保存されている機器等の重要な機器に盗難防止用チェーン等を設置すること。

5. 個人情報が入力・参照できる端末の覗き見防止対策を実施すること。

D.推奨されるガ 1. 情報管理上重要な区画に防犯カメラ、自動侵入監視装置等を設置すること。

レ

12.3.1

レ

12.3.2

レ

12②

イドライン

6.5 技術的安全対策

B.考え方

(略)

C.最低限のガイ

1. 医療情報システムへのアクセスにおける利用者の識別・認証を行うこと。

レ

4.6

2. 利用者の識別・認証にユーザIDとパスワードの組み合わせを用いる場合、それらの情報を、本人しか知り得

レ

4.6

レ

4.1

レ

4.1

レ

13①

レ

14①

レ

13②

レ

14②

レ

14③

ドライン

ない状態に保つよう対策を実施すること。

3. 利用者の識別・認証にICカード等のセキュリティ・デバイスを用いる場合、ICカードの破損等、セキュリ

ティ・デバイスが利用できないときを想定し、緊急時の代替手段による一時的なアクセスルールを用意するこ

と。

4. 利用者が個人情報を入力・参照できる端末から長時間離席する際に、正当な利用者以外の者による入力のお

レ

8③

レ

12.3.2

レ

15⑨

レ

10①

それがある場合には、クリアスクリーン等の対策を実施させること。

5. 動作確認等で個人情報を含むデータを使用するときは、漏えい等に十分留意すること。

レ

4.4

6. 利用者の職種・担当業務ごとに、アクセスできる診療録等の範囲(アクセス権限)を定め、アクセス権限に

レ

4.2

レ

13③

レ

14.2

レ

4.2

レ

5③

レ

17①

レ

4.2

レ

5②

レ

17②

レ

5①

レ

17③

レ

9⑥

レ

8①

レ

15⑥

レ

8②

沿ったアクセス管理を行うこと。また人事異動等による利用者の担当業務の変更等に合わせて、アクセス権限

の変更を行うことを、運用管理規程で定めること。なお、複数の職種の利用者がアクセスするシステムでは職

種別のアクセス管理機能があることが求められるが、そのような機能がない場合は、システム更新までの期

間、運用管理規程でアクセス可能範囲を定め、次項の操作記録を行うことでアクセス管理を実施する必要があ

る。

7. アクセスログを記録するとともに、定期的にログを確認すること。アクセスログは、少なくとも利用者のロ

グイン時刻、アクセス時間及びログイン中に操作した医療情報が特定できるように記録すること。医療情報シ

ステムにアクセスログの記録機能があることが前提であるが、ない場合は、業務日誌等により操作者、操作内

容等を記録すること。

8. アクセスログへのアクセス制限を行い、アクセスログの不当な削除/改ざん/追加等を防止する対策を実施

レ

4.4

すること。

9. アクセスログの記録に用いる時刻情報は、信頼できるものを利用すること。利用する時刻情報は、医療機関

等の内部で同期させるとともに、標準時刻と定期的に一致させる等の手段で診療事実の記録として問題のない

範囲の精度を保つ必要がある。

10. システム構築時、適切に管理されていない記録媒体の使用時、外部からの情報受領時には、コンピュータ

ウイルス等の不正なソフトウェアが混入していないか確認すること。適切に管理されていないと考えられる記

録媒体を利用する際には、十分な安全確認を実施し、細心の注意を払って利用すること。

11. 常時不正なソフトウェアの混入を防ぐ適切な措置をとること。また、その対策の有効性・安全性の確認・

維持(例えばパターンファイルの更新の確認・維持)を行うこと。

1 / 9 ページ

レ

4.4

レ

4.2

レ