よむ、つかう、まなぶ。

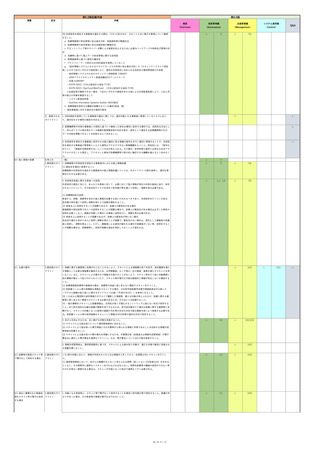

【参考資料1-5】医療情報システムの安全管理に関するガイドライン第6.0版第5.2版→第6.0版項目移行対応表(案) (2 ページ)

出典

| 公開元URL | https://www.mhlw.go.jp/stf/newpage_33201.html |

| 出典情報 | 健康・医療・介護情報利活用検討会医療等情報利活用ワーキンググループ(第17回 5/24)《厚生労働省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

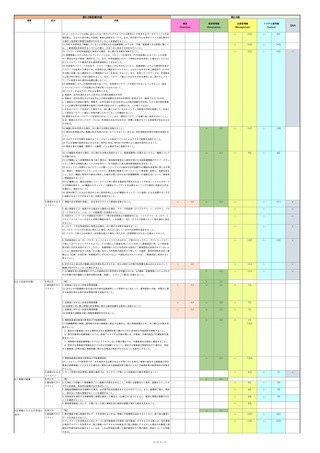

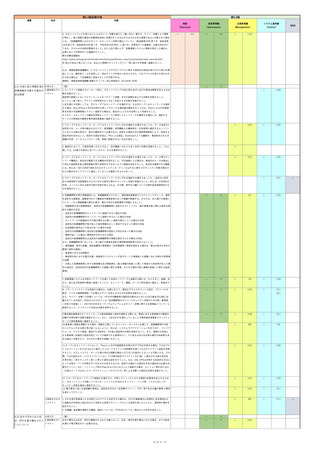

第5.2版記載内容

項番

区分

第6.0版

内容

概説

経営管理編

企画管理編

システム運用編

(Overview)

(Governance)

(Management)

(Control)

12. メールやファイル交換にあたっては、実行プログラム(マクロ等含む)が含まれるデータやファイルの送

レ

15⑥

レ

8④

レ

15②

レ

14⑤

レ

15②

レ

14⑥

Q&A

受信禁止、又はその実行停止の実施、無害化処理を行うこと。なお、保守等でやむを得ずファイル送付等を行

う場合、送信側で無害化処理が行われていることを確認すること 。

13. 令和9年度時点で稼働していることが想定される医療情報システムを、今後、新規導入又は更新に際して

は、二要素認証を採用するシステムの導入、又はこれに相当する対応を行うこと。

14. パスワードを利用者認証に使用する場合、次に掲げる対策を実施すること。

レ

(1) 医療情報システム内のパスワードファイルは、パスワードを暗号化(不可逆変換によること)した状態

で、適切な手法で管理・運用すること。また、利用者識別にICカード等他の手段を併用した場合はシステムに

応じたパスワードの運用方法を運用管理規程にて定めること。

(2) 利用者のパスワードの失念や、パスワード漏えいのおそれなどにより、医療情報システムの運用担当者が

パスワードを変更する場合には、利用者の本人確認を行うとともに、どのような手法で本人確認を行ったのか

を台帳に記載(本人確認を行った書類等のコピーを添付)すること。また、変更したパスワードは、利用者本

人以外が知り得ない方法で通知すること。なお、パスワード漏えいのおそれがある場合には、速やかにパス

ワードの変更を含む適切な処置を講じること。

(3) 医療情報システムの運用担当者であっても、利用者のパスワードを推定できないようにすること(設定

ファイルにパスワードが記載される等があってはならない)。

(4) パスワードは以下のいずれかを要件とする。

a. 英数字、記号を混在させた13文字以上の推定困難な文字列

b. 英数字、記号を混在させた8文字以上の推定困難な文字列を定期的に変更させる(最長でも2ヶ月以内)

c. 二要素以上の認証の場合、英数字、記号を混在させた8文字以上の推定困難な文字列。ただし他の認証要素

として必要な電子証明書等の使用にPIN等が設定されている場合には、この限りではない。

いずれのパスワードを設定した場合でも、他に講じられているセキュリティ対策等の内容を勘案して、全体と

して安全なパスワード漏えい対策が講じられていることを確認すること。

(5) 類推されやすいパスワードを使用させないこと。また、類似のパスワードを繰り返し使用させないこと。

なお、類推されやすいパスワードには、利用者の氏名や生年月日、辞書に記載されている単語等が含まれるも

のがある。

15. 無線LANを利用する場合、次に掲げる対策を実施すること。

レ

4.2

レ

15⑦

レ

13⑬

レ

4.2

レ

9④

レ

8⑥

レ

4.2

レ

レ

14.2

レ

レ

レ

レ

レ

レ

レ

レ

レ

(1) 適切な利用者以外に無線LANを利用されないようにすること。例えば、ANY接続拒否等の対策を実施する

こと。

(2) 不正アクセス対策を実施すること。少なくともMACアドレスによるアクセス制限を実施すること。

(3) 不正な情報の取得を防止するため、WPA2-AES、WPA2-TKIP等により通信を暗号化すること。

(4) 電波を発する機器(携帯ゲーム機等)による電波干渉に留意すること。

16. IoT機器を利用する場合、次に掲げる対策を実施すること。検査装置等に付属するシステム・機器について

も同様である。

(1) IoT機器により医療情報を取り扱う場合は、製造販売業者から提供を受けた当該医療機器のサイバーセキュ

リティに関する情報を基にリスク分析を行い、その取扱いに係る運用管理規程を定めること。

(2) セキュリティ対策を十分に行うことが難しいウェアラブル端末や在宅設置のIoT機器を患者等に貸し出す際

は、事前に、情報セキュリティ上のリスクと、患者等が留意すべきことについて患者等へ説明し、同意を得る

こと。また、機器に異常や不都合が発生した場合の問い合わせ先や医療機関等への連絡方法について、患者等

に情報提供すること。

(3) IoT機器には、製品出荷後にファームウェア等に関する脆弱性が発見されることがある。システムやサービ

スの特徴を踏まえ、IoT機器のセキュリティ上重要なアップデートを必要なタイミングで適切に実施する方法

を検討し、運用すること。

(4) 使用が終了した又は不具合のために使用を停止したIoT機器をネットワークに接続したまま放置すると不正

に接続されるリスクがあるため、対策を実施すること。

D.推奨されるガ 1. 情報の区分管理を実施し、区分単位でアクセス管理を実施すること。

レ

4.6

レ

イドライン

2. 個人情報を入力・参照できる端末から離席する場合、クローズ処理等(クリアスクリーン、ログオフ、パス

ワード付きスクリーンセーバーの起動等)を実施させること。

3. 外部のネットワークとの接続点やDBサーバ等の安全管理上の重要部分には、ファイアウォール(ステート

フルインスペクションやそれと同等の機能を含む。)を設置し、ACL(アクセス制御リスト)等を適切に設定

すること。

4. パスワードを利用者認証に使用する場合、次に掲げる対策を実施すること。

(1) パスワード入力が不成功に終わった場合、再入力に対して一定の不応時間を設定すること。

(2) パスワード再入力の失敗が一定回数を超えた場合、再入力を一定期間受け付けない仕組みとすること。

5. 利用者認証には、ID・パスワード+バイオメトリクス又はICカード等のセキュリティ・デバイス+パスワー

レ

13②

レ

14②

レ

レ

13.4

レ

レ

レ

13.4

レ

レ

ド若しくはバイオメトリクスのように、2つの独立した要素を用いて行う方式(二要素認証)等、より認証強

度が高い方式を採用すること。ただし、医療情報システムを利用する端末に二要素認証が実装されていないと

しても、端末操作を行う区画への入場に当たって利用者の認証を行う等して、入場時・端末利用時を含め二要

素以上(記憶・生体計測・物理媒体のいずれか2つ以上)の認証がなされていれば、二要素認証に相当すると

考えてよい。

6. 許可された者以外の無線LANの利用を防止するため、例えば802.1xや電子証明書を組み合わせるなどして、

レ

4.6

無線LANのセキュリティを強化すること。

7. IoT機器を含む医療情報システムの接続状況や異常発生を把握するため、IoT機器・医療情報システムそれぞ

レ

4,2

レ

3.2

れの状態や他の機器との通信状態を収集・把握し、ログとして適切に記録すること。

6.6 人的安全対策

B.考え方

(略)

C.最低限のガイ

1. 従業者に対する人的安全管理措置

ドライン

(1) 法令上の守秘義務のある者以外の者を従業者等として採用するに当たって、雇用契約に守秘・非開示に関

レ

4.4

レ

3.2

レ

7①

レ

4.4

レ

3.2

レ

7②

レ

4.4

レ

3.2

レ

7①

レ

3.2

レ

1②

する条項を含める等の安全管理対策を実施すること。

1. 従業者に対する人的安全管理措置

(2) 従業者に対し個人情報の安全管理に関する教育訓練を定期的に実施すること。

1. 従業者に対する人的安全管理措置

(3) 従業者の退職後の個人情報保護規程を定めること。

2. 事務取扱委託業者の監督及び守秘義務契約

(1) 医療機関等の事務、運用等を外部の事業者に委託する場合は、個人情報保護のため、次に掲げる対策を実

7③④

施すること。

a 受託する事業者に対する罰則を定めた就業規則等で裏付けられた包括的な守秘契約を締結すること。

b 保守作業等の医療情報システムに直接アクセスする作業の際には、作業者、作業内容及び作業結果を確

認すること。

c 清掃等の直接医療情報システムにアクセスしない作業の場合でも、作業結果を定期的に確認すること。

d 受託する事業者が再委託を行うか否かを明確にすること。受託する事業者が再委託を行う場合は、受託

する事業者と同等の個人情報保護に関する対策及び契約がなされることを条件とすること。

2. 事務取扱委託業者の監督及び守秘義務契約

レ

3.2

レ

7③④

レ

8③

レ

12

レ

8①

レ

7⑨

レ

8⑨

レ

7⑩

レ

8⑩

レ

7⑪

レ

8⑨

レ

15⑨

レ

10①

レ

13⑤

レ

10③

(2) ソフトウェアの異常等でデータを救済する必要があるとき等、やむを得ない事情で受託する事業者の保守

要員が医療情報にアクセスする場合は、罰則のある就業規則等で裏付けられた守秘契約等の秘密保持の対策を

行うこと。

D.推奨されるガ 1. サーバ室等の安全管理上重要な場所では、モニタリング等により従業者の行動を管理すること。

イドライン

6.7 情報の破棄

B.考え方

(略)

レ

C.最低限のガイ

3. 6.2章C.1で把握した情報種別ごとに破棄の手順を定めること。手順には破棄を行う条件、破棄を行うことが

ドライン

できる従業者、具体的な破棄方法を含めること。

4.1

2. 情報処理機器自体を破棄する場合、必ず専門的な知識を有するものが行うこと。また、破棄終了後に、残存

し、読み出し可能な情報がないことを確認すること。

3. 外部保存を受託する事業者等に破棄を委託した場合は、6.6章C.2に従うとともに、確実に情報が破棄された

ことを確認すること。

4. 運用管理規程において、不要になった個人情報を含む媒体の破棄に関する規定を定めること。

6.8 情報システムの改造と B.考え方

保守

(略)

レ

C.最低限のガイ

1. 動作確認で個人情報を含むデータを使用するときは、明確に守秘義務を設定するとともに、終了後は確実に

ドライン

データを消去させること。

2. メンテナンスを実施するためにサーバに保守事業者の作業員(保守要員)がアクセスする際には、保守要員

の専用アカウントを使用させ、個人情報へのアクセスの有無並びに個人情報にアクセスした場合の対象個人情

報及び作業内容を記録すること。なお、これは利用者を模して操作確認を行う際の識別・認証についても同様

である。

2 / 9 ページ

4.1

レ

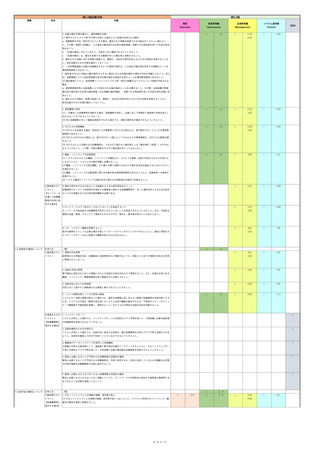

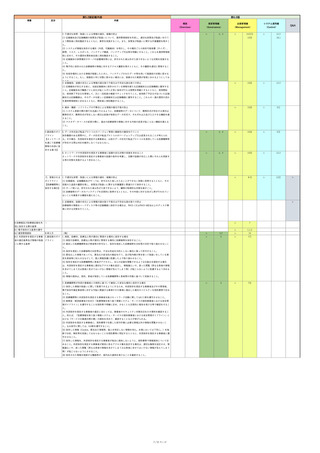

項番

区分

第6.0版

内容

概説

経営管理編

企画管理編

システム運用編

(Overview)

(Governance)

(Management)

(Control)

12. メールやファイル交換にあたっては、実行プログラム(マクロ等含む)が含まれるデータやファイルの送

レ

15⑥

レ

8④

レ

15②

レ

14⑤

レ

15②

レ

14⑥

Q&A

受信禁止、又はその実行停止の実施、無害化処理を行うこと。なお、保守等でやむを得ずファイル送付等を行

う場合、送信側で無害化処理が行われていることを確認すること 。

13. 令和9年度時点で稼働していることが想定される医療情報システムを、今後、新規導入又は更新に際して

は、二要素認証を採用するシステムの導入、又はこれに相当する対応を行うこと。

14. パスワードを利用者認証に使用する場合、次に掲げる対策を実施すること。

レ

(1) 医療情報システム内のパスワードファイルは、パスワードを暗号化(不可逆変換によること)した状態

で、適切な手法で管理・運用すること。また、利用者識別にICカード等他の手段を併用した場合はシステムに

応じたパスワードの運用方法を運用管理規程にて定めること。

(2) 利用者のパスワードの失念や、パスワード漏えいのおそれなどにより、医療情報システムの運用担当者が

パスワードを変更する場合には、利用者の本人確認を行うとともに、どのような手法で本人確認を行ったのか

を台帳に記載(本人確認を行った書類等のコピーを添付)すること。また、変更したパスワードは、利用者本

人以外が知り得ない方法で通知すること。なお、パスワード漏えいのおそれがある場合には、速やかにパス

ワードの変更を含む適切な処置を講じること。

(3) 医療情報システムの運用担当者であっても、利用者のパスワードを推定できないようにすること(設定

ファイルにパスワードが記載される等があってはならない)。

(4) パスワードは以下のいずれかを要件とする。

a. 英数字、記号を混在させた13文字以上の推定困難な文字列

b. 英数字、記号を混在させた8文字以上の推定困難な文字列を定期的に変更させる(最長でも2ヶ月以内)

c. 二要素以上の認証の場合、英数字、記号を混在させた8文字以上の推定困難な文字列。ただし他の認証要素

として必要な電子証明書等の使用にPIN等が設定されている場合には、この限りではない。

いずれのパスワードを設定した場合でも、他に講じられているセキュリティ対策等の内容を勘案して、全体と

して安全なパスワード漏えい対策が講じられていることを確認すること。

(5) 類推されやすいパスワードを使用させないこと。また、類似のパスワードを繰り返し使用させないこと。

なお、類推されやすいパスワードには、利用者の氏名や生年月日、辞書に記載されている単語等が含まれるも

のがある。

15. 無線LANを利用する場合、次に掲げる対策を実施すること。

レ

4.2

レ

15⑦

レ

13⑬

レ

4.2

レ

9④

レ

8⑥

レ

4.2

レ

レ

14.2

レ

レ

レ

レ

レ

レ

レ

レ

レ

(1) 適切な利用者以外に無線LANを利用されないようにすること。例えば、ANY接続拒否等の対策を実施する

こと。

(2) 不正アクセス対策を実施すること。少なくともMACアドレスによるアクセス制限を実施すること。

(3) 不正な情報の取得を防止するため、WPA2-AES、WPA2-TKIP等により通信を暗号化すること。

(4) 電波を発する機器(携帯ゲーム機等)による電波干渉に留意すること。

16. IoT機器を利用する場合、次に掲げる対策を実施すること。検査装置等に付属するシステム・機器について

も同様である。

(1) IoT機器により医療情報を取り扱う場合は、製造販売業者から提供を受けた当該医療機器のサイバーセキュ

リティに関する情報を基にリスク分析を行い、その取扱いに係る運用管理規程を定めること。

(2) セキュリティ対策を十分に行うことが難しいウェアラブル端末や在宅設置のIoT機器を患者等に貸し出す際

は、事前に、情報セキュリティ上のリスクと、患者等が留意すべきことについて患者等へ説明し、同意を得る

こと。また、機器に異常や不都合が発生した場合の問い合わせ先や医療機関等への連絡方法について、患者等

に情報提供すること。

(3) IoT機器には、製品出荷後にファームウェア等に関する脆弱性が発見されることがある。システムやサービ

スの特徴を踏まえ、IoT機器のセキュリティ上重要なアップデートを必要なタイミングで適切に実施する方法

を検討し、運用すること。

(4) 使用が終了した又は不具合のために使用を停止したIoT機器をネットワークに接続したまま放置すると不正

に接続されるリスクがあるため、対策を実施すること。

D.推奨されるガ 1. 情報の区分管理を実施し、区分単位でアクセス管理を実施すること。

レ

4.6

レ

イドライン

2. 個人情報を入力・参照できる端末から離席する場合、クローズ処理等(クリアスクリーン、ログオフ、パス

ワード付きスクリーンセーバーの起動等)を実施させること。

3. 外部のネットワークとの接続点やDBサーバ等の安全管理上の重要部分には、ファイアウォール(ステート

フルインスペクションやそれと同等の機能を含む。)を設置し、ACL(アクセス制御リスト)等を適切に設定

すること。

4. パスワードを利用者認証に使用する場合、次に掲げる対策を実施すること。

(1) パスワード入力が不成功に終わった場合、再入力に対して一定の不応時間を設定すること。

(2) パスワード再入力の失敗が一定回数を超えた場合、再入力を一定期間受け付けない仕組みとすること。

5. 利用者認証には、ID・パスワード+バイオメトリクス又はICカード等のセキュリティ・デバイス+パスワー

レ

13②

レ

14②

レ

レ

13.4

レ

レ

レ

13.4

レ

レ

ド若しくはバイオメトリクスのように、2つの独立した要素を用いて行う方式(二要素認証)等、より認証強

度が高い方式を採用すること。ただし、医療情報システムを利用する端末に二要素認証が実装されていないと

しても、端末操作を行う区画への入場に当たって利用者の認証を行う等して、入場時・端末利用時を含め二要

素以上(記憶・生体計測・物理媒体のいずれか2つ以上)の認証がなされていれば、二要素認証に相当すると

考えてよい。

6. 許可された者以外の無線LANの利用を防止するため、例えば802.1xや電子証明書を組み合わせるなどして、

レ

4.6

無線LANのセキュリティを強化すること。

7. IoT機器を含む医療情報システムの接続状況や異常発生を把握するため、IoT機器・医療情報システムそれぞ

レ

4,2

レ

3.2

れの状態や他の機器との通信状態を収集・把握し、ログとして適切に記録すること。

6.6 人的安全対策

B.考え方

(略)

C.最低限のガイ

1. 従業者に対する人的安全管理措置

ドライン

(1) 法令上の守秘義務のある者以外の者を従業者等として採用するに当たって、雇用契約に守秘・非開示に関

レ

4.4

レ

3.2

レ

7①

レ

4.4

レ

3.2

レ

7②

レ

4.4

レ

3.2

レ

7①

レ

3.2

レ

1②

する条項を含める等の安全管理対策を実施すること。

1. 従業者に対する人的安全管理措置

(2) 従業者に対し個人情報の安全管理に関する教育訓練を定期的に実施すること。

1. 従業者に対する人的安全管理措置

(3) 従業者の退職後の個人情報保護規程を定めること。

2. 事務取扱委託業者の監督及び守秘義務契約

(1) 医療機関等の事務、運用等を外部の事業者に委託する場合は、個人情報保護のため、次に掲げる対策を実

7③④

施すること。

a 受託する事業者に対する罰則を定めた就業規則等で裏付けられた包括的な守秘契約を締結すること。

b 保守作業等の医療情報システムに直接アクセスする作業の際には、作業者、作業内容及び作業結果を確

認すること。

c 清掃等の直接医療情報システムにアクセスしない作業の場合でも、作業結果を定期的に確認すること。

d 受託する事業者が再委託を行うか否かを明確にすること。受託する事業者が再委託を行う場合は、受託

する事業者と同等の個人情報保護に関する対策及び契約がなされることを条件とすること。

2. 事務取扱委託業者の監督及び守秘義務契約

レ

3.2

レ

7③④

レ

8③

レ

12

レ

8①

レ

7⑨

レ

8⑨

レ

7⑩

レ

8⑩

レ

7⑪

レ

8⑨

レ

15⑨

レ

10①

レ

13⑤

レ

10③

(2) ソフトウェアの異常等でデータを救済する必要があるとき等、やむを得ない事情で受託する事業者の保守

要員が医療情報にアクセスする場合は、罰則のある就業規則等で裏付けられた守秘契約等の秘密保持の対策を

行うこと。

D.推奨されるガ 1. サーバ室等の安全管理上重要な場所では、モニタリング等により従業者の行動を管理すること。

イドライン

6.7 情報の破棄

B.考え方

(略)

レ

C.最低限のガイ

3. 6.2章C.1で把握した情報種別ごとに破棄の手順を定めること。手順には破棄を行う条件、破棄を行うことが

ドライン

できる従業者、具体的な破棄方法を含めること。

4.1

2. 情報処理機器自体を破棄する場合、必ず専門的な知識を有するものが行うこと。また、破棄終了後に、残存

し、読み出し可能な情報がないことを確認すること。

3. 外部保存を受託する事業者等に破棄を委託した場合は、6.6章C.2に従うとともに、確実に情報が破棄された

ことを確認すること。

4. 運用管理規程において、不要になった個人情報を含む媒体の破棄に関する規定を定めること。

6.8 情報システムの改造と B.考え方

保守

(略)

レ

C.最低限のガイ

1. 動作確認で個人情報を含むデータを使用するときは、明確に守秘義務を設定するとともに、終了後は確実に

ドライン

データを消去させること。

2. メンテナンスを実施するためにサーバに保守事業者の作業員(保守要員)がアクセスする際には、保守要員

の専用アカウントを使用させ、個人情報へのアクセスの有無並びに個人情報にアクセスした場合の対象個人情

報及び作業内容を記録すること。なお、これは利用者を模して操作確認を行う際の識別・認証についても同様

である。

2 / 9 ページ

4.1

レ