よむ、つかう、まなぶ。

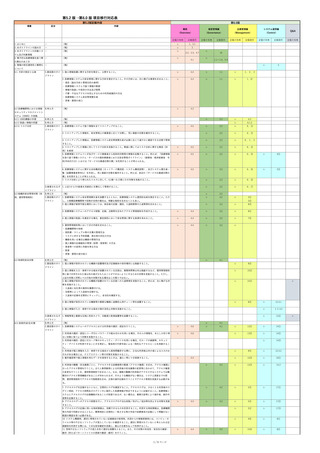

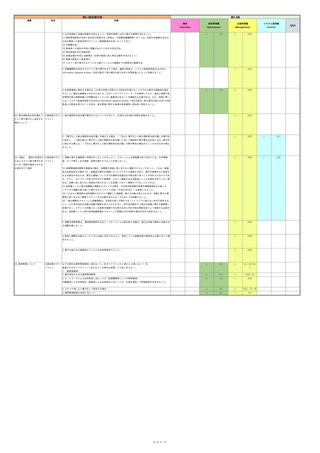

医療情報システムの安全管理に関するガイドライン 第6.0版(令和5年5月)第5.2版→第6.0版項目移行対応表 (3 ページ)

出典

| 公開元URL | https://www.mhlw.go.jp/stf/shingi/0000516275_00006.html |

| 出典情報 | 医療情報システムの安全管理に関するガイドライン 第6.0版(5/31)《厚生労働省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

6.8 情報システムの改造と

C.最低限のガイ

保守

ドライン

項番

第5.2版記載内容

区分

第6.0版

内容

概説

経営管理編

企画管理編

システム運用編

(Overview)

(Governance)

(Management)

(Control)

3. 保守要員の専用アカウントについて、外部流出等による不正使用の防止の観点から適切に管理することを求

Q&A

レ

13⑤

レ

レ

13⑤⑦

レ

10③

レ

レ

15⑧

レ

10.1

レ

レ

7③

レ

8⑤

レ

7.1

レ

15⑧

レ

10④

レ

15⑧

レ

10⑤

レ

1②

レ

3.3

めること。

4. 保守要員の離職や担当替え等に応じて速やかに保守要員の専用アカウントを削除できるよう、保守事業者に

レ

4.1

報告を義務付けるとともに、それに対応できるアカウント管理体制を整備すること。

5. 保守事業者がメンテナンスを実施する際には、日単位で作業申請書を事前提出させるとともに、終了時に速

やかに作業報告書を提出させること。提出された書類は、医療情報システム安全管理責任者が承認すること。

なお、作業申請書の承認は、原則として保守作業の実施前に行う必要があるが、事前に承認を得ずに実施可能

なものとして保守事業者と合意したメンテナンスについては、事後承認とすることができる。

6. 保守事業者と守秘義務契約を締結し、これを遵守させること。

レ

4.1

7. 原則として、保守事業者に個人情報を含むデータを医療機関等外等に持ち出させないこと。やむを得ず医療

機関等外に持ち出さなければならない場合は、置き忘れ等に対する十分な対策を含む運用管理規程を定めるこ

とを求め、医療情報システム安全管理責任者がそれを承認すること。

8. リモートメンテナンスによるシステムの改造・保守作業が行われる場合には、必ずアクセスログを収集する

とともに、当該作業の終了後速やかに医療機関等の責任者が確認すること。

9. リモートメンテナンス において、やむを得ずファイルを医療機関等へ送付等を行う場合、送信側で無害化

処理が行われていることを確認すること。

10. 再委託が行われる場合は、再委託を受ける事業者に対しても、保守事業者の責任で同等の義務を課させる

レ

4.4

レ

5

こと。

D.推奨されるガ 1. 詳細なオペレーション記録を保守操作ログとして記録すること。

レ

イドライン

2. 保守作業は医療機関等の関係者の立会いの下で行わせること。

レ

3. 保守要員と保守事業者との守秘義務契約を求めること。

レ

4. 保守要員の持ち込む機器や記憶媒体に対して、不正ソフトウェアがないことを確認すること。

レ

5. 保守事業者がやむを得ず個人情報を含むデータを医療機関等外に持ち出さなければならない場合には、詳細

レ

な作業記録を残すよう求めること。また、必要に応じて、医療機関等の監査に応じるよう求めること。

6. 保守作業に関わるログの確認の際に、アクセスした診療録等の識別情報を時系列順に並べで表示し、かつ指

レ

定時間内でどの患者の診療録等に何回アクセスされたか確認できる仕組みを備えること。

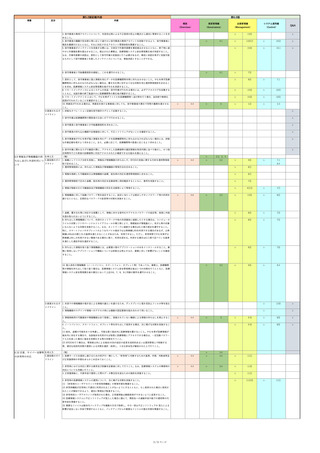

6.9 情報及び情報機器の持 B.考え方

(略)

ち出し並びに外部利用につ C.最低限のガイ 1. 組織としてリスク分析を実施し、情報及び情報機器の持ち出しや、BYODの実施に関する方針を運用管理規

いて

ドライン

レ

4.4

レ

2.2、3、4

レ

3.2

レ

9⑥

レ

程で定めること。

7.1

8.4

2. 運用管理規程には、持ち出した情報及び情報機器の管理方法を定めること。

レ

8①

3. 情報を格納した可搬媒体又は情報機器の盗難、紛失時の対応を運用管理規程に定めること。

レ

8⑦

4. 運用管理規程で定めた盗難、紛失時の対応を従業者等に周知徹底するとともに、教育を実施すること。

レ

7②

5. 情報が格納された可搬媒体及び情報機器の所在を台帳等により管理すること。

レ

9①②

レ

7⑦

レ

13⑥

レ

8⑤

レ

8⑤

レ

7③

レ

8⑤

レ

7④

レ

8⑤

レ

7⑥

レ

9⑥

レ

8.4

レ

12⑥

6. 情報機器に対して起動パスワード等を設定すること。設定に当たっては推定しやすいパスワード等の利用を

レ

4.6

レ

3.2

避けるとともに、定期的なパスワードの変更等の対策を実施すること。

7. 盗難、置き忘れ等に対応する措置として、情報に対する暗号化やアクセスパスワードの設定等、容易に内容

を読み取られないようにすること。

8. 持ち出した情報機器について、外部のネットワークや他の外部媒体に接続したりする場合は、コンピュータ

ウイルス対策ソフトやパーソナルファイアウォールの導入等により、情報端末が情報漏えい、改ざん等の対象

にならないような対策を実施すること。なお、ネットワークに接続する場合は6.11章の規定を遵守すること。

特に、スマートフォンやタブレットのようなモバイル端末では公衆無線LANを利用できる場合があるが、公衆

無線LANは6.5章C.15.の基準を満たさないことがあるため、利用できない。ただし、非常時等でやむを得ず公

衆無線LANしか利用できない環境である場合に限り、利用を認める。利用する場合は6.11章で述べている基準

を満たした通信手段を選択すること。

9. 持ち出した情報を取り扱う情報機器には、必要最小限のアプリケーションのみをインストールすること。業

務に使用しないアプリケーションや機能については削除又は停止するか、業務に対して影響がないことを確認

すること。

10. 個人保有の情報機器(ノートパソコン、スマートフォン、タブレット等)であっても、業務上、医療機関

レ

3.2

等の情報を持ち出して取り扱う場合は、医療情報システム安全管理責任者は1〜5の対策を行うとともに、医療

情報システム安全管理責任者の責任において上記の6、7、8、9と同様の要件を遵守させること。

D.推奨されるガ 1. 外部での情報機器の覗き見による情報の漏えいを避けるため、ディスプレイに覗き見防止フィルタ等を張る

イドライン

レ

こと。

2. 情報機器のログインや情報へのアクセス時には複数の認証要素を組み合わせて用いること。

3. 情報格納用の可搬媒体や情報機器は全て登録し、登録されていない機器による情報の持ち出しを禁止するこ

レ

レ

4.4

レ

3

レ

レ

9⑥

レ

8⑨

レ

レ

9⑥

レ

8⑨

レ

レ

11①

と。

4. ノートパソコン、スマートフォン、タブレット等を持ち出して使用する場合、次に掲げる対策を実施するこ

と。

(1) 紛失、盗難の可能性を十分考慮し、可能な限り端末内に医療情報を置かないこと。やむを得ず医療情報が

端末内に存在する場合や、当該端末を利用すれば容易に医療情報にアクセスできる場合は、一定回数パスワー

ド入力を誤った場合に端末を初期化する等の対策を行うこと。

(2) BYODを行う場合は、管理者以外による端末のOSの設定の変更を技術的あるいは運用管理上で制御する

等、適切な技術的対策や運用による対策を選択・採用し、十分な安全性が確保された上で行うこと。

6.10 災害、サイバー攻撃等 B.考え方

の非常時の対応

(略)

C.最低限のガイ

1. 医療サービスを提供し続けるためのBCPの一環として、“非常時”と判断するための基準、手順、判断者等及

ドライン

び正常復帰時の手順をあらかじめ定めておくこと。

レ

3.4

レ

4.4

レ

3.4

レ

11①

レ

4.4

レ

3.4

レ

11⑥

3. 正常復帰後に、代替手段で運用した間のデータ整合性を図るための規約を用意すること。

レ

11①

4. 非常時の医療情報システムの運用について、次に掲げる対策を実施すること。

レ

11④⑤

2. 非常時における対応に関する教育及び訓練を従業者に対して行うこと。なお、医療情報システムの障害時の

対応についても同様に行うこと。

(1) 「非常時のユーザアカウントや非常時用機能」の管理手順を整備すること。

(2) 非常時機能が定常時に不適切に利用されることがないようにするとともに、もし使用された場合に使用さ

れたことが検知できるよう、適切に管理及び監査すること。

(3) 非常時用ユーザアカウントが使用された場合、正常復帰後は継続使用ができないように変更すること。

(4) 医療情報システムに不正ソフトウェアが混入した場合に備えて、関係先への連絡手段や紙での運用等の代

替手段を準備すること。

(5) 重要なファイルは数世代バックアップを複数の方式で取得し、その一部は不正ソフトウェアの 混入による

影響が波及しない手段で管理するとともに、バックアップからの重要なファイルの復元手順を整備すること。

3 / 9 ページ

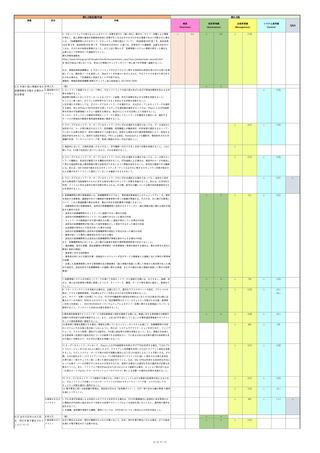

C.最低限のガイ

保守

ドライン

項番

第5.2版記載内容

区分

第6.0版

内容

概説

経営管理編

企画管理編

システム運用編

(Overview)

(Governance)

(Management)

(Control)

3. 保守要員の専用アカウントについて、外部流出等による不正使用の防止の観点から適切に管理することを求

Q&A

レ

13⑤

レ

レ

13⑤⑦

レ

10③

レ

レ

15⑧

レ

10.1

レ

レ

7③

レ

8⑤

レ

7.1

レ

15⑧

レ

10④

レ

15⑧

レ

10⑤

レ

1②

レ

3.3

めること。

4. 保守要員の離職や担当替え等に応じて速やかに保守要員の専用アカウントを削除できるよう、保守事業者に

レ

4.1

報告を義務付けるとともに、それに対応できるアカウント管理体制を整備すること。

5. 保守事業者がメンテナンスを実施する際には、日単位で作業申請書を事前提出させるとともに、終了時に速

やかに作業報告書を提出させること。提出された書類は、医療情報システム安全管理責任者が承認すること。

なお、作業申請書の承認は、原則として保守作業の実施前に行う必要があるが、事前に承認を得ずに実施可能

なものとして保守事業者と合意したメンテナンスについては、事後承認とすることができる。

6. 保守事業者と守秘義務契約を締結し、これを遵守させること。

レ

4.1

7. 原則として、保守事業者に個人情報を含むデータを医療機関等外等に持ち出させないこと。やむを得ず医療

機関等外に持ち出さなければならない場合は、置き忘れ等に対する十分な対策を含む運用管理規程を定めるこ

とを求め、医療情報システム安全管理責任者がそれを承認すること。

8. リモートメンテナンスによるシステムの改造・保守作業が行われる場合には、必ずアクセスログを収集する

とともに、当該作業の終了後速やかに医療機関等の責任者が確認すること。

9. リモートメンテナンス において、やむを得ずファイルを医療機関等へ送付等を行う場合、送信側で無害化

処理が行われていることを確認すること。

10. 再委託が行われる場合は、再委託を受ける事業者に対しても、保守事業者の責任で同等の義務を課させる

レ

4.4

レ

5

こと。

D.推奨されるガ 1. 詳細なオペレーション記録を保守操作ログとして記録すること。

レ

イドライン

2. 保守作業は医療機関等の関係者の立会いの下で行わせること。

レ

3. 保守要員と保守事業者との守秘義務契約を求めること。

レ

4. 保守要員の持ち込む機器や記憶媒体に対して、不正ソフトウェアがないことを確認すること。

レ

5. 保守事業者がやむを得ず個人情報を含むデータを医療機関等外に持ち出さなければならない場合には、詳細

レ

な作業記録を残すよう求めること。また、必要に応じて、医療機関等の監査に応じるよう求めること。

6. 保守作業に関わるログの確認の際に、アクセスした診療録等の識別情報を時系列順に並べで表示し、かつ指

レ

定時間内でどの患者の診療録等に何回アクセスされたか確認できる仕組みを備えること。

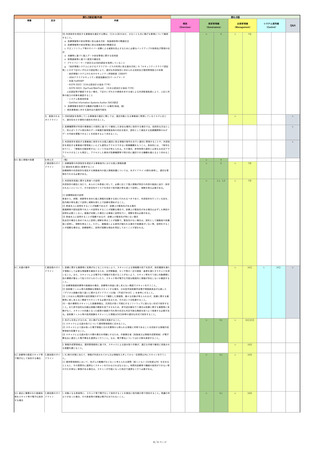

6.9 情報及び情報機器の持 B.考え方

(略)

ち出し並びに外部利用につ C.最低限のガイ 1. 組織としてリスク分析を実施し、情報及び情報機器の持ち出しや、BYODの実施に関する方針を運用管理規

いて

ドライン

レ

4.4

レ

2.2、3、4

レ

3.2

レ

9⑥

レ

程で定めること。

7.1

8.4

2. 運用管理規程には、持ち出した情報及び情報機器の管理方法を定めること。

レ

8①

3. 情報を格納した可搬媒体又は情報機器の盗難、紛失時の対応を運用管理規程に定めること。

レ

8⑦

4. 運用管理規程で定めた盗難、紛失時の対応を従業者等に周知徹底するとともに、教育を実施すること。

レ

7②

5. 情報が格納された可搬媒体及び情報機器の所在を台帳等により管理すること。

レ

9①②

レ

7⑦

レ

13⑥

レ

8⑤

レ

8⑤

レ

7③

レ

8⑤

レ

7④

レ

8⑤

レ

7⑥

レ

9⑥

レ

8.4

レ

12⑥

6. 情報機器に対して起動パスワード等を設定すること。設定に当たっては推定しやすいパスワード等の利用を

レ

4.6

レ

3.2

避けるとともに、定期的なパスワードの変更等の対策を実施すること。

7. 盗難、置き忘れ等に対応する措置として、情報に対する暗号化やアクセスパスワードの設定等、容易に内容

を読み取られないようにすること。

8. 持ち出した情報機器について、外部のネットワークや他の外部媒体に接続したりする場合は、コンピュータ

ウイルス対策ソフトやパーソナルファイアウォールの導入等により、情報端末が情報漏えい、改ざん等の対象

にならないような対策を実施すること。なお、ネットワークに接続する場合は6.11章の規定を遵守すること。

特に、スマートフォンやタブレットのようなモバイル端末では公衆無線LANを利用できる場合があるが、公衆

無線LANは6.5章C.15.の基準を満たさないことがあるため、利用できない。ただし、非常時等でやむを得ず公

衆無線LANしか利用できない環境である場合に限り、利用を認める。利用する場合は6.11章で述べている基準

を満たした通信手段を選択すること。

9. 持ち出した情報を取り扱う情報機器には、必要最小限のアプリケーションのみをインストールすること。業

務に使用しないアプリケーションや機能については削除又は停止するか、業務に対して影響がないことを確認

すること。

10. 個人保有の情報機器(ノートパソコン、スマートフォン、タブレット等)であっても、業務上、医療機関

レ

3.2

等の情報を持ち出して取り扱う場合は、医療情報システム安全管理責任者は1〜5の対策を行うとともに、医療

情報システム安全管理責任者の責任において上記の6、7、8、9と同様の要件を遵守させること。

D.推奨されるガ 1. 外部での情報機器の覗き見による情報の漏えいを避けるため、ディスプレイに覗き見防止フィルタ等を張る

イドライン

レ

こと。

2. 情報機器のログインや情報へのアクセス時には複数の認証要素を組み合わせて用いること。

3. 情報格納用の可搬媒体や情報機器は全て登録し、登録されていない機器による情報の持ち出しを禁止するこ

レ

レ

4.4

レ

3

レ

レ

9⑥

レ

8⑨

レ

レ

9⑥

レ

8⑨

レ

レ

11①

と。

4. ノートパソコン、スマートフォン、タブレット等を持ち出して使用する場合、次に掲げる対策を実施するこ

と。

(1) 紛失、盗難の可能性を十分考慮し、可能な限り端末内に医療情報を置かないこと。やむを得ず医療情報が

端末内に存在する場合や、当該端末を利用すれば容易に医療情報にアクセスできる場合は、一定回数パスワー

ド入力を誤った場合に端末を初期化する等の対策を行うこと。

(2) BYODを行う場合は、管理者以外による端末のOSの設定の変更を技術的あるいは運用管理上で制御する

等、適切な技術的対策や運用による対策を選択・採用し、十分な安全性が確保された上で行うこと。

6.10 災害、サイバー攻撃等 B.考え方

の非常時の対応

(略)

C.最低限のガイ

1. 医療サービスを提供し続けるためのBCPの一環として、“非常時”と判断するための基準、手順、判断者等及

ドライン

び正常復帰時の手順をあらかじめ定めておくこと。

レ

3.4

レ

4.4

レ

3.4

レ

11①

レ

4.4

レ

3.4

レ

11⑥

3. 正常復帰後に、代替手段で運用した間のデータ整合性を図るための規約を用意すること。

レ

11①

4. 非常時の医療情報システムの運用について、次に掲げる対策を実施すること。

レ

11④⑤

2. 非常時における対応に関する教育及び訓練を従業者に対して行うこと。なお、医療情報システムの障害時の

対応についても同様に行うこと。

(1) 「非常時のユーザアカウントや非常時用機能」の管理手順を整備すること。

(2) 非常時機能が定常時に不適切に利用されることがないようにするとともに、もし使用された場合に使用さ

れたことが検知できるよう、適切に管理及び監査すること。

(3) 非常時用ユーザアカウントが使用された場合、正常復帰後は継続使用ができないように変更すること。

(4) 医療情報システムに不正ソフトウェアが混入した場合に備えて、関係先への連絡手段や紙での運用等の代

替手段を準備すること。

(5) 重要なファイルは数世代バックアップを複数の方式で取得し、その一部は不正ソフトウェアの 混入による

影響が波及しない手段で管理するとともに、バックアップからの重要なファイルの復元手順を整備すること。

3 / 9 ページ