よむ、つかう、まなぶ。

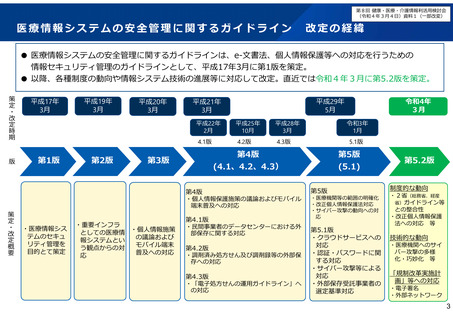

【資料1】「医療情報システムの安全管理に関するガイドライン」について (10 ページ)

出典

| 公開元URL | https://www.mhlw.go.jp/stf/newpage_27789.html |

| 出典情報 | 健康・医療・介護情報利活用検討会 医療等情報利活用ワーキンググループ(第12回 9/5)《厚生労働省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

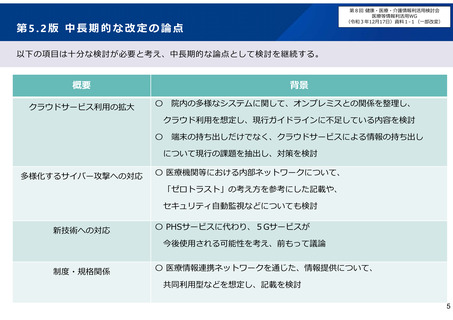

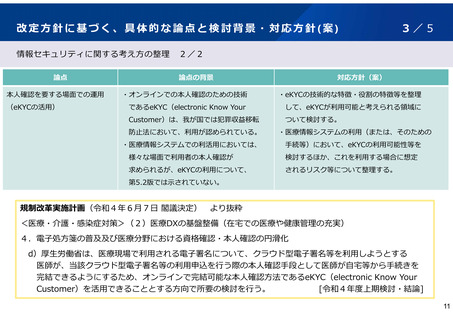

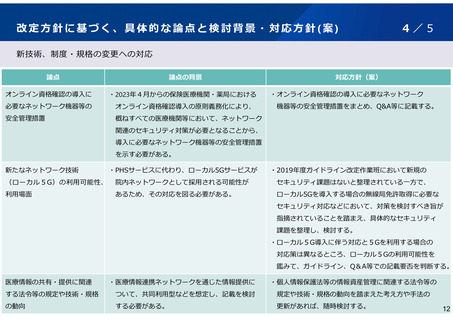

改定方針に基づく、具体的な論点と検討背景・対応方針(案)

情報セキュリティに関する考え方の整理

論点

ネットワーク境界防御型思考/

ゼロトラストネットワーク型思考

※ ゼロトラストとは「何も信頼

2/5

1/2

論点の背景

・第5.2版では、内部脅威監視など、

対応方針(案)

・ネットワークの安全性のあり方や認証のあり方

ゼロトラストの考え方の一端は

を踏まえて、ゼロトラストの考えに則した対策

示しているものの、境界防御を踏まえた

の考え方を示す。

対策等の考え方が中心となっている。

しない」を前提に対策を講じる

・内部ネットワークによる利用を中心としている

医療機関等と外部サービスの利用を中心として

セキュリティの考え方。

いる医療機関等などの違いを踏まえた具体的な

閉域ネットワークであれば安全

対策の考え方を示す。

であるなどの境界防御前提には

・医療情報システムに関わる全ての利用者(保守

立たない。

事業者、患者等を含む。)等を想定した考え方

を整理する。

災害、サイバー攻撃、システム

・第5.2版では、ランサムウェア対応のほか、

・ゼロトラストの議論と併せ、検知の考え方に

障害等の非常時に対する対応や

マルウェアによる攻撃への対応や、サイバー

ついて整理し、実行力がある対応のあり方を

対策

攻撃時における通報体制等について示されて

整理する。

いる。

・医療機関等に対するサイバー攻撃は、さらに

巧妙さや対象の拡大が予想される中で、

必須の対策があればそれを示す必要がある。

・攻撃ルートの多様性を確認し、各ルートに

おいて想定されるリスクや対策の考え方を

整理する。

10

情報セキュリティに関する考え方の整理

論点

ネットワーク境界防御型思考/

ゼロトラストネットワーク型思考

※ ゼロトラストとは「何も信頼

2/5

1/2

論点の背景

・第5.2版では、内部脅威監視など、

対応方針(案)

・ネットワークの安全性のあり方や認証のあり方

ゼロトラストの考え方の一端は

を踏まえて、ゼロトラストの考えに則した対策

示しているものの、境界防御を踏まえた

の考え方を示す。

対策等の考え方が中心となっている。

しない」を前提に対策を講じる

・内部ネットワークによる利用を中心としている

医療機関等と外部サービスの利用を中心として

セキュリティの考え方。

いる医療機関等などの違いを踏まえた具体的な

閉域ネットワークであれば安全

対策の考え方を示す。

であるなどの境界防御前提には

・医療情報システムに関わる全ての利用者(保守

立たない。

事業者、患者等を含む。)等を想定した考え方

を整理する。

災害、サイバー攻撃、システム

・第5.2版では、ランサムウェア対応のほか、

・ゼロトラストの議論と併せ、検知の考え方に

障害等の非常時に対する対応や

マルウェアによる攻撃への対応や、サイバー

ついて整理し、実行力がある対応のあり方を

対策

攻撃時における通報体制等について示されて

整理する。

いる。

・医療機関等に対するサイバー攻撃は、さらに

巧妙さや対象の拡大が予想される中で、

必須の対策があればそれを示す必要がある。

・攻撃ルートの多様性を確認し、各ルートに

おいて想定されるリスクや対策の考え方を

整理する。

10