よむ、つかう、まなぶ。

【参考資料1-9】「医療情報システムの安全管理に関するガイドライン第6.0版(案)」に関する御意見の募集について (5 ページ)

出典

| 公開元URL | https://www.mhlw.go.jp/stf/newpage_33201.html |

| 出典情報 | 健康・医療・介護情報利活用検討会医療等情報利活用ワーキンググループ(第17回 5/24)《厚生労働省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

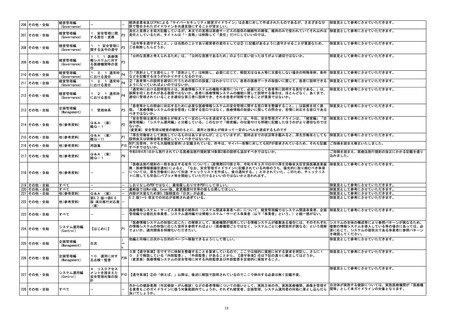

47

48

49

50

51

情報セキュリティ

に関する考え方の

整理

情報セキュリティ

に関する考え方の

整理

情報セキュリティ

に関する考え方の

整理

情報セキュリティ

に関する考え方の

整理

情報セキュリティ

に関する考え方の

整理

システム運用編

(Control)

システム運用編

(Control)

システム運用編

(Control)

システム運用編

(Control)

システム運用編

(Control)

情報セキュリティ

52 に関する考え方の 他(参考資料)

整理

情報セキュリティ

システム運用編

53 に関する考え方の

(Control)

整理

情報セキュリティ

システム運用編

54 に関する考え方の

(Control)

整理

情報セキュリティ

システム運用編

55 に関する考え方の

(Control)

整理

情報セキュリティ

概説編

56 に関する考え方の

(Overview)

整理

8.3 端末やサー

バの安全な利用の

管理

13.ネットワー

クに関する安全管

理措置

13.2 不正な通

信の検知や遮断、

監視

14.認証・認可

に関する安全管理

措置

18.外部からの

攻撃に対する安全

管理措置

Q&A (案)

経Q-9

『企画管理者は、業務での必要性や利便性などと勘案して、利用する情報機器等や医療情報システムの稼働時間等を整理して、 御意見として参考にさせていただきます。

P23 適切な設定を行うことが求められる』とある点は、システム運用編ではなく企画管理編に明記すべきではないか。

御意見として参考にさせていただきます。

P34 TLS1.2/TLS1.3等の細かい技術的な仕様に依存した記載にて、なぜTLSの細かいバージョンを論じているのか不明。

境界防御とゼロトラスト思考の整理は、あまりに単純化されすぎている。金融庁が公表している同種のゼロトラレポートも踏ま 御意見として参考にさせていただきます。

P37 え、内容への理解を医療分野関係者にも誘導すべきではないか。

【遵守事項】-⑥-『医療情報システム内のパスワードファイルは、パスワードを暗号化(不可逆変換によること)した状態で、 御意見として参考にさせていただきます。

P41 適切な手法で管理・運用すること』との記載は、昔ながらの表現をそのまま転用することは望ましくなく、現行の技術動向を考

慮し、こうしたパターンは想定されるのかという観点から検討すべき。

「サイバー攻撃にあったら、バックアップデータ使ってもそこにマルウェア感染しているかも。それを使って復旧しても感染拡 御意見として参考にさせていただきます。

P48 大するかもだから注意して」といった概略的な記載は被害を受けた病院として何をやるべきか具体的に記載すべき。

少人数で運営されている場合は費用の捻出が難しく、実際には「第三者に外部監査を依頼することが」難しい可能性が高いよう 御意見として参考にさせていただきます。

に思われる。その場合監査人に選ばれた担当者はシステムやセキュリティに関する知識が不足する場合に備え、助けになるよう

P13 にチェックリストを提示する等、担当者に依存しない確認方法を示した方が良いのではないか。

EDRはエンドポイント対策でありエージェントのインストールが必要である事からインストールできないIoT機器は対象外となっ

13.2 不正な通

信の検知や遮断、 P39 てしまうため、トラフィックを監視可能なNDRとした方が適切かと思われる。

監視

「ゼロトラスト思考の有効性は、認められるものの、これを実装するためには、現時点では費用や管理に対する負担が大きいと

13.2 不正な通

されており、医療機関等においても小規模の医療機関等で導入することは必ずしも容易ではない。」

信の検知や遮断、 P38 の表現はゼロトラストに否定的な印象。特に医療機関においては境界内での利用が大半なので、境界型防御の中にゼロトラスト

監視

の概念を組み入れたセキュリティ対策をとって行くかは重要かと思われます。

WindowsサーバのビルトインアカウントであるAdministratorは、ユーザーIDは公知のものでかつパスワードを間違えてもアカウ

-

- ントロック出来ない。システム運用編において、このような特権IDが乗っ取られるランサムウェア被害の防止策として特権IDの

管理について言及すべきかと思われる。

「なお、医療情報を含まない患者への費用請求に関する情報しか取り扱わない会計・経理システム等は、本ガイドラインにおけ

る医療情報システムには含まない。」は、複数の解釈ができてしまう可能性がある。サイバーセキュリティは、「医療情報」を

扱っているかではなく、医療の継続に重要であるかどうかが重要な観点であり、さらに、医療情報を扱うことを想定していない

システムにおいても、医療情報を扱うシステムとの接続、同一ネットワーク内での同居等もあり得ることから、「なお、医療情

2.3 医療情報シ

P2 報を含まない患者への費用請求に関する情報しか取り扱わない会計・経理システム等は、本ガイドラインにおける医療情報シス

ステムの範囲

テムには含まないが、しかし、それが医療の継続提供に著しい影響を与えるおそれのある場合はサイバーセキュリティ対策の対

象になり得る。医療情報を扱うシステムと同一ネットワークに接続する医療情報を扱わない機器に関しても留意が必要であ

る。」と変更して欲しい。

御意見として参考にさせていただきます。

御意見として参考にさせていただきます。

御意見として参考にさせていただきます。

御意見として参考にさせていただきます。

攻撃が高度化、巧妙化されたことよりも、それなしでも対策が十分でないことが課題で、対策が十分だと思っていても、攻撃の 御意見として参考にさせていただきます。

高度化、巧妙化でさらに強化が必要なことを記載すべきではないか。

(変更案)

「対策が十分に行われていなかったことで、医療機関等の経営や地域医療の安全性に直接影響が生じる事案も生じている。さら

に、その攻撃手法は日々高度化、巧妙化しており、確実な対策とその強化が求められている。」

<善後策を講ずる責任>に、原因究明、再発防止、通常時の準備はあるのですが、復旧に関しての記載がない。

御意見として参考にさせていただきます。

情報セキュリティ

経営管理編

57 に関する考え方の

(Governance)

整理

【はじめに】

情報セキュリティ

経営管理編

58 に関する考え方の

(Governance)

整理

1.2.2 非常時

P5

における責任

情報セキュリティ

経営管理編

59 に関する考え方の

(Governance)

整理

2.1 医療情報シ

ステムにおけるリ P9

スク評価の実施

情報セキュリティ

経営管理編

60 に関する考え方の

(Governance)

整理

「統制の内容を検討すること」は検討ではなく検討したものを実施することが必要。検討することが遵守事項だと、それを説明 御意見として参考にさせていただきます。

3.1.2 医療情

するのが困難。留意点全てを遵守事項ではなく、3.1.1.の解説に含めてしまったらどうか。

報システムにおけ P13

る統制上の留意点

情報セキュリティ

経営管理編

61 に関する考え方の

(Governance)

整理

「情報セキュリティインシデントにより、医療機関等内の 医療情報システムの全部又は一部 に影響が生じる場合に備え、医療 御意見として参考にさせていただきます。

情報システムの適切な復旧手順を検討するよう、企画管理者やシステム運用担当者に指示するとともに、 当該復旧手順につい

て随時自己点検を行うよう指示した上で、その結果報告を受け、必要に応じて、改善に向けた対応を指示すること。」は、回り

3.4.1 事業継

くどい文章になっている。復旧手順の検討ではなく作成を指示、作成と自己点検及び改善は別な項目にしたほうがわかりやすい

続計画(BCP:

のでは。

Business

P16 (変更案)

Continuity Plan)

② 情報セキュリティインシデントにより、医療機関等内の医療情報システムの全部又は一部に影響が生じる場合に備え、医療

の整備と訓練

情報システムの適切な復旧手順を策定するよう、企画管理者及びシステム運用担当者に指示すること。

③ 復旧手順について、随時自己点検を行うように指示し、その結果報告を受けること。必要に応じて、改善に向けた対応を指

示すること。

P1

(リスクの回避・低減・移転・受容) は、最近のISMS等に合わせて「移転」を「共有」にすべきではないか。同様に説明文書

内も語句の整合した語句を変更。

5

御意見として参考にさせていただきます。

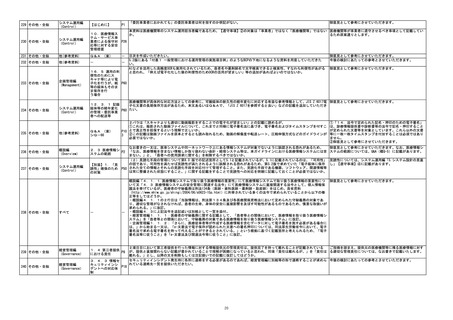

48

49

50

51

情報セキュリティ

に関する考え方の

整理

情報セキュリティ

に関する考え方の

整理

情報セキュリティ

に関する考え方の

整理

情報セキュリティ

に関する考え方の

整理

情報セキュリティ

に関する考え方の

整理

システム運用編

(Control)

システム運用編

(Control)

システム運用編

(Control)

システム運用編

(Control)

システム運用編

(Control)

情報セキュリティ

52 に関する考え方の 他(参考資料)

整理

情報セキュリティ

システム運用編

53 に関する考え方の

(Control)

整理

情報セキュリティ

システム運用編

54 に関する考え方の

(Control)

整理

情報セキュリティ

システム運用編

55 に関する考え方の

(Control)

整理

情報セキュリティ

概説編

56 に関する考え方の

(Overview)

整理

8.3 端末やサー

バの安全な利用の

管理

13.ネットワー

クに関する安全管

理措置

13.2 不正な通

信の検知や遮断、

監視

14.認証・認可

に関する安全管理

措置

18.外部からの

攻撃に対する安全

管理措置

Q&A (案)

経Q-9

『企画管理者は、業務での必要性や利便性などと勘案して、利用する情報機器等や医療情報システムの稼働時間等を整理して、 御意見として参考にさせていただきます。

P23 適切な設定を行うことが求められる』とある点は、システム運用編ではなく企画管理編に明記すべきではないか。

御意見として参考にさせていただきます。

P34 TLS1.2/TLS1.3等の細かい技術的な仕様に依存した記載にて、なぜTLSの細かいバージョンを論じているのか不明。

境界防御とゼロトラスト思考の整理は、あまりに単純化されすぎている。金融庁が公表している同種のゼロトラレポートも踏ま 御意見として参考にさせていただきます。

P37 え、内容への理解を医療分野関係者にも誘導すべきではないか。

【遵守事項】-⑥-『医療情報システム内のパスワードファイルは、パスワードを暗号化(不可逆変換によること)した状態で、 御意見として参考にさせていただきます。

P41 適切な手法で管理・運用すること』との記載は、昔ながらの表現をそのまま転用することは望ましくなく、現行の技術動向を考

慮し、こうしたパターンは想定されるのかという観点から検討すべき。

「サイバー攻撃にあったら、バックアップデータ使ってもそこにマルウェア感染しているかも。それを使って復旧しても感染拡 御意見として参考にさせていただきます。

P48 大するかもだから注意して」といった概略的な記載は被害を受けた病院として何をやるべきか具体的に記載すべき。

少人数で運営されている場合は費用の捻出が難しく、実際には「第三者に外部監査を依頼することが」難しい可能性が高いよう 御意見として参考にさせていただきます。

に思われる。その場合監査人に選ばれた担当者はシステムやセキュリティに関する知識が不足する場合に備え、助けになるよう

P13 にチェックリストを提示する等、担当者に依存しない確認方法を示した方が良いのではないか。

EDRはエンドポイント対策でありエージェントのインストールが必要である事からインストールできないIoT機器は対象外となっ

13.2 不正な通

信の検知や遮断、 P39 てしまうため、トラフィックを監視可能なNDRとした方が適切かと思われる。

監視

「ゼロトラスト思考の有効性は、認められるものの、これを実装するためには、現時点では費用や管理に対する負担が大きいと

13.2 不正な通

されており、医療機関等においても小規模の医療機関等で導入することは必ずしも容易ではない。」

信の検知や遮断、 P38 の表現はゼロトラストに否定的な印象。特に医療機関においては境界内での利用が大半なので、境界型防御の中にゼロトラスト

監視

の概念を組み入れたセキュリティ対策をとって行くかは重要かと思われます。

WindowsサーバのビルトインアカウントであるAdministratorは、ユーザーIDは公知のものでかつパスワードを間違えてもアカウ

-

- ントロック出来ない。システム運用編において、このような特権IDが乗っ取られるランサムウェア被害の防止策として特権IDの

管理について言及すべきかと思われる。

「なお、医療情報を含まない患者への費用請求に関する情報しか取り扱わない会計・経理システム等は、本ガイドラインにおけ

る医療情報システムには含まない。」は、複数の解釈ができてしまう可能性がある。サイバーセキュリティは、「医療情報」を

扱っているかではなく、医療の継続に重要であるかどうかが重要な観点であり、さらに、医療情報を扱うことを想定していない

システムにおいても、医療情報を扱うシステムとの接続、同一ネットワーク内での同居等もあり得ることから、「なお、医療情

2.3 医療情報シ

P2 報を含まない患者への費用請求に関する情報しか取り扱わない会計・経理システム等は、本ガイドラインにおける医療情報シス

ステムの範囲

テムには含まないが、しかし、それが医療の継続提供に著しい影響を与えるおそれのある場合はサイバーセキュリティ対策の対

象になり得る。医療情報を扱うシステムと同一ネットワークに接続する医療情報を扱わない機器に関しても留意が必要であ

る。」と変更して欲しい。

御意見として参考にさせていただきます。

御意見として参考にさせていただきます。

御意見として参考にさせていただきます。

御意見として参考にさせていただきます。

攻撃が高度化、巧妙化されたことよりも、それなしでも対策が十分でないことが課題で、対策が十分だと思っていても、攻撃の 御意見として参考にさせていただきます。

高度化、巧妙化でさらに強化が必要なことを記載すべきではないか。

(変更案)

「対策が十分に行われていなかったことで、医療機関等の経営や地域医療の安全性に直接影響が生じる事案も生じている。さら

に、その攻撃手法は日々高度化、巧妙化しており、確実な対策とその強化が求められている。」

<善後策を講ずる責任>に、原因究明、再発防止、通常時の準備はあるのですが、復旧に関しての記載がない。

御意見として参考にさせていただきます。

情報セキュリティ

経営管理編

57 に関する考え方の

(Governance)

整理

【はじめに】

情報セキュリティ

経営管理編

58 に関する考え方の

(Governance)

整理

1.2.2 非常時

P5

における責任

情報セキュリティ

経営管理編

59 に関する考え方の

(Governance)

整理

2.1 医療情報シ

ステムにおけるリ P9

スク評価の実施

情報セキュリティ

経営管理編

60 に関する考え方の

(Governance)

整理

「統制の内容を検討すること」は検討ではなく検討したものを実施することが必要。検討することが遵守事項だと、それを説明 御意見として参考にさせていただきます。

3.1.2 医療情

するのが困難。留意点全てを遵守事項ではなく、3.1.1.の解説に含めてしまったらどうか。

報システムにおけ P13

る統制上の留意点

情報セキュリティ

経営管理編

61 に関する考え方の

(Governance)

整理

「情報セキュリティインシデントにより、医療機関等内の 医療情報システムの全部又は一部 に影響が生じる場合に備え、医療 御意見として参考にさせていただきます。

情報システムの適切な復旧手順を検討するよう、企画管理者やシステム運用担当者に指示するとともに、 当該復旧手順につい

て随時自己点検を行うよう指示した上で、その結果報告を受け、必要に応じて、改善に向けた対応を指示すること。」は、回り

3.4.1 事業継

くどい文章になっている。復旧手順の検討ではなく作成を指示、作成と自己点検及び改善は別な項目にしたほうがわかりやすい

続計画(BCP:

のでは。

Business

P16 (変更案)

Continuity Plan)

② 情報セキュリティインシデントにより、医療機関等内の医療情報システムの全部又は一部に影響が生じる場合に備え、医療

の整備と訓練

情報システムの適切な復旧手順を策定するよう、企画管理者及びシステム運用担当者に指示すること。

③ 復旧手順について、随時自己点検を行うように指示し、その結果報告を受けること。必要に応じて、改善に向けた対応を指

示すること。

P1

(リスクの回避・低減・移転・受容) は、最近のISMS等に合わせて「移転」を「共有」にすべきではないか。同様に説明文書

内も語句の整合した語句を変更。

5

御意見として参考にさせていただきます。