よむ、つかう、まなぶ。

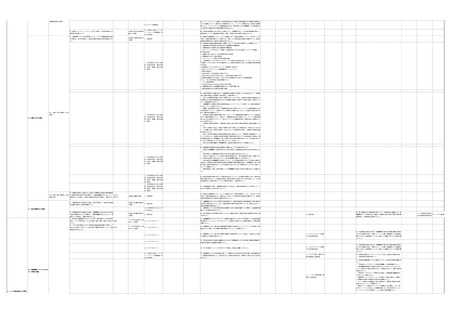

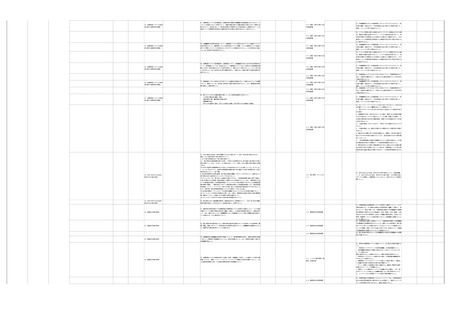

医療情報システムの安全管理に関するガイドライン 第6.0版(令和5年5月)各編間相関表 (5 ページ)

出典

| 公開元URL | https://www.mhlw.go.jp/stf/shingi/0000516275_00006.html |

| 出典情報 | 医療情報システムの安全管理に関するガイドライン 第6.0版(5/31)《厚生労働省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

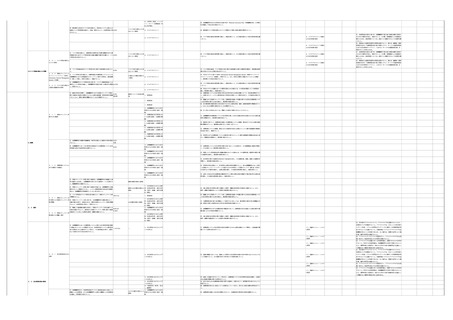

11.非常時(災害、インシデ

ント、サイバー攻撃被害)対

応とBCP策定

②

医療機関等が定める非常時の定義やBCP(Business Continuity Plan:事業継続計画)との整合

性を確認して対応方針を策定すること。

11.非常時(災害、インシデ

①

医療情報システムの安全管理に関して、非常時における対応方針と対応手順・内容の整理を行

ント、サイバー攻撃被害)対

い、経営層の承認を得ること。対応方針には、非常時の定義のほか、通常時への復旧に向けた計画を

応とBCP策定

含めること。

①

非常時の医療情報システムの運用について、次に掲げる対策を実施する

こと。

- 「非常時のユーザアカウントや非常時用機能」の手順を整備すること。

- 非常時機能が通常時に不適切に利用されることがないようにするととも

に、もし使用された場合に使用されたことが検知できるよう、適切に管理及

び監査すること。

3.4.2

情報共有・支援、情

11.非常時(災害、インシデ

報収集

ント、サイバー攻撃被害)対

応とBCP策定

- 非常時用ユーザアカウントが使用された場合、正常復帰後は継続使用が

②

医療機関等が定める非常時の定義やBCP(Business Continuity Plan:事業継続計画)との整合

性を確認して対応方針を策定すること。

11.システム運用管理(通

できないように変更すること。

常時・非常時等)

- 医療情報システムに不正ソフトウェアが混入した場合に備えて、関係先

への連絡手段や紙での運用等の代替手段を準備すること。

- サイバー攻撃による被害拡大の防止の観点から、論理的/物理的に構成

分割されたネットワークを整備すること。

- 重要なファイルは数世代バックアップを複数の方式で確保し、その一部

は不正ソフトウェアの混入による影響が波及しない手段で管理するととも

に、バックアップからの重要なファイルの復元手順を整備すること。

①

医療情報システムに対する不正ソフトウェア混入やサイバー攻撃などに

よるインシデントに対して、以下の対応を行うこと。

- 攻撃を受けたサーバ等の遮断や他の医療機関等への影響の波及の防止の

ための外部ネットワークの一時切断

- 他の情報機器への混入拡大の防止や情報漏洩の抑止のための当該混入機

12.サイバー攻撃対策

②

サイバーセキュリティ対策を踏まえ、サイバーセキュリティ対応計画を策定し、経営層に報告

し、承認を得ること。

18.外部からの攻撃に対す

る安全管理措置

器の隔離

- 他の情報機器への波及の調査等被害の確認のための業務システムの停止

- バックアップからの重要なファイルの復元(重要なファイルは数世代

バックアップを複数の方式(追記可能な設定がなされた記録媒体と追記不能

設定がなされた記録媒体の組み合わせ、端末及びサーバ装置やネットワーク

から切り離したバックアップデータの保管等)で確保することが重要であ

る)

12.サイバー攻撃対策

③

サイバーセキュリティ対応計画を踏まえ、その内容を各規程や手順等に反映すること。

①

非常時の医療情報システムの運用について、次に掲げる対策を実施する

こと。

- 「非常時のユーザアカウントや非常時用機能」の手順を整備すること。

- 非常時機能が通常時に不適切に利用されることがないようにするととも

に、もし使用された場合に使用されたことが検知できるよう、適切に管理及

び監査すること。

②

- 非常時用ユーザアカウントが使用された場合、正常復帰後は継続使用が

情報セキュリティインシデントの未然防止策として、通常時から医

療 情 報 シ ス テ ム に 関 係 す る 脆 弱 性対 策や EOS( End of Sale, Support,

Service:販売終了、サポート終了、サービス終了)等に関する情報を収 -

6.2.3C5の趣旨から新設

集し、速やかに対策を講じることができる体制を整えるよう、企画管理

11.非常時(災害、インシデ

⑥

非常時の事象発生への対応等に関して、医療機関等の職員、外部の関係者等に対する教育を行う

ント、サイバー攻撃被害)対

ほか、定期的に訓練を実施すること。訓練等の結果や評価を、適宜、非常時の対応手順等に反映させ

応とBCP策定

ること。

できないように変更すること。

11.システム運用管理(通

- 医療情報システムに不正ソフトウェアが混入した場合に備えて、関係先

常時・非常時等)

への連絡手段や紙での運用等の代替手段を準備すること。

- サイバー攻撃による被害拡大の防止の観点から、論理的/物理的に構成

者やシステム運用担当者に指示すること。

分割されたネットワークを整備すること。

- 重要なファイルは数世代バックアップを複数の方式で確保し、その一部

は不正ソフトウェアの混入による影響が波及しない手段で管理するととも

に、バックアップからの重要なファイルの復元手順を整備すること。

⑤

12.サイバー攻撃対策

サイバーセキュリティ対応計画を踏まえた訓練を定期的に実施し、その結果を経営層に報告し、

承認を得ること。また訓練結果を踏まえ、対応計画の検証・見直しも実施し、必要に応じて対応計画

等の改善を行うこと。

①

⑥

情報セキュリティインシデントの発生に備え、厚生労働省、都道府

県警察の担当部署や所管官庁等に速やかに報告するために必要な手順や 6.10C5

ー

12.サイバー攻撃対策

方法、体制などを整備するよう、企画管理者に指示すること。

らかじめ整理した上で、必要に応じて契約等を行うこと。(ここでいう関係者には、利用する医療情

報システム・サービスのシステム関連事業者をはじめ、報告対象となる行政機関等、その他必要に応

じて助言等の支援を求める外部有識者等が含まれる。)

⑦

3.4.3

サイバーセキュリティ事象による非常時対応が生じた場合に情報交換等を行う関係者の情報をあ

サイバー攻撃を受けた(疑い含む)場合や、サイバー攻撃により障害が発生し、個人情報の漏洩

や医療サービスの提供体制に支障が生じる又はそのおそれがある事案であると判断された場合には、

情報セキュリティイ

ンシデントへの対応体制

12.サイバー攻撃対策

「医療機関等におけるサイバーセキュリティ対策の強化について」(医政総発1029 第1号

発1029 第3号

医政研発1029 第1号

医政地

平成30 年10 月29 日)に基づき、所管官庁への連絡等の必

要な対応を行うほか、そのために必要な体制を整備すること。また、上記に関わらず、医療情報シス

テムに障害が発生した場合も、必要に応じて所管官庁への連絡を行うこと。

②

情報セキュリティインシデントが発生した場合に、厚生労働省等へ

11.非常時(災害、インシデ

の報告のほかに、患者等に対する公表・広報を適切に行える体制を、通 6.10C5

ー

常時から整備すること。

①

ント、サイバー攻撃被害)対

応とBCP策定

⑩

非常時の事象発生に伴い対応した内容について、事後検証を行い、その内容を経営層に報告し、

承認を得ること。その検証結果や評価を、適宜、非常時の対応手順等に反映させること。

⑨

医療情報システムの安全管理に必要な対策項目の概要を認識した上

で、企画管理者やシステム運用担当者に対して、それぞれの対策項目に

係る具体的な方法について整理する旨を指示し、それぞれの対策事項が

6-7章

ー

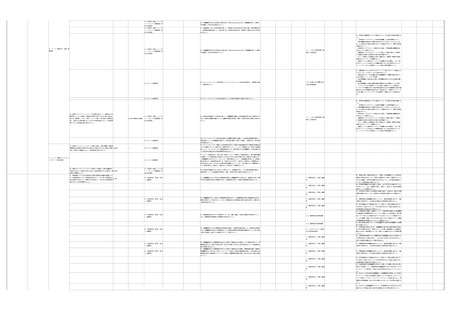

8.情報管理(管理、持出

①

医療機関等において保有する医療情報の管理、医療機関等外への持ち出し、破棄等の方針と手順

し、破棄等)

等を含む情報管理に関する規程等を定め、当該規程等に基づいて適切に医療情報を管理すること。

7.情報の持出し・管理・破棄

破棄の手順を定めること。手順には破棄を行う条件、破棄を行うこと

等

ができる職員、具体的な破棄方法を含めること。また情報の破棄につ

対応できている旨を確認すること。

7.情報の持出し・管理・破棄

等

7.情報の持出し・管理・破棄

等

8.情報管理(管理、持出

し、破棄等)

②

医療機関等において保有する医療情報の管理において、各医療情報に関する管理責任者を定め、

適切に管理するよう指示すること。また、管理責任者から管理状況に関する報告を受け、必要に応じ

て改善を指示すること。

医療情報が保存されている場所等については、記録・識別、入退室の制限等の管理を行うこと。

し、破棄等)

また、医療情報の保管場所には施錠等の対応を行うこと。

8.情報管理(管理、持出

し、破棄等)

医療機関等における医療情報の管理状況を把握し、経営層の承認を得ること。管理状況の把握の

ため、医療機関等で保有する医療情報について定期的な棚卸や管理実態の確認を行うこと。特に患者

に関する情報は、患者ごとに識別できるよう、管理すること。

し、破棄等)

医療機関等外への医療情報の持ち出しに関する手順等を定める際は、リスク評価に基づいて、医

療情報の持ち出しに関する対応方針や、持ち出す情報、持ち出し方法や管理方法について情報管理に

関する規程で定めること。

⑥

と。

②

医療情報及び情報機器の持出しについて、運用管理規程に基づき、手順

保守業務を行う事業者に対して、原則として個人情報を含むデー

タの持出しを禁止すること。やむを得ず持ち出しを認める場合には、

企画管理者の承認を得て許諾すること。

② 医療情報を保護する施設について、医療情報を格納する情報機器

や記録媒体の設置場所等のセキュリティ境界への入退管理が、個人認

12.物理的安全管理措置

証システム等による制御に基づいて行われていることを確認するこ

と。また建物、部屋への不正な侵入を防ぐため、防犯カメラ、自動侵

入監視装置等が設置されていることを確認すること。

③ 個人情報が保管されている情報機器等の重要な情報機器には盗難

防止を講じること。

①

企画管理者の指示に基づき、医療機関等で取り扱う情報を適切に管理す

4.リスクアセスメントを踏ま

るための手順等を作成し、運用すること。その際、情報種別による重要度を

えた安全対策の設計

踏まえるほか、患者情報については、患者ごとに識別できるような措置を講

じること。

等

⑤

情報が破棄されたことを、証憑または事業者の説明により確認するこ

の策定と管理を行い、その状況を定期的に企画管理者に報告すること。

7.情報の持出し・管理・破棄

8.情報管理(管理、持出

報がないことを確認すること。

⑪ 外部保存を受託する事業者に破棄を委託した場合は、確実に医療

等

12.物理的安全管理措置

④

のが行うこと。また、破棄終了後に、残存し、読み出し可能な医療情

①

等

③

いては、企画管理者に報告すること。

⑩ 情報処理機器自体を破棄する場合、必ず専門的な知識を有するも

7.情報の持出し・管理・破棄

7.情報の持出し・管理・破棄

8.情報管理(管理、持出

破棄に関する規程を踏まえて、把握した情報種別ごとに具体的な

⑦

医療情報が格納された可搬媒体及び情報機器の所在を台帳等によ

り管理に関する手順を作成し、これに基づき持出し等の対応を行う。

併せて定期的に棚卸を行う手順を作成する。

7.情報の持出し・管理・破棄

①

医療情報及び情報機器の持出しについて、運用管理規程に基づき、手順

等

の策定と管理を行い、その状況を定期的に企画管理者に報告すること。

医療機関等外への医療情報の持ち出しに関する手順等を定める際は、医療情報を記録した媒体や

8.情報管理(管理、持出

情報機器を用いる持ち出しのほか、ネットワークを通じて外部に医療情報を送信し、又は外部から医

7.情報の持出し・管理・破棄

①

医療情報及び情報機器の持出しについて、運用管理規程に基づき、手順

し、破棄等)

療情報を保存する場所等にネットワークを通じて医療情報の閲覧や受信・取り込みを行う場合も想定

等

の策定と管理を行い、その状況を定期的に企画管理者に報告すること。

すること。

7.情報の持出し・管理・破棄

等

②

保守業務を行う事業者に対して、原則として個人情報を含むデー

タの持出しを禁止すること。やむを得ず持ち出しを認める場合には、

企画管理者の承認を得て許諾すること。

③ 医療情報及び情報機器等の持出しに際しての盗難、置き忘れ等に

7.情報の持出し・管理・破棄

対応する措置として、医療情報や情報機器等に対する暗号化やアクセ

等

スパスワードの設定等、容易に内容を読み取られないようにするこ

と。

④ 持ち出した利用者が情報機器を、医療機関等が管理しない外部の

7.情報の持出し・管理・破棄

等

ネットワークや他の外部媒体に接続したりする場合は、不正ソフト

ウェア対策ソフトやパーソナルファイアウォールの導入等により、情

報端末が情報漏洩、改ざん等の対象にならないような対策を実施する

こと。

7.情報の持出し・管理・破棄

⑤

持ち出した情報機器等について、公衆無線LAN の利用がなされた

等

場合には、利用後に端末の安全性が確認できる手順を策定すること。

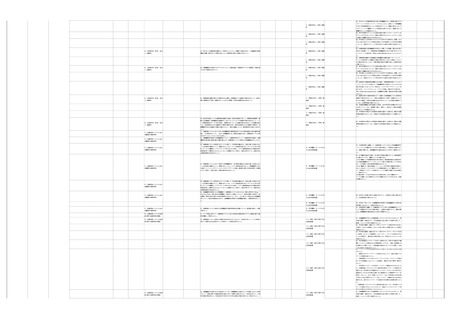

ント、サイバー攻撃被害)対

応とBCP策定

②

医療機関等が定める非常時の定義やBCP(Business Continuity Plan:事業継続計画)との整合

性を確認して対応方針を策定すること。

11.非常時(災害、インシデ

①

医療情報システムの安全管理に関して、非常時における対応方針と対応手順・内容の整理を行

ント、サイバー攻撃被害)対

い、経営層の承認を得ること。対応方針には、非常時の定義のほか、通常時への復旧に向けた計画を

応とBCP策定

含めること。

①

非常時の医療情報システムの運用について、次に掲げる対策を実施する

こと。

- 「非常時のユーザアカウントや非常時用機能」の手順を整備すること。

- 非常時機能が通常時に不適切に利用されることがないようにするととも

に、もし使用された場合に使用されたことが検知できるよう、適切に管理及

び監査すること。

3.4.2

情報共有・支援、情

11.非常時(災害、インシデ

報収集

ント、サイバー攻撃被害)対

応とBCP策定

- 非常時用ユーザアカウントが使用された場合、正常復帰後は継続使用が

②

医療機関等が定める非常時の定義やBCP(Business Continuity Plan:事業継続計画)との整合

性を確認して対応方針を策定すること。

11.システム運用管理(通

できないように変更すること。

常時・非常時等)

- 医療情報システムに不正ソフトウェアが混入した場合に備えて、関係先

への連絡手段や紙での運用等の代替手段を準備すること。

- サイバー攻撃による被害拡大の防止の観点から、論理的/物理的に構成

分割されたネットワークを整備すること。

- 重要なファイルは数世代バックアップを複数の方式で確保し、その一部

は不正ソフトウェアの混入による影響が波及しない手段で管理するととも

に、バックアップからの重要なファイルの復元手順を整備すること。

①

医療情報システムに対する不正ソフトウェア混入やサイバー攻撃などに

よるインシデントに対して、以下の対応を行うこと。

- 攻撃を受けたサーバ等の遮断や他の医療機関等への影響の波及の防止の

ための外部ネットワークの一時切断

- 他の情報機器への混入拡大の防止や情報漏洩の抑止のための当該混入機

12.サイバー攻撃対策

②

サイバーセキュリティ対策を踏まえ、サイバーセキュリティ対応計画を策定し、経営層に報告

し、承認を得ること。

18.外部からの攻撃に対す

る安全管理措置

器の隔離

- 他の情報機器への波及の調査等被害の確認のための業務システムの停止

- バックアップからの重要なファイルの復元(重要なファイルは数世代

バックアップを複数の方式(追記可能な設定がなされた記録媒体と追記不能

設定がなされた記録媒体の組み合わせ、端末及びサーバ装置やネットワーク

から切り離したバックアップデータの保管等)で確保することが重要であ

る)

12.サイバー攻撃対策

③

サイバーセキュリティ対応計画を踏まえ、その内容を各規程や手順等に反映すること。

①

非常時の医療情報システムの運用について、次に掲げる対策を実施する

こと。

- 「非常時のユーザアカウントや非常時用機能」の手順を整備すること。

- 非常時機能が通常時に不適切に利用されることがないようにするととも

に、もし使用された場合に使用されたことが検知できるよう、適切に管理及

び監査すること。

②

- 非常時用ユーザアカウントが使用された場合、正常復帰後は継続使用が

情報セキュリティインシデントの未然防止策として、通常時から医

療 情 報 シ ス テ ム に 関 係 す る 脆 弱 性対 策や EOS( End of Sale, Support,

Service:販売終了、サポート終了、サービス終了)等に関する情報を収 -

6.2.3C5の趣旨から新設

集し、速やかに対策を講じることができる体制を整えるよう、企画管理

11.非常時(災害、インシデ

⑥

非常時の事象発生への対応等に関して、医療機関等の職員、外部の関係者等に対する教育を行う

ント、サイバー攻撃被害)対

ほか、定期的に訓練を実施すること。訓練等の結果や評価を、適宜、非常時の対応手順等に反映させ

応とBCP策定

ること。

できないように変更すること。

11.システム運用管理(通

- 医療情報システムに不正ソフトウェアが混入した場合に備えて、関係先

常時・非常時等)

への連絡手段や紙での運用等の代替手段を準備すること。

- サイバー攻撃による被害拡大の防止の観点から、論理的/物理的に構成

者やシステム運用担当者に指示すること。

分割されたネットワークを整備すること。

- 重要なファイルは数世代バックアップを複数の方式で確保し、その一部

は不正ソフトウェアの混入による影響が波及しない手段で管理するととも

に、バックアップからの重要なファイルの復元手順を整備すること。

⑤

12.サイバー攻撃対策

サイバーセキュリティ対応計画を踏まえた訓練を定期的に実施し、その結果を経営層に報告し、

承認を得ること。また訓練結果を踏まえ、対応計画の検証・見直しも実施し、必要に応じて対応計画

等の改善を行うこと。

①

⑥

情報セキュリティインシデントの発生に備え、厚生労働省、都道府

県警察の担当部署や所管官庁等に速やかに報告するために必要な手順や 6.10C5

ー

12.サイバー攻撃対策

方法、体制などを整備するよう、企画管理者に指示すること。

らかじめ整理した上で、必要に応じて契約等を行うこと。(ここでいう関係者には、利用する医療情

報システム・サービスのシステム関連事業者をはじめ、報告対象となる行政機関等、その他必要に応

じて助言等の支援を求める外部有識者等が含まれる。)

⑦

3.4.3

サイバーセキュリティ事象による非常時対応が生じた場合に情報交換等を行う関係者の情報をあ

サイバー攻撃を受けた(疑い含む)場合や、サイバー攻撃により障害が発生し、個人情報の漏洩

や医療サービスの提供体制に支障が生じる又はそのおそれがある事案であると判断された場合には、

情報セキュリティイ

ンシデントへの対応体制

12.サイバー攻撃対策

「医療機関等におけるサイバーセキュリティ対策の強化について」(医政総発1029 第1号

発1029 第3号

医政研発1029 第1号

医政地

平成30 年10 月29 日)に基づき、所管官庁への連絡等の必

要な対応を行うほか、そのために必要な体制を整備すること。また、上記に関わらず、医療情報シス

テムに障害が発生した場合も、必要に応じて所管官庁への連絡を行うこと。

②

情報セキュリティインシデントが発生した場合に、厚生労働省等へ

11.非常時(災害、インシデ

の報告のほかに、患者等に対する公表・広報を適切に行える体制を、通 6.10C5

ー

常時から整備すること。

①

ント、サイバー攻撃被害)対

応とBCP策定

⑩

非常時の事象発生に伴い対応した内容について、事後検証を行い、その内容を経営層に報告し、

承認を得ること。その検証結果や評価を、適宜、非常時の対応手順等に反映させること。

⑨

医療情報システムの安全管理に必要な対策項目の概要を認識した上

で、企画管理者やシステム運用担当者に対して、それぞれの対策項目に

係る具体的な方法について整理する旨を指示し、それぞれの対策事項が

6-7章

ー

8.情報管理(管理、持出

①

医療機関等において保有する医療情報の管理、医療機関等外への持ち出し、破棄等の方針と手順

し、破棄等)

等を含む情報管理に関する規程等を定め、当該規程等に基づいて適切に医療情報を管理すること。

7.情報の持出し・管理・破棄

破棄の手順を定めること。手順には破棄を行う条件、破棄を行うこと

等

ができる職員、具体的な破棄方法を含めること。また情報の破棄につ

対応できている旨を確認すること。

7.情報の持出し・管理・破棄

等

7.情報の持出し・管理・破棄

等

8.情報管理(管理、持出

し、破棄等)

②

医療機関等において保有する医療情報の管理において、各医療情報に関する管理責任者を定め、

適切に管理するよう指示すること。また、管理責任者から管理状況に関する報告を受け、必要に応じ

て改善を指示すること。

医療情報が保存されている場所等については、記録・識別、入退室の制限等の管理を行うこと。

し、破棄等)

また、医療情報の保管場所には施錠等の対応を行うこと。

8.情報管理(管理、持出

し、破棄等)

医療機関等における医療情報の管理状況を把握し、経営層の承認を得ること。管理状況の把握の

ため、医療機関等で保有する医療情報について定期的な棚卸や管理実態の確認を行うこと。特に患者

に関する情報は、患者ごとに識別できるよう、管理すること。

し、破棄等)

医療機関等外への医療情報の持ち出しに関する手順等を定める際は、リスク評価に基づいて、医

療情報の持ち出しに関する対応方針や、持ち出す情報、持ち出し方法や管理方法について情報管理に

関する規程で定めること。

⑥

と。

②

医療情報及び情報機器の持出しについて、運用管理規程に基づき、手順

保守業務を行う事業者に対して、原則として個人情報を含むデー

タの持出しを禁止すること。やむを得ず持ち出しを認める場合には、

企画管理者の承認を得て許諾すること。

② 医療情報を保護する施設について、医療情報を格納する情報機器

や記録媒体の設置場所等のセキュリティ境界への入退管理が、個人認

12.物理的安全管理措置

証システム等による制御に基づいて行われていることを確認するこ

と。また建物、部屋への不正な侵入を防ぐため、防犯カメラ、自動侵

入監視装置等が設置されていることを確認すること。

③ 個人情報が保管されている情報機器等の重要な情報機器には盗難

防止を講じること。

①

企画管理者の指示に基づき、医療機関等で取り扱う情報を適切に管理す

4.リスクアセスメントを踏ま

るための手順等を作成し、運用すること。その際、情報種別による重要度を

えた安全対策の設計

踏まえるほか、患者情報については、患者ごとに識別できるような措置を講

じること。

等

⑤

情報が破棄されたことを、証憑または事業者の説明により確認するこ

の策定と管理を行い、その状況を定期的に企画管理者に報告すること。

7.情報の持出し・管理・破棄

8.情報管理(管理、持出

報がないことを確認すること。

⑪ 外部保存を受託する事業者に破棄を委託した場合は、確実に医療

等

12.物理的安全管理措置

④

のが行うこと。また、破棄終了後に、残存し、読み出し可能な医療情

①

等

③

いては、企画管理者に報告すること。

⑩ 情報処理機器自体を破棄する場合、必ず専門的な知識を有するも

7.情報の持出し・管理・破棄

7.情報の持出し・管理・破棄

8.情報管理(管理、持出

破棄に関する規程を踏まえて、把握した情報種別ごとに具体的な

⑦

医療情報が格納された可搬媒体及び情報機器の所在を台帳等によ

り管理に関する手順を作成し、これに基づき持出し等の対応を行う。

併せて定期的に棚卸を行う手順を作成する。

7.情報の持出し・管理・破棄

①

医療情報及び情報機器の持出しについて、運用管理規程に基づき、手順

等

の策定と管理を行い、その状況を定期的に企画管理者に報告すること。

医療機関等外への医療情報の持ち出しに関する手順等を定める際は、医療情報を記録した媒体や

8.情報管理(管理、持出

情報機器を用いる持ち出しのほか、ネットワークを通じて外部に医療情報を送信し、又は外部から医

7.情報の持出し・管理・破棄

①

医療情報及び情報機器の持出しについて、運用管理規程に基づき、手順

し、破棄等)

療情報を保存する場所等にネットワークを通じて医療情報の閲覧や受信・取り込みを行う場合も想定

等

の策定と管理を行い、その状況を定期的に企画管理者に報告すること。

すること。

7.情報の持出し・管理・破棄

等

②

保守業務を行う事業者に対して、原則として個人情報を含むデー

タの持出しを禁止すること。やむを得ず持ち出しを認める場合には、

企画管理者の承認を得て許諾すること。

③ 医療情報及び情報機器等の持出しに際しての盗難、置き忘れ等に

7.情報の持出し・管理・破棄

対応する措置として、医療情報や情報機器等に対する暗号化やアクセ

等

スパスワードの設定等、容易に内容を読み取られないようにするこ

と。

④ 持ち出した利用者が情報機器を、医療機関等が管理しない外部の

7.情報の持出し・管理・破棄

等

ネットワークや他の外部媒体に接続したりする場合は、不正ソフト

ウェア対策ソフトやパーソナルファイアウォールの導入等により、情

報端末が情報漏洩、改ざん等の対象にならないような対策を実施する

こと。

7.情報の持出し・管理・破棄

⑤

持ち出した情報機器等について、公衆無線LAN の利用がなされた

等

場合には、利用後に端末の安全性が確認できる手順を策定すること。