よむ、つかう、まなぶ。

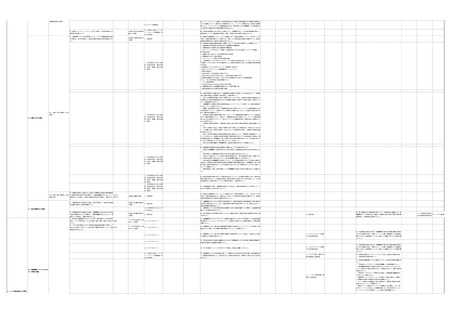

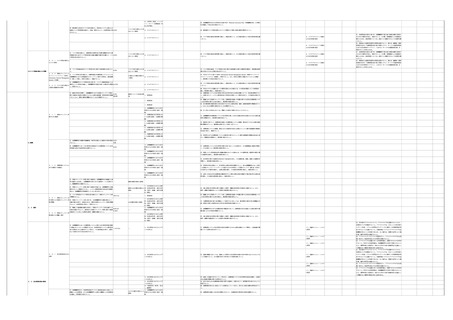

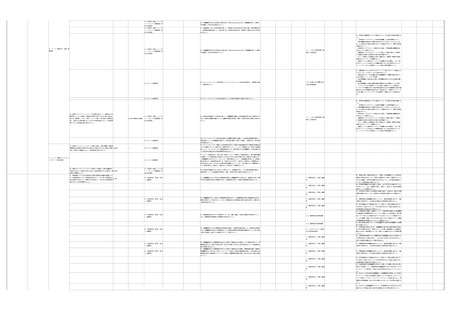

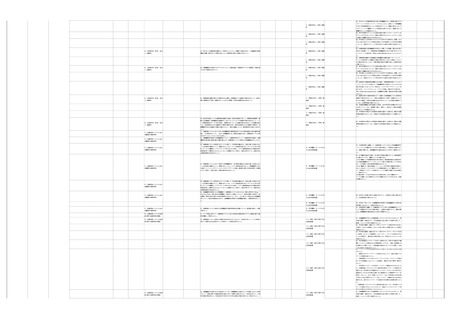

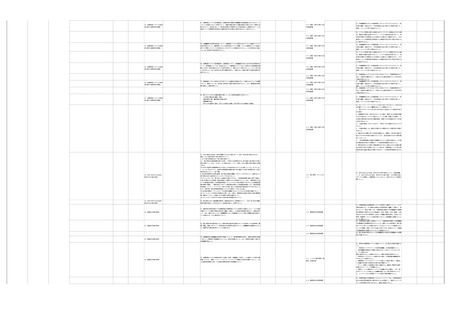

医療情報システムの安全管理に関するガイドライン 第6.0版(令和5年5月)各編間相関表 (6 ページ)

出典

| 公開元URL | https://www.mhlw.go.jp/stf/shingi/0000516275_00006.html |

| 出典情報 | 医療情報システムの安全管理に関するガイドライン 第6.0版(5/31)《厚生労働省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

⑥

7.情報の持出し・管理・破棄

等

7.情報の持出し・管理・破棄

等

持ち出した医療情報を取り扱う情報機器には、必要最小限のアプ

リケーションのみをインストールするとともに、原則として情報機器

に対する変更権限がないような設定を行うこと。業務に使用しないア

プリケーションや機能については削除又は停止するか、業務に対して

影響がないことを確認すること。

⑫ 保守作業等のどうしても必要な場合を除いてリモートログインを

行うことができないように、適切に管理されたリモートログインのみ

に制限する機能を設けなければならない。

⑬ 利用者による外部からのアクセスを許可する場合は、盗聴、なり

7.情報の持出し・管理・破棄

すまし防止及びアクセス管理を実現したVPN技術により安全性を確保

等

した上で、仮想デスクトップ等を利用する運用の要件を設定するこ

と。

③ 医療情報及び情報機器等の持出しに際しての盗難、置き忘れ等に

8.情報管理(管理、持出

⑦

持ち出した医療情報を格納する(外部からアクセスして格納する場合を含む。)記録媒体や情報

し、破棄等)

機器の盗難、紛失が生じた際の対応について情報管理に関する規程に定めること。

7.情報の持出し・管理・破棄

対応する措置として、医療情報や情報機器等に対する暗号化やアクセ

等

スパスワードの設定等、容易に内容を読み取られないようにするこ

と。

⑮

医療情報を格納する記録媒体や情報機器の盗難や紛失(ネットワーク

7.情報の持出し・管理・破棄

サービスの利用等による漏洩の可能性の発生含む)が生じた場合に、行うべ

等

き手順を作成するとともに、可能な範囲で紛失や盗難に対応した措置を事前

に講じること。

8.情報管理(管理、持出

⑧

医療機関等の外部からのアクセスについて、許諾対象者、許諾条件やアクセス範囲等、許諾を得

し、破棄等)

るための手順等を定めること。

7.情報の持出し・管理・破棄

等

⑫

保守作業等のどうしても必要な場合を除いてリモートログインを

行うことができないように、適切に管理されたリモートログインのみ

に制限する機能を設けなければならない。

⑬ 利用者による外部からのアクセスを許可する場合は、盗聴、なり

7.情報の持出し・管理・破棄

すまし防止及びアクセス管理を実現したVPN技術により安全性を確保

等

した上で、仮想デスクトップ等を利用する運用の要件を設定するこ

と。

⑭ 患者等に医療情報を閲覧させる場合、医療情報を開示しているコ

ンピュータシステムを通じて、医療機関等の内部のシステムに不正な

7.情報の持出し・管理・破棄

侵入等が起こらないように、例えば、システムやアプリケーションを

等

切り分け 、ファイアウォール、アクセス監視、通信のTLS 暗号化、

PKI(Public Key Infrastructure:公開鍵暗号基盤)認証等の対策を実施

すること。

⑨ 破棄に関する規程を踏まえて、把握した情報種別ごとに具体的な

8.情報管理(管理、持出

⑪ 医療情報の破棄に関する手順等を定める際は、情報種別ごとに破棄の手順を定めること。当該手

7.情報の持出し・管理・破

破棄の手順を定めること。手順には破棄を行う条件、破棄を行うこと

し、破棄等)

順には破棄を行う条件、破棄を行うことができる職員、具体的な破棄方法を含めること。

棄等

ができる職員、具体的な破棄方法を含めること。また情報の破棄につ

7.情報の持出し・管理・破

棄等

7.情報の持出し・管理・破

棄等

いては、企画管理者に報告すること。

⑩ 情報処理機器自体を破棄する場合、必ず専門的な知識を有するも

のが行うこと。また、破棄終了後に、残存し、読み出し可能な医療情

報がないことを確認すること。

⑪ 外部保存を受託する事業者に破棄を委託した場合は、確実に医療

情報が破棄されたことを、証憑または事業者の説明により確認するこ

と。

⑫ 保存等を委託している医療情報を破棄する場合、委託先事業者に対して、医療情報の破棄等(格

納する記録媒体・情報機器等の破壊含む)を行ったことについての証跡等の提出を求めること。シス

8.情報管理(管理、持出

テム関連事業者のサービス等の性格上、破棄等を行ったことの証跡の提出を求めることが困難な場合

7.情報の持出し・管理・破

し、破棄等)

には、当該事業者における破棄等の手順等の提供を求め、委託先事業者における破棄の手順等が、医

棄等

療機関等が定める破棄の手順等に適合するよう、事前に協議した上で、委託契約等の内容にも含める

⑪

外部保存を受託する事業者に破棄を委託した場合は、確実に医療

情報が破棄されたことを、証憑または事業者の説明により確認するこ

と。

こと。

9.医療情報システムに用い

る機器等の資産管理

9.医療情報システムに用い

る機器等の資産管理

① 医療情報システムにおいて用いる情報機器等の資産管理を行うのに必要な規程その他の資料を整

備し、その管理を行うこと。(なお、情報機器等には、物理的な資産のほか、医療情報システムが利

用するサービス、ライセンスなども含む。)

② 医療機関等が管理する情報機器等について、台帳管理等を行うこと。台帳管理等の対象は、医療

機関等内部の購入部署や購入形態に関わらず、医療情報システムで利用する情報機器等全てとするこ

と。

⑤ 医療情報システムが利用するサービスに関して、安全管理の観点から、利用に適した状況にある

9.医療情報システムに用い

る機器等の資産管理

ことを定期的に確認すること。確認にあたっては、システム運用担当者に対してサービスにおける状

況(サービスの機密性、クラウドサービス等における可用性、システム関連事業者が示す規約内容の

変更状況等)が適切なものとなっていることを確認するよう指示し、報告を受けた上で、必要があれ

⑦

企画管理者と協働して、医療情報システムで用いる情報機器等や

8.利用機器・サービスに対

ソフトウェアの棚卸を行うための手順を策定し、定期的に実施するこ

する安全管理措置

と。棚卸の際には、情報機器等の滅失状況なども併せて確認するこ

と。

ば契約変更等の対応を行うこと。

⑥

IoT 機器を利用する場合、次に掲げる対策を実施すること。検査装置等

に付属するシステム・機器についても同様である。

(1) IoT 機器により医療情報を取り扱う場合は、製造販売業者から提供を受

けた当該医療機器のサイバーセキュリティに関する情報を基にリスク分析を

④ 医療情報システムにおいて利用する情報機器等が、安全管理の観点から利用に適した状況にある

行い、その取扱いに係る運用管理規程を定めること。

9.医療情報システムに用い

ことを定期的に確認すること。確認にあたっては、システム運用担当者に対して、情報機器等におけ

8.利用機器・サービスに対

る機器等の資産管理

る状況(ソフトウェアやファームウェアのアップデートの状況、脆弱性に関する対応状況等)を確認

する安全管理措置

するよう指示し、報告を受け、適宜必要な対応を行うこと。

(2) IoT 機器には、製品出荷後にファームウェア等に関する脆弱性が発見さ

れることがある。システムやサービスの特徴を踏まえ、IoT 機器のセキュリ

ティ上重要なアップデートを必要なタイミングで適切に実施する方法を検討

し、運用すること。

(3) 使用が終了した又は不具合のために使用を停止したIoT 機器をネット

ワークに接続したまま放置すると不正に接続されるリスクがあるため、対策

を実施すること。

⑤

9.医療情報システムに用い

る機器等の資産管理

医療情報システムが利用するサービスに関して、安全管理の観点から、利用に適した状況にある

ことを定期的に確認すること。確認にあたっては、システム運用担当者に対してサービスにおける状

況(サービスの機密性、クラウドサービス等における可用性、システム関連事業者が示す規約内容の

変更状況等)が適切なものとなっていることを確認するよう指示し、報告を受けた上で、必要があれ

ば契約変更等の対応を行うこと。

⑥

9.医療情報システムに用い

る機器等の資産管理

医療機関等が管理しない情報機器で、医療情報システムに用いるもの(例えばBYOD(Bring

Your Own Device:個人保有の情報機器)の利用による端末)について、利用を許諾する条件や、利

用範囲、管理方法等に関する内容を規程等に含めること。また、これに基づいて利用される情報機器

等について、利用の許諾状況も含めて、医療機関等が管理する情報機器同様に、台帳管理等を行うこ

8.利用機器・サービスに対

⑧

BYOD の実施に関する規程に基づいて、具体的な手順と設定を行

する安全管理措置

い、企画管理者に報告すること。

8.利用機器・サービスに対

⑨

する安全管理措置

策が講じられるよう、手順を作成すること。

と。

医療情報システムで利用する情報機器等の資産管理状況を把握した上で、経営層に報告し、承認

8.利用機器・サービスに対

9.医療情報システムに用い

⑦

る機器等の資産管理

を得ること。

13.医療情報システムの利用

① リスク評価に基づいて、医療情報システムにおける利用者の認証等及びアクセス権限に関する規

者に関する認証等及び権限

程を整備し、管理すること。

13.医療情報システムの利用

② 医療情報システムで利用する認証方法が安全なものとなるよう、担当者に対して、リスク評価に

14.認証・認可に関する安

者に関する認証等及び権限

基づいて適切な方法を採用することを指示し、その報告を受けること。

全管理措置

する安全管理措置

14.認証・認可に関する安

全管理措置

⑦

BYOD であっても、医療機関等が管理する情報機器等と同等の対

企画管理者と協働して、医療情報システムで用いる情報機器等やソフト

ウェアの棚卸を行うための手順を策定し、定期的に実施すること。棚卸の際

には、情報機器等の滅失状況なども併せて確認すること。

①

医療機関等で用いる医療情報システムへのアクセスにおいて、利

用者の識別・認証を行い、利用者認証方法に関する手順等に関して、

規則、マニュアル等で文書化すること。

② 利用者の識別・認証にユーザID とパスワードの組み合わせを用い

る場合、それらの情報を、本人しか知り得ない状態に保つよう対策を

実施すること。

③ 利用者の識別・認証にIC カード等のセキュリティ・デバイスを用

14.認証・認可に関する安

いる場合、IC カードの破損等、セキュリティ・デバイスが利用できな

全管理措置

いときを想定し、緊急時の代替手段による一時的なアクセスルールを

用意すること。。

⑤ 利用者認証にパスワードを用いる場合には、令和9年度時点で稼

14.認証・認可に関する安

働していることが想定される医療情報システムを、今後、新規導入又

全管理措置

は更新するに際しては、二要素認証を採用するシステムの導入、又は

これに相当する対応を行うこと。

⑥ パスワードを利用者認証に使用する場合、次に掲げる対策を実施

すること。

-

類推されやすいパスワードを使用させないよう、設定可能なパス

ワードに制限を設けること。

-

医療情報システム内のパスワードファイルは、パスワードを暗号

化(不可逆変換によること)した状態で、適切な手法で管理・運用す

ること。

-

利用者のパスワードの失念や、パスワード漏洩のおそれなどによ

14.認証・認可に関する安

り、医療情報システムのシステム運用担当者がパスワードを変更する

全管理措置

場合には、利用者の本人確認を行うとともに、どのような手法で本人

確認を行ったのかを台帳に記載(本人確認を行った書類等のコピーを

添付)すること。また、変更したパスワードは、利用者本人以外が知

り得ない方法で通知すること。なお、パスワード漏洩のおそれがある

場合には、速やかにパスワードの変更を含む適切な処置を講じるこ

と。

- 医療情報システムのシステム運用担当者であっても、利用者のパス

ワードを推定できないようにすること(設定ファイルにパスワードが

平文で記載される等があってはならない)。

13.医療情報システムの利用

者に関する認証等及び権限

③ 医療機関等の内部における利用者については、医療機関等に所属することが前提となるよう管理

すること。所属に関する実態を認証の仕組みにおいて適切に反映できるよう、担当者に対して、人事

等の情報と整合性をとって利用者のID 等を付与する等の必要な手順を作成するよう指示すること。

14.認証・認可に関する安

全管理措置

①

医療機関等で用いる医療情報システムへのアクセスにおいて、利

用者の識別・認証を行い、利用者認証方法に関する手順等に関して、

規則、マニュアル等で文書化すること。

7.情報の持出し・管理・破棄

等

7.情報の持出し・管理・破棄

等

持ち出した医療情報を取り扱う情報機器には、必要最小限のアプ

リケーションのみをインストールするとともに、原則として情報機器

に対する変更権限がないような設定を行うこと。業務に使用しないア

プリケーションや機能については削除又は停止するか、業務に対して

影響がないことを確認すること。

⑫ 保守作業等のどうしても必要な場合を除いてリモートログインを

行うことができないように、適切に管理されたリモートログインのみ

に制限する機能を設けなければならない。

⑬ 利用者による外部からのアクセスを許可する場合は、盗聴、なり

7.情報の持出し・管理・破棄

すまし防止及びアクセス管理を実現したVPN技術により安全性を確保

等

した上で、仮想デスクトップ等を利用する運用の要件を設定するこ

と。

③ 医療情報及び情報機器等の持出しに際しての盗難、置き忘れ等に

8.情報管理(管理、持出

⑦

持ち出した医療情報を格納する(外部からアクセスして格納する場合を含む。)記録媒体や情報

し、破棄等)

機器の盗難、紛失が生じた際の対応について情報管理に関する規程に定めること。

7.情報の持出し・管理・破棄

対応する措置として、医療情報や情報機器等に対する暗号化やアクセ

等

スパスワードの設定等、容易に内容を読み取られないようにするこ

と。

⑮

医療情報を格納する記録媒体や情報機器の盗難や紛失(ネットワーク

7.情報の持出し・管理・破棄

サービスの利用等による漏洩の可能性の発生含む)が生じた場合に、行うべ

等

き手順を作成するとともに、可能な範囲で紛失や盗難に対応した措置を事前

に講じること。

8.情報管理(管理、持出

⑧

医療機関等の外部からのアクセスについて、許諾対象者、許諾条件やアクセス範囲等、許諾を得

し、破棄等)

るための手順等を定めること。

7.情報の持出し・管理・破棄

等

⑫

保守作業等のどうしても必要な場合を除いてリモートログインを

行うことができないように、適切に管理されたリモートログインのみ

に制限する機能を設けなければならない。

⑬ 利用者による外部からのアクセスを許可する場合は、盗聴、なり

7.情報の持出し・管理・破棄

すまし防止及びアクセス管理を実現したVPN技術により安全性を確保

等

した上で、仮想デスクトップ等を利用する運用の要件を設定するこ

と。

⑭ 患者等に医療情報を閲覧させる場合、医療情報を開示しているコ

ンピュータシステムを通じて、医療機関等の内部のシステムに不正な

7.情報の持出し・管理・破棄

侵入等が起こらないように、例えば、システムやアプリケーションを

等

切り分け 、ファイアウォール、アクセス監視、通信のTLS 暗号化、

PKI(Public Key Infrastructure:公開鍵暗号基盤)認証等の対策を実施

すること。

⑨ 破棄に関する規程を踏まえて、把握した情報種別ごとに具体的な

8.情報管理(管理、持出

⑪ 医療情報の破棄に関する手順等を定める際は、情報種別ごとに破棄の手順を定めること。当該手

7.情報の持出し・管理・破

破棄の手順を定めること。手順には破棄を行う条件、破棄を行うこと

し、破棄等)

順には破棄を行う条件、破棄を行うことができる職員、具体的な破棄方法を含めること。

棄等

ができる職員、具体的な破棄方法を含めること。また情報の破棄につ

7.情報の持出し・管理・破

棄等

7.情報の持出し・管理・破

棄等

いては、企画管理者に報告すること。

⑩ 情報処理機器自体を破棄する場合、必ず専門的な知識を有するも

のが行うこと。また、破棄終了後に、残存し、読み出し可能な医療情

報がないことを確認すること。

⑪ 外部保存を受託する事業者に破棄を委託した場合は、確実に医療

情報が破棄されたことを、証憑または事業者の説明により確認するこ

と。

⑫ 保存等を委託している医療情報を破棄する場合、委託先事業者に対して、医療情報の破棄等(格

納する記録媒体・情報機器等の破壊含む)を行ったことについての証跡等の提出を求めること。シス

8.情報管理(管理、持出

テム関連事業者のサービス等の性格上、破棄等を行ったことの証跡の提出を求めることが困難な場合

7.情報の持出し・管理・破

し、破棄等)

には、当該事業者における破棄等の手順等の提供を求め、委託先事業者における破棄の手順等が、医

棄等

療機関等が定める破棄の手順等に適合するよう、事前に協議した上で、委託契約等の内容にも含める

⑪

外部保存を受託する事業者に破棄を委託した場合は、確実に医療

情報が破棄されたことを、証憑または事業者の説明により確認するこ

と。

こと。

9.医療情報システムに用い

る機器等の資産管理

9.医療情報システムに用い

る機器等の資産管理

① 医療情報システムにおいて用いる情報機器等の資産管理を行うのに必要な規程その他の資料を整

備し、その管理を行うこと。(なお、情報機器等には、物理的な資産のほか、医療情報システムが利

用するサービス、ライセンスなども含む。)

② 医療機関等が管理する情報機器等について、台帳管理等を行うこと。台帳管理等の対象は、医療

機関等内部の購入部署や購入形態に関わらず、医療情報システムで利用する情報機器等全てとするこ

と。

⑤ 医療情報システムが利用するサービスに関して、安全管理の観点から、利用に適した状況にある

9.医療情報システムに用い

る機器等の資産管理

ことを定期的に確認すること。確認にあたっては、システム運用担当者に対してサービスにおける状

況(サービスの機密性、クラウドサービス等における可用性、システム関連事業者が示す規約内容の

変更状況等)が適切なものとなっていることを確認するよう指示し、報告を受けた上で、必要があれ

⑦

企画管理者と協働して、医療情報システムで用いる情報機器等や

8.利用機器・サービスに対

ソフトウェアの棚卸を行うための手順を策定し、定期的に実施するこ

する安全管理措置

と。棚卸の際には、情報機器等の滅失状況なども併せて確認するこ

と。

ば契約変更等の対応を行うこと。

⑥

IoT 機器を利用する場合、次に掲げる対策を実施すること。検査装置等

に付属するシステム・機器についても同様である。

(1) IoT 機器により医療情報を取り扱う場合は、製造販売業者から提供を受

けた当該医療機器のサイバーセキュリティに関する情報を基にリスク分析を

④ 医療情報システムにおいて利用する情報機器等が、安全管理の観点から利用に適した状況にある

行い、その取扱いに係る運用管理規程を定めること。

9.医療情報システムに用い

ことを定期的に確認すること。確認にあたっては、システム運用担当者に対して、情報機器等におけ

8.利用機器・サービスに対

る機器等の資産管理

る状況(ソフトウェアやファームウェアのアップデートの状況、脆弱性に関する対応状況等)を確認

する安全管理措置

するよう指示し、報告を受け、適宜必要な対応を行うこと。

(2) IoT 機器には、製品出荷後にファームウェア等に関する脆弱性が発見さ

れることがある。システムやサービスの特徴を踏まえ、IoT 機器のセキュリ

ティ上重要なアップデートを必要なタイミングで適切に実施する方法を検討

し、運用すること。

(3) 使用が終了した又は不具合のために使用を停止したIoT 機器をネット

ワークに接続したまま放置すると不正に接続されるリスクがあるため、対策

を実施すること。

⑤

9.医療情報システムに用い

る機器等の資産管理

医療情報システムが利用するサービスに関して、安全管理の観点から、利用に適した状況にある

ことを定期的に確認すること。確認にあたっては、システム運用担当者に対してサービスにおける状

況(サービスの機密性、クラウドサービス等における可用性、システム関連事業者が示す規約内容の

変更状況等)が適切なものとなっていることを確認するよう指示し、報告を受けた上で、必要があれ

ば契約変更等の対応を行うこと。

⑥

9.医療情報システムに用い

る機器等の資産管理

医療機関等が管理しない情報機器で、医療情報システムに用いるもの(例えばBYOD(Bring

Your Own Device:個人保有の情報機器)の利用による端末)について、利用を許諾する条件や、利

用範囲、管理方法等に関する内容を規程等に含めること。また、これに基づいて利用される情報機器

等について、利用の許諾状況も含めて、医療機関等が管理する情報機器同様に、台帳管理等を行うこ

8.利用機器・サービスに対

⑧

BYOD の実施に関する規程に基づいて、具体的な手順と設定を行

する安全管理措置

い、企画管理者に報告すること。

8.利用機器・サービスに対

⑨

する安全管理措置

策が講じられるよう、手順を作成すること。

と。

医療情報システムで利用する情報機器等の資産管理状況を把握した上で、経営層に報告し、承認

8.利用機器・サービスに対

9.医療情報システムに用い

⑦

る機器等の資産管理

を得ること。

13.医療情報システムの利用

① リスク評価に基づいて、医療情報システムにおける利用者の認証等及びアクセス権限に関する規

者に関する認証等及び権限

程を整備し、管理すること。

13.医療情報システムの利用

② 医療情報システムで利用する認証方法が安全なものとなるよう、担当者に対して、リスク評価に

14.認証・認可に関する安

者に関する認証等及び権限

基づいて適切な方法を採用することを指示し、その報告を受けること。

全管理措置

する安全管理措置

14.認証・認可に関する安

全管理措置

⑦

BYOD であっても、医療機関等が管理する情報機器等と同等の対

企画管理者と協働して、医療情報システムで用いる情報機器等やソフト

ウェアの棚卸を行うための手順を策定し、定期的に実施すること。棚卸の際

には、情報機器等の滅失状況なども併せて確認すること。

①

医療機関等で用いる医療情報システムへのアクセスにおいて、利

用者の識別・認証を行い、利用者認証方法に関する手順等に関して、

規則、マニュアル等で文書化すること。

② 利用者の識別・認証にユーザID とパスワードの組み合わせを用い

る場合、それらの情報を、本人しか知り得ない状態に保つよう対策を

実施すること。

③ 利用者の識別・認証にIC カード等のセキュリティ・デバイスを用

14.認証・認可に関する安

いる場合、IC カードの破損等、セキュリティ・デバイスが利用できな

全管理措置

いときを想定し、緊急時の代替手段による一時的なアクセスルールを

用意すること。。

⑤ 利用者認証にパスワードを用いる場合には、令和9年度時点で稼

14.認証・認可に関する安

働していることが想定される医療情報システムを、今後、新規導入又

全管理措置

は更新するに際しては、二要素認証を採用するシステムの導入、又は

これに相当する対応を行うこと。

⑥ パスワードを利用者認証に使用する場合、次に掲げる対策を実施

すること。

-

類推されやすいパスワードを使用させないよう、設定可能なパス

ワードに制限を設けること。

-

医療情報システム内のパスワードファイルは、パスワードを暗号

化(不可逆変換によること)した状態で、適切な手法で管理・運用す

ること。

-

利用者のパスワードの失念や、パスワード漏洩のおそれなどによ

14.認証・認可に関する安

り、医療情報システムのシステム運用担当者がパスワードを変更する

全管理措置

場合には、利用者の本人確認を行うとともに、どのような手法で本人

確認を行ったのかを台帳に記載(本人確認を行った書類等のコピーを

添付)すること。また、変更したパスワードは、利用者本人以外が知

り得ない方法で通知すること。なお、パスワード漏洩のおそれがある

場合には、速やかにパスワードの変更を含む適切な処置を講じるこ

と。

- 医療情報システムのシステム運用担当者であっても、利用者のパス

ワードを推定できないようにすること(設定ファイルにパスワードが

平文で記載される等があってはならない)。

13.医療情報システムの利用

者に関する認証等及び権限

③ 医療機関等の内部における利用者については、医療機関等に所属することが前提となるよう管理

すること。所属に関する実態を認証の仕組みにおいて適切に反映できるよう、担当者に対して、人事

等の情報と整合性をとって利用者のID 等を付与する等の必要な手順を作成するよう指示すること。

14.認証・認可に関する安

全管理措置

①

医療機関等で用いる医療情報システムへのアクセスにおいて、利

用者の識別・認証を行い、利用者認証方法に関する手順等に関して、

規則、マニュアル等で文書化すること。