よむ、つかう、まなぶ。

医療機関における医療機器のサイバーセキュリティ導入に関する手引書について (14 ページ)

出典

| 公開元URL | https://www.mhlw.go.jp/stf/shingi2/0000190382_00013.html |

| 出典情報 | 薬事・食品衛生審議会 医療機器・再生医療等製品安全対策部会(令和5年度第1回 7/20)《厚生労働省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

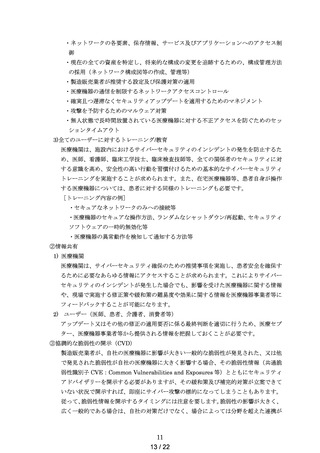

必要な場合があります。この場合、製造販売業者は、規制当局等と連携して、必要な調

整 、 対 策 を 実 施 す る 協 調 的 な 脆 弱 性 の 開 示 ( CVD : Coordinated Vulnerability

Disclosure)のために予め確立したプロセスを例外なく実施します。未知の脆弱性を考

慮することは難しいので、この CVD の取組みは重要となります。

医療機関では、医療機器事業者が提供するアップデートをインストール手順に従って適

用することが期待されます。

妥当な期間内にアップデートが適用できない場合には、医療 IT ネットワークのセグメ

ント分け等の補完的対策又は医療機器のユーザー設定の変更等について医療機器事業者

から指示がある可能性がありますので、必要に応じて使用環境に関連するリスクを考慮

した上で、医療機器事業者の指示に従うことが推奨されます。

④脆弱性の修正

1) コミュニケーション

リスクを管理するための情報を得るため医療機器事業者等とのコミュニケーションを図

ることが必要です。コミュニケーションの内容には、脆弱性解決スケジュール、脆弱性

解決方法、CVSS(共通脆弱性評価システム)スコア等の脆弱性スコア、悪用可能性指

標、悪用方法、暫定的なリスク緩和手法等の重要な情報が含まれますので、これらを把

握し評価することが必要です。

2) 修正作業

医療機器に必要なアップデートが適用できない場合には、リスクを緩和する代替手段を

補完的対策として適用する必要があります。例えば、医療機器と医療 IT ネットワークと

の間にファイアウォールを設置する又は医療機器を医療 IT ネットワークから取り外す

対策等が挙げられます。これらの補完的対策は、一般的には医療機器事業者から提供さ

れる情報に基づいて、医療機関が実施します。

4.4 インシデントへの対応

①対応策の実行

医療機関は、予め定めたサイバーセキュリティのインシデントを処理するためのポリシー

に従って、インシデントを緩和又は解決し、内外の責任関係者に関連情報を開示するため

の手順に沿って対応します。その一環として、医療機関は、脆弱性の緩和のための処置と、

インシデント対応中に必要に応じて代替機器を確保することも検討します。

1) ポリシー及び役割

医療機関では、サイバーセキュリティの脆弱性又はインシデントを処理するためのポリシ

ー及び役割を予め整備し、医療機器事業者から提供される MDS2(製造業者による医療機

器セキュリティ開示書)

、SBOM(ソフトウェア部品表)

、脆弱性及びアップデート情報等

や、医療セプター等からの情報を受領し、広く共有することが求められます。

そのためには、情報提供先及び提供元の連絡先リストを定期的に管理・検証する必要があ

り、医療機器の納入前に締結し且つ定期的に見直す保守契約には、インシデント対応中に

医療機器事業者及びその他の事業者が遵守すべき事項を記載する必要があります。医療機

関は、独自のインシデント対応チームを設立することが推奨されます。

12

14 / 22

整 、 対 策 を 実 施 す る 協 調 的 な 脆 弱 性 の 開 示 ( CVD : Coordinated Vulnerability

Disclosure)のために予め確立したプロセスを例外なく実施します。未知の脆弱性を考

慮することは難しいので、この CVD の取組みは重要となります。

医療機関では、医療機器事業者が提供するアップデートをインストール手順に従って適

用することが期待されます。

妥当な期間内にアップデートが適用できない場合には、医療 IT ネットワークのセグメ

ント分け等の補完的対策又は医療機器のユーザー設定の変更等について医療機器事業者

から指示がある可能性がありますので、必要に応じて使用環境に関連するリスクを考慮

した上で、医療機器事業者の指示に従うことが推奨されます。

④脆弱性の修正

1) コミュニケーション

リスクを管理するための情報を得るため医療機器事業者等とのコミュニケーションを図

ることが必要です。コミュニケーションの内容には、脆弱性解決スケジュール、脆弱性

解決方法、CVSS(共通脆弱性評価システム)スコア等の脆弱性スコア、悪用可能性指

標、悪用方法、暫定的なリスク緩和手法等の重要な情報が含まれますので、これらを把

握し評価することが必要です。

2) 修正作業

医療機器に必要なアップデートが適用できない場合には、リスクを緩和する代替手段を

補完的対策として適用する必要があります。例えば、医療機器と医療 IT ネットワークと

の間にファイアウォールを設置する又は医療機器を医療 IT ネットワークから取り外す

対策等が挙げられます。これらの補完的対策は、一般的には医療機器事業者から提供さ

れる情報に基づいて、医療機関が実施します。

4.4 インシデントへの対応

①対応策の実行

医療機関は、予め定めたサイバーセキュリティのインシデントを処理するためのポリシー

に従って、インシデントを緩和又は解決し、内外の責任関係者に関連情報を開示するため

の手順に沿って対応します。その一環として、医療機関は、脆弱性の緩和のための処置と、

インシデント対応中に必要に応じて代替機器を確保することも検討します。

1) ポリシー及び役割

医療機関では、サイバーセキュリティの脆弱性又はインシデントを処理するためのポリシ

ー及び役割を予め整備し、医療機器事業者から提供される MDS2(製造業者による医療機

器セキュリティ開示書)

、SBOM(ソフトウェア部品表)

、脆弱性及びアップデート情報等

や、医療セプター等からの情報を受領し、広く共有することが求められます。

そのためには、情報提供先及び提供元の連絡先リストを定期的に管理・検証する必要があ

り、医療機器の納入前に締結し且つ定期的に見直す保守契約には、インシデント対応中に

医療機器事業者及びその他の事業者が遵守すべき事項を記載する必要があります。医療機

関は、独自のインシデント対応チームを設立することが推奨されます。

12

14 / 22