よむ、つかう、まなぶ。

【資料2-1】「医療情報システムの安全管理に関するガイドラインについて (6 ページ)

出典

| 公開元URL | https://www.mhlw.go.jp/stf/newpage_29667.html |

| 出典情報 | 健康・医療・介護情報利活用検討会 医療等情報利活用ワーキンググループ(第13回 12/15)《厚生労働省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

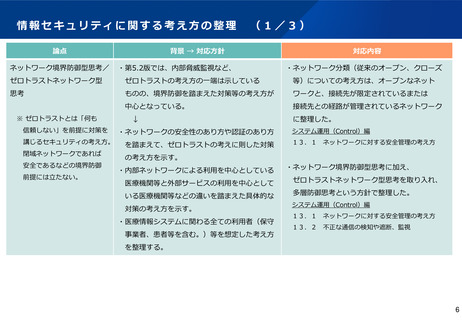

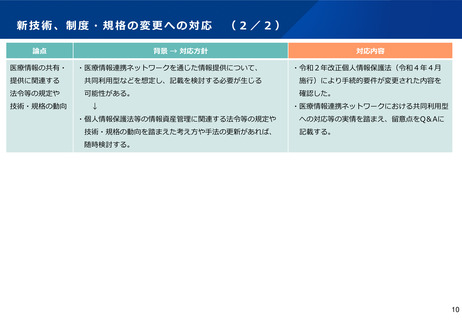

情報セキュリティに関する考え方の整理

論点

ネットワーク境界防御型思考/

(1/3)

背景 → 対応方針

・第5.2版では、内部脅威監視など、

対応内容

・ネットワーク分類(従来のオープン、クローズ

ゼロトラストネットワーク型

ゼロトラストの考え方の一端は示している

等)についての考え方は、オープンなネット

思考

ものの、境界防御を踏まえた対策等の考え方が

ワークと、接続先が限定されているまたは

中心となっている。

接続先との経路が管理されているネットワーク

※ ゼロトラストとは「何も

信頼しない」を前提に対策を

講じるセキュリティの考え方。

閉域ネットワークであれば

安全であるなどの境界防御

前提には立たない。

↓

・ネットワークの安全性のあり方や認証のあり方

を踏まえて、ゼロトラストの考えに則した対策

に整理した。

システム運用(Control)編

13.1 ネットワークに対する安全管理の考え方

の考え方を示す。

・内部ネットワークによる利用を中心としている

・ネットワーク境界防御型思考に加え、

医療機関等と外部サービスの利用を中心として

ゼロトラストネットワーク型思考を取り入れ、

いる医療機関等などの違いを踏まえた具体的な

多層防御思考という方針で整理した。

対策の考え方を示す。

・医療情報システムに関わる全ての利用者(保守

事業者、患者等を含む。)等を想定した考え方

システム運用(Control)編

13.1 ネットワークに対する安全管理の考え方

13.2 不正な通信の検知や遮断、監視

を整理する。

6

論点

ネットワーク境界防御型思考/

(1/3)

背景 → 対応方針

・第5.2版では、内部脅威監視など、

対応内容

・ネットワーク分類(従来のオープン、クローズ

ゼロトラストネットワーク型

ゼロトラストの考え方の一端は示している

等)についての考え方は、オープンなネット

思考

ものの、境界防御を踏まえた対策等の考え方が

ワークと、接続先が限定されているまたは

中心となっている。

接続先との経路が管理されているネットワーク

※ ゼロトラストとは「何も

信頼しない」を前提に対策を

講じるセキュリティの考え方。

閉域ネットワークであれば

安全であるなどの境界防御

前提には立たない。

↓

・ネットワークの安全性のあり方や認証のあり方

を踏まえて、ゼロトラストの考えに則した対策

に整理した。

システム運用(Control)編

13.1 ネットワークに対する安全管理の考え方

の考え方を示す。

・内部ネットワークによる利用を中心としている

・ネットワーク境界防御型思考に加え、

医療機関等と外部サービスの利用を中心として

ゼロトラストネットワーク型思考を取り入れ、

いる医療機関等などの違いを踏まえた具体的な

多層防御思考という方針で整理した。

対策の考え方を示す。

・医療情報システムに関わる全ての利用者(保守

事業者、患者等を含む。)等を想定した考え方

システム運用(Control)編

13.1 ネットワークに対する安全管理の考え方

13.2 不正な通信の検知や遮断、監視

を整理する。

6