よむ、つかう、まなぶ。

【資料2-1】「医療情報システムの安全管理に関するガイドラインについて (7 ページ)

出典

| 公開元URL | https://www.mhlw.go.jp/stf/newpage_29667.html |

| 出典情報 | 健康・医療・介護情報利活用検討会 医療等情報利活用ワーキンググループ(第13回 12/15)《厚生労働省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

情報セキュリティに関する考え方の整理

論点

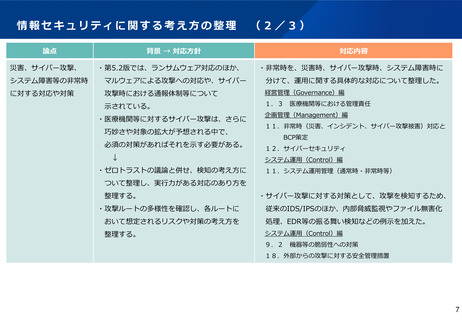

災害、サイバー攻撃、

(2/3)

背景 → 対応方針

・第5.2版では、ランサムウェア対応のほか、

対応内容

・非常時を、災害時、サイバー攻撃時、システム障害時に

システム障害等の非常時

マルウェアによる攻撃への対応や、サイバー

分けて、運用に関する具体的な対応について整理した。

に対する対応や対策

攻撃時における通報体制等について

経営管理(Governance)編

示されている。

1.3 医療機関等における管理責任

・医療機関等に対するサイバー攻撃は、さらに

巧妙さや対象の拡大が予想される中で、

必須の対策があればそれを示す必要がある。

↓

・ゼロトラストの議論と併せ、検知の考え方に

企画管理(Management)編

11.非常時(災害、インシデント、サイバー攻撃被害)対応と

BCP策定

12.サイバーセキュリティ

システム運用(Control)編

11.システム運用管理(通常時・非常時等)

ついて整理し、実行力がある対応のあり方を

整理する。

・攻撃ルートの多様性を確認し、各ルートに

・サイバー攻撃に対する対策として、攻撃を検知するため、

従来のIDS/IPSのほか、内部脅威監視やファイル無害化

おいて想定されるリスクや対策の考え方を

処理、EDR等の振る舞い検知などの例示を加えた。

整理する。

システム運用(Control)編

9.2 機器等の脆弱性への対策

18.外部からの攻撃に対する安全管理措置

7

論点

災害、サイバー攻撃、

(2/3)

背景 → 対応方針

・第5.2版では、ランサムウェア対応のほか、

対応内容

・非常時を、災害時、サイバー攻撃時、システム障害時に

システム障害等の非常時

マルウェアによる攻撃への対応や、サイバー

分けて、運用に関する具体的な対応について整理した。

に対する対応や対策

攻撃時における通報体制等について

経営管理(Governance)編

示されている。

1.3 医療機関等における管理責任

・医療機関等に対するサイバー攻撃は、さらに

巧妙さや対象の拡大が予想される中で、

必須の対策があればそれを示す必要がある。

↓

・ゼロトラストの議論と併せ、検知の考え方に

企画管理(Management)編

11.非常時(災害、インシデント、サイバー攻撃被害)対応と

BCP策定

12.サイバーセキュリティ

システム運用(Control)編

11.システム運用管理(通常時・非常時等)

ついて整理し、実行力がある対応のあり方を

整理する。

・攻撃ルートの多様性を確認し、各ルートに

・サイバー攻撃に対する対策として、攻撃を検知するため、

従来のIDS/IPSのほか、内部脅威監視やファイル無害化

おいて想定されるリスクや対策の考え方を

処理、EDR等の振る舞い検知などの例示を加えた。

整理する。

システム運用(Control)編

9.2 機器等の脆弱性への対策

18.外部からの攻撃に対する安全管理措置

7