よむ、つかう、まなぶ。

【参考資料1-6】医療情報システムの安全管理に関するガイドライン 第6.0版 システム運用編(案) (43 ページ)

出典

| 公開元URL | https://www.mhlw.go.jp/stf/newpage_32083.html |

| 出典情報 | 健康・医療・介護情報利活用検討会 医療等情報利活用ワーキンググループ(第16回 3/23)《厚生労働省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

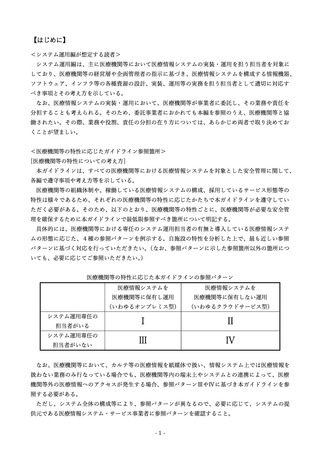

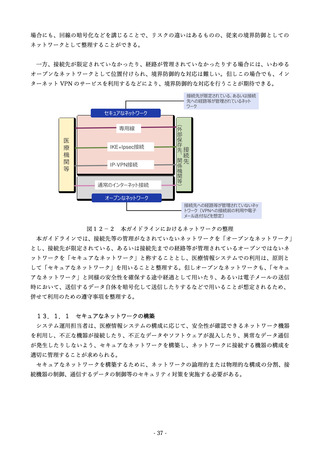

場合にも、回線の暗号化などを講じることで、リスクの違いはあるものの、従来の境界防御としての

ネットワークとして整理することができる。

一方、接続先が限定されていなかったり、経路が管理されていなかったりする場合には、いわゆる

オープンなネットワークとして位置付けられ、境界防御的な対応は難しい。但しこの場合でも、イン

ターネット VPN のサービスを利用するなどにより、境界防御的な対応を行うことが期待できる。

接続先が限定されている、あるいは接続

先への経路等が管理されているネット

ワーク

セキュアなネットワーク

(

外

部

保

存

先接

、続

関先

係

機

関

等

)

専用線

医

療

機

関

等

IKE+Ipsec接続

IP-VPN接続

通常のインターネット接続

オープンなネットワーク

接続先への経路等が管理されていないネッ

トワーク(VPNへの接続前の利用や電子

メール送付などを想定)

図12-2 本ガイドラインにおけるネットワークの整理

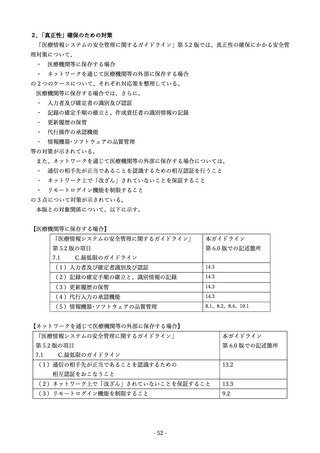

本ガイドラインでは、接続先等の管理がなされていないネットワークを「オープンなネットワーク」

とし、接続先が限定されている、あるいは接続先までの経路等が管理されているオープンではないネ

ットワークを「セキュアなネットワーク」と称することとし、医療情報システムでの利用は、原則と

して「セキュアなネットワーク」を用いることと整理する。但しオープンなネットワークも、「セキュ

アなネットワーク」と同様の安全性を確保する途中経過として用いたり、あるいは電子メールの送信

時において、送信するデータ自体を暗号化して送信したりするなどで用いることが想定されるため、

併せて利用のための遵守事項を整理する。

13.1.1 セキュアなネットワークの構築

システム運用担当者は、医療情報システムの構成に応じて、安全性が確認できるネットワーク機器

を利用し、不正な機器が接続したり、不正なデータやソフトウェアが混入したり、異常なデータ通信

が発生したりしないよう、セキュアなネットワークを構築し、ネットワークに接続する機器の構成を

適切に管理することが求められる。

セキュアなネットワークを構築するために、ネットワークの論理的または物理的な構成の分割、接

続機器の制御、通信するデータの制御等のセキュリティ対策を実施する必要がある。

- 37 -

ネットワークとして整理することができる。

一方、接続先が限定されていなかったり、経路が管理されていなかったりする場合には、いわゆる

オープンなネットワークとして位置付けられ、境界防御的な対応は難しい。但しこの場合でも、イン

ターネット VPN のサービスを利用するなどにより、境界防御的な対応を行うことが期待できる。

接続先が限定されている、あるいは接続

先への経路等が管理されているネット

ワーク

セキュアなネットワーク

(

外

部

保

存

先接

、続

関先

係

機

関

等

)

専用線

医

療

機

関

等

IKE+Ipsec接続

IP-VPN接続

通常のインターネット接続

オープンなネットワーク

接続先への経路等が管理されていないネッ

トワーク(VPNへの接続前の利用や電子

メール送付などを想定)

図12-2 本ガイドラインにおけるネットワークの整理

本ガイドラインでは、接続先等の管理がなされていないネットワークを「オープンなネットワーク」

とし、接続先が限定されている、あるいは接続先までの経路等が管理されているオープンではないネ

ットワークを「セキュアなネットワーク」と称することとし、医療情報システムでの利用は、原則と

して「セキュアなネットワーク」を用いることと整理する。但しオープンなネットワークも、「セキュ

アなネットワーク」と同様の安全性を確保する途中経過として用いたり、あるいは電子メールの送信

時において、送信するデータ自体を暗号化して送信したりするなどで用いることが想定されるため、

併せて利用のための遵守事項を整理する。

13.1.1 セキュアなネットワークの構築

システム運用担当者は、医療情報システムの構成に応じて、安全性が確認できるネットワーク機器

を利用し、不正な機器が接続したり、不正なデータやソフトウェアが混入したり、異常なデータ通信

が発生したりしないよう、セキュアなネットワークを構築し、ネットワークに接続する機器の構成を

適切に管理することが求められる。

セキュアなネットワークを構築するために、ネットワークの論理的または物理的な構成の分割、接

続機器の制御、通信するデータの制御等のセキュリティ対策を実施する必要がある。

- 37 -