よむ、つかう、まなぶ。

【参考資料1-6】医療情報システムの安全管理に関するガイドライン 第6.0版 システム運用編(案) (44 ページ)

出典

| 公開元URL | https://www.mhlw.go.jp/stf/newpage_32083.html |

| 出典情報 | 健康・医療・介護情報利活用検討会 医療等情報利活用ワーキンググループ(第16回 3/23)《厚生労働省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

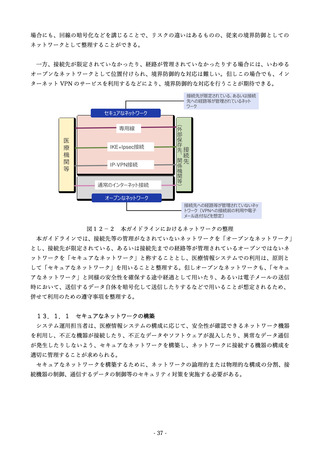

13.1.2 選択すべきネットワークのセキュリティ

システム運用担当者は、ネットワークの選定に際しては、医療情報の安全管理が確保できるものを

選定することが求められる。

ネットワークに関しては、専用線を用いることが最も安全であると言われてきた。専用線は、2 拠点

間を物理的に接続し、利用者が独占的に使用する回線であることから、外部からの侵入や盗聴のリス

クが小さいとされる。一方で専用線による場合には、独占的な回線利用となるため高コストであるこ

とや、多目的な利用にはなじみにくいなどがある。

これに対して、専用線以外の仕組みを利用する際には、VPN(Virtual Private Network)と呼ばれる

専用線同様のサービスを仮想的に実現する仕組みがあり、いくつかの VPN の実装方法がある。

IP-VPN は、インターネットを用いず、通信事業者が提供するものである。このサービスの場合にも、

通信事業者以外の侵入のリスクは小さい。但し専用線ほどではないものの、利用コストは高いものと

なる。

オープンなネットワークであるインターネットを用いるサービスとしては、IPsec+IKE で実現する

VPN と SSL-VPN がある。IP-sec は、ネットワーク層レベルでの暗号化を図る方法で、インターネッ

ト VPN の中でも安全性が高いとされる。SSL-VPN は SSL 技術を利用した VPN でセッション層にお

ける暗号化を図るものである。端末側でのアプリケーションが不要など、導入が容易である反面、偽

サーバへの対策リスク等があるとされる。

システム運用担当者は、基本的には IP-sec など安全性が高いネットワークを利用することが望まし

いが、医療機関等のシステム化計画等の方針なども踏まえて、適切なものを選択することが求められ

る。

なお、オープンなネットワークを通じて接続先が限定されているオープンではないセキュアなネッ

トワークへ接続する場合、セキュアなネットワークに到達するまでのオープンなネットワーク(イン

ターネット)経由において、事業者によるチャネル・セキュリティが確保されないこともあり得る。

チャネル・セキュリティの確保を閉域ネットワークの採用に期待してネットワークを構成する場合に

は、事前に事業者との契約を確認し、チャネル・セキュリティが確実に確保されるようにしておく必

要がある。

なお、システム運用担当者は医療情報システムが利用するネットワークを選定した際に、ネットワ

ークの管理や非常時の対応など、具体的な技術的な対応に関する内容について、ネットワークを提供

する電気通信事業者や、情報システム・サービスを提供する事業者との間での責任分界の範囲を明ら

かしたうえで、企画管理者に報告することが求められる。

13.2 不正な通信の検知や遮断、監視

ネットワークの選択においては、オープンではないセキュアなネットワークを選択し、境界防御的

な対応を原則とするが、巧妙化するサイバー攻撃に対しては、境界防御的な対応だけでは十分ではな

い。例えば VPN 装置の脆弱性を攻撃することにより、ランサムウェアによる被害なども見られること

から、境界防御だけでサイバー攻撃への対応を図ることは困難と言える。

近年は、境界防御の思考による安全性のみ限らず、すべてのトラフィックについての安全性を検証

するという「ゼロトラスト」の概念による考え方も出てきている。ゼロトラスト思考では、利用者の

行動も含めてすべて検証し、異常とみられる事象が発生したタイミングで、利用者の正当性などを確

認するなどの仕組みで構成される。

- 38 -

システム運用担当者は、ネットワークの選定に際しては、医療情報の安全管理が確保できるものを

選定することが求められる。

ネットワークに関しては、専用線を用いることが最も安全であると言われてきた。専用線は、2 拠点

間を物理的に接続し、利用者が独占的に使用する回線であることから、外部からの侵入や盗聴のリス

クが小さいとされる。一方で専用線による場合には、独占的な回線利用となるため高コストであるこ

とや、多目的な利用にはなじみにくいなどがある。

これに対して、専用線以外の仕組みを利用する際には、VPN(Virtual Private Network)と呼ばれる

専用線同様のサービスを仮想的に実現する仕組みがあり、いくつかの VPN の実装方法がある。

IP-VPN は、インターネットを用いず、通信事業者が提供するものである。このサービスの場合にも、

通信事業者以外の侵入のリスクは小さい。但し専用線ほどではないものの、利用コストは高いものと

なる。

オープンなネットワークであるインターネットを用いるサービスとしては、IPsec+IKE で実現する

VPN と SSL-VPN がある。IP-sec は、ネットワーク層レベルでの暗号化を図る方法で、インターネッ

ト VPN の中でも安全性が高いとされる。SSL-VPN は SSL 技術を利用した VPN でセッション層にお

ける暗号化を図るものである。端末側でのアプリケーションが不要など、導入が容易である反面、偽

サーバへの対策リスク等があるとされる。

システム運用担当者は、基本的には IP-sec など安全性が高いネットワークを利用することが望まし

いが、医療機関等のシステム化計画等の方針なども踏まえて、適切なものを選択することが求められ

る。

なお、オープンなネットワークを通じて接続先が限定されているオープンではないセキュアなネッ

トワークへ接続する場合、セキュアなネットワークに到達するまでのオープンなネットワーク(イン

ターネット)経由において、事業者によるチャネル・セキュリティが確保されないこともあり得る。

チャネル・セキュリティの確保を閉域ネットワークの採用に期待してネットワークを構成する場合に

は、事前に事業者との契約を確認し、チャネル・セキュリティが確実に確保されるようにしておく必

要がある。

なお、システム運用担当者は医療情報システムが利用するネットワークを選定した際に、ネットワ

ークの管理や非常時の対応など、具体的な技術的な対応に関する内容について、ネットワークを提供

する電気通信事業者や、情報システム・サービスを提供する事業者との間での責任分界の範囲を明ら

かしたうえで、企画管理者に報告することが求められる。

13.2 不正な通信の検知や遮断、監視

ネットワークの選択においては、オープンではないセキュアなネットワークを選択し、境界防御的

な対応を原則とするが、巧妙化するサイバー攻撃に対しては、境界防御的な対応だけでは十分ではな

い。例えば VPN 装置の脆弱性を攻撃することにより、ランサムウェアによる被害なども見られること

から、境界防御だけでサイバー攻撃への対応を図ることは困難と言える。

近年は、境界防御の思考による安全性のみ限らず、すべてのトラフィックについての安全性を検証

するという「ゼロトラスト」の概念による考え方も出てきている。ゼロトラスト思考では、利用者の

行動も含めてすべて検証し、異常とみられる事象が発生したタイミングで、利用者の正当性などを確

認するなどの仕組みで構成される。

- 38 -