よむ、つかう、まなぶ。

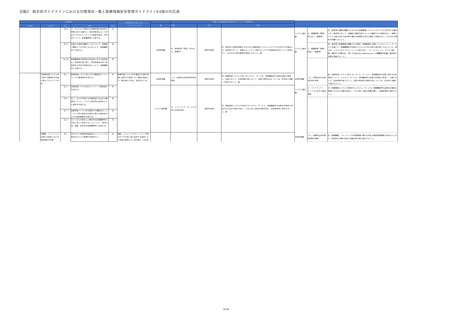

「(別紙2)統合前ガイドラインにおける対策項目一覧と医療情報安全管理ガイドライン6.0版の対応表」 (31 ページ)

出典

| 公開元URL | https://www.soumu.go.jp/menu_news/s-news/01ryutsu06_02000359.html |

| 出典情報 | 「医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン第1.1版(案)」に対する意見募集の結果及び当該ガイドラインの公表(7/7)《総務省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

別紙2

統合前ガイドラインにおける対策項目一覧と医療情報安全管理ガイドライン6.0版の対応表

対策項目

大項目

小項目

対策項目で対応できる

No.

内容

区分

⑤-2

IoT機器の利用を含むサービスを提供する場

◎

リスクシナリオ例

関連する医療情報安全管理ガイドライン要求事項

編

項番

る安全管理措置

区分

内容

ステムやサービスの特徴を踏まえ、IoT機器のセキュリティ上重要なアップデートを必要

置

なタ

合、利用が想定されるIoT機器に対する脆弱

がある。システムやサービスの特徴を踏まえ、IoT機器のセキュリティ上重要なアッ

(3) 使用が終了した又は不具合のために使用を停止したIoT機器をネットワークに接

(3)使用が終了した又は不具合のために使用を停止したIoT機器をネットワークに接続した

策を講じる。

ムウェア等に関する脆弱性が発見されること

プデートを必要なタイミングで適切に実施する方法を検討し、運用すること。

イミングで適切に実施する方法を検討し、運用すること。

性に関する情報を定期的に収集し、必要な対

(2) IoT機器には、製品出荷後にファ

続したまま放置すると不正に接続されるリスクがあるため、対策を実施すること。

まま

放置すると不正に接続されるリスクがあるため、対策を実施すること。

3.8. ネットワーク上のア ①ネットワークのアク

クセス制御

①-1

セス制御

セキュリティゲートウェイ(ネットワーク境

◎

業務上通信する必要のないIPアドレス

界に設置したファイアウォール、ルータ等)

やTCP/UDPポートにより、ネットワー

を設置して、接続先の限定、接続時間の限定

クを経由した攻撃を受ける。

等、確立されたポリシーに基づいて各ネット

ワークインタフェースのアクセス制御を行

う。ホスティング利用時等、ネットワーク境

界にセキュリティゲートウェイを設置できな

い場合は、個々の情報処理装置(サーバ)に

て、同様のアクセス制御を行う。

①-2

セキュリティゲートウェイでは、不正な IP

◎

アドレスを持つトラフィックが通過できない

ように設定する(接続機器類の IP アドレス

をプライベートアドレスとして設定して、

ファイアウォール、VPN 装置等のセキュリ

ティゲートウェイを通過しようとするトラ

フィックを IP アドレスベースで制御する

等)。

①-3

医療情報システム等において、インターネッ

◎

ト等のオープンネットワーク上のサービスと

の接続について、以下にあげるサービスとの

接続に限定する。他に必要なサービスがある

場合には、医療機関等の合意を得てから利用

する。

・ 外部からの医療情報システム等の稼動監

視・遠隔保守

・ セキュリティ対策ソフトウェアの最新パ

ターンファイル等のダウンロード

・ オペレーティングシステム及び利用アプリ

ケーションのセキュリティパッチファイル等

のダウンロード

・ 電子署名時の時刻認証局へのアクセス、電

子署名検証における失効リスト等認証局への

アクセス

・ ファイアウォール、IDS・IPS などのセ

キュリティ機器に対する不正アクセス監視

・ 時刻同期のための時刻配信サーバへのアク

セス

・ これらのサービスを利用するために必要な

インターネットサービス(ドメインネーム

サーバへのアクセス等)

・ その他の医療情報システム等の稼動に必要

なサービス(外部認証サーバ、外部医療情報

データベース等)

②なりすましの防止

②-1

次の情報交換方法について予め合意してお

◎

不正なアクセス元もしくはアクセス先

く。

における通信の盗聴・なりすましが行

・ 情報を電子媒体に記録して交換する際の手

われる。

順

・ 情報をネットワーク経由で文書ファイル形

式にて交換する際の手順

・ 情報をネットワーク経由でアプリケーショ

ン入力にて交換する際の手順

・ 情報に電子署名、タイムスタンプを付与す

る場合、その方式及び検証手順

システム運用編

システム運用編

13.ネットワークに関する安

全管理措置

13.ネットワークに関する安

全管理措置

【遵守事項】

②

て医療機関等が経路等を管理する、セキュアなネットワークを利用すること。

③

【遵守事項】

セッション乗っ取り、IP アドレス詐称等のなりすましを防止するため、原則とし

オープンなネットワークからオープンではないネットワークへの接続までの間に

チャネル・セキュリティの確保を期待してネットワークを構成する場合には、選択する

サービスのチャネル・セキュリティの確保の範囲を電気通信事業者に確認すること。

④

システム運用

編

システム運用

編

システム運用編

全管理措置

【遵守事項】

関する安全管理措置

13.ネットワークに

関する安全管理措置

や、採用する認証手段を決めること。採用する認証手段は、PKI

されない方法が望ましい。

31/39

システム運用

による認証、Kerberos 編

のような鍵配布、事前配布された共通鍵の利用、ワンタイムパスワード等、容易に解読

て医療機関等が経路等を管理する、オープンではないネットワークを利用すること。

③

オープンなネットワークからオープンではないネットワークへの接続までの間に

チャネル・セキュリティの確保を期待してネットワークを構成する場合には、選択す

るサービスのチャネル・セキュリティの確保の範囲を電気通信事業者に確認するこ

④

オープンではないネットワークを利用する場合には、必要に応じてデータ送信元と

の選択するネットワークに応じて、必要な単位で、互いに確認し、採用する通信方式

② セッション乗っ取り、IPアドレス詐称等のなりすましを防止するため、原則とし

と。

送信先での、ルータ等の拠点の出入り口・使用機器・使用機器上の機能単位・利用者等

13.ネットワークに関する安

13.ネットワークに

13.ネットワークに

関する安全管理措置

オープンではないネットワークを利用する場合には、必要に応じてデータ送信元

と送信先での、ルータ等の拠点の出入り口・使用機器・使用機器上の機能単位・利用

者等の選択するネットワークに応じて、必要な単位で、互いに確認し、採用する通信

方式や、採用する認証手段を決めること。採用する認証手段は、PKIによる認証、

Kerberosのような鍵配布、事前配布された共通鍵の利用、ワンタイムパスワード等、

容易に解読されない方法が望ましい。

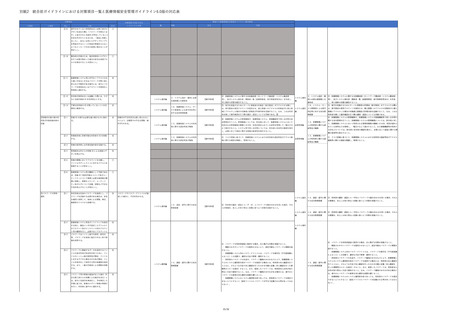

統合前ガイドラインにおける対策項目一覧と医療情報安全管理ガイドライン6.0版の対応表

対策項目

大項目

小項目

対策項目で対応できる

No.

内容

区分

⑤-2

IoT機器の利用を含むサービスを提供する場

◎

リスクシナリオ例

関連する医療情報安全管理ガイドライン要求事項

編

項番

る安全管理措置

区分

内容

ステムやサービスの特徴を踏まえ、IoT機器のセキュリティ上重要なアップデートを必要

置

なタ

合、利用が想定されるIoT機器に対する脆弱

がある。システムやサービスの特徴を踏まえ、IoT機器のセキュリティ上重要なアッ

(3) 使用が終了した又は不具合のために使用を停止したIoT機器をネットワークに接

(3)使用が終了した又は不具合のために使用を停止したIoT機器をネットワークに接続した

策を講じる。

ムウェア等に関する脆弱性が発見されること

プデートを必要なタイミングで適切に実施する方法を検討し、運用すること。

イミングで適切に実施する方法を検討し、運用すること。

性に関する情報を定期的に収集し、必要な対

(2) IoT機器には、製品出荷後にファ

続したまま放置すると不正に接続されるリスクがあるため、対策を実施すること。

まま

放置すると不正に接続されるリスクがあるため、対策を実施すること。

3.8. ネットワーク上のア ①ネットワークのアク

クセス制御

①-1

セス制御

セキュリティゲートウェイ(ネットワーク境

◎

業務上通信する必要のないIPアドレス

界に設置したファイアウォール、ルータ等)

やTCP/UDPポートにより、ネットワー

を設置して、接続先の限定、接続時間の限定

クを経由した攻撃を受ける。

等、確立されたポリシーに基づいて各ネット

ワークインタフェースのアクセス制御を行

う。ホスティング利用時等、ネットワーク境

界にセキュリティゲートウェイを設置できな

い場合は、個々の情報処理装置(サーバ)に

て、同様のアクセス制御を行う。

①-2

セキュリティゲートウェイでは、不正な IP

◎

アドレスを持つトラフィックが通過できない

ように設定する(接続機器類の IP アドレス

をプライベートアドレスとして設定して、

ファイアウォール、VPN 装置等のセキュリ

ティゲートウェイを通過しようとするトラ

フィックを IP アドレスベースで制御する

等)。

①-3

医療情報システム等において、インターネッ

◎

ト等のオープンネットワーク上のサービスと

の接続について、以下にあげるサービスとの

接続に限定する。他に必要なサービスがある

場合には、医療機関等の合意を得てから利用

する。

・ 外部からの医療情報システム等の稼動監

視・遠隔保守

・ セキュリティ対策ソフトウェアの最新パ

ターンファイル等のダウンロード

・ オペレーティングシステム及び利用アプリ

ケーションのセキュリティパッチファイル等

のダウンロード

・ 電子署名時の時刻認証局へのアクセス、電

子署名検証における失効リスト等認証局への

アクセス

・ ファイアウォール、IDS・IPS などのセ

キュリティ機器に対する不正アクセス監視

・ 時刻同期のための時刻配信サーバへのアク

セス

・ これらのサービスを利用するために必要な

インターネットサービス(ドメインネーム

サーバへのアクセス等)

・ その他の医療情報システム等の稼動に必要

なサービス(外部認証サーバ、外部医療情報

データベース等)

②なりすましの防止

②-1

次の情報交換方法について予め合意してお

◎

不正なアクセス元もしくはアクセス先

く。

における通信の盗聴・なりすましが行

・ 情報を電子媒体に記録して交換する際の手

われる。

順

・ 情報をネットワーク経由で文書ファイル形

式にて交換する際の手順

・ 情報をネットワーク経由でアプリケーショ

ン入力にて交換する際の手順

・ 情報に電子署名、タイムスタンプを付与す

る場合、その方式及び検証手順

システム運用編

システム運用編

13.ネットワークに関する安

全管理措置

13.ネットワークに関する安

全管理措置

【遵守事項】

②

て医療機関等が経路等を管理する、セキュアなネットワークを利用すること。

③

【遵守事項】

セッション乗っ取り、IP アドレス詐称等のなりすましを防止するため、原則とし

オープンなネットワークからオープンではないネットワークへの接続までの間に

チャネル・セキュリティの確保を期待してネットワークを構成する場合には、選択する

サービスのチャネル・セキュリティの確保の範囲を電気通信事業者に確認すること。

④

システム運用

編

システム運用

編

システム運用編

全管理措置

【遵守事項】

関する安全管理措置

13.ネットワークに

関する安全管理措置

や、採用する認証手段を決めること。採用する認証手段は、PKI

されない方法が望ましい。

31/39

システム運用

による認証、Kerberos 編

のような鍵配布、事前配布された共通鍵の利用、ワンタイムパスワード等、容易に解読

て医療機関等が経路等を管理する、オープンではないネットワークを利用すること。

③

オープンなネットワークからオープンではないネットワークへの接続までの間に

チャネル・セキュリティの確保を期待してネットワークを構成する場合には、選択す

るサービスのチャネル・セキュリティの確保の範囲を電気通信事業者に確認するこ

④

オープンではないネットワークを利用する場合には、必要に応じてデータ送信元と

の選択するネットワークに応じて、必要な単位で、互いに確認し、採用する通信方式

② セッション乗っ取り、IPアドレス詐称等のなりすましを防止するため、原則とし

と。

送信先での、ルータ等の拠点の出入り口・使用機器・使用機器上の機能単位・利用者等

13.ネットワークに関する安

13.ネットワークに

13.ネットワークに

関する安全管理措置

オープンではないネットワークを利用する場合には、必要に応じてデータ送信元

と送信先での、ルータ等の拠点の出入り口・使用機器・使用機器上の機能単位・利用

者等の選択するネットワークに応じて、必要な単位で、互いに確認し、採用する通信

方式や、採用する認証手段を決めること。採用する認証手段は、PKIによる認証、

Kerberosのような鍵配布、事前配布された共通鍵の利用、ワンタイムパスワード等、

容易に解読されない方法が望ましい。