よむ、つかう、まなぶ。

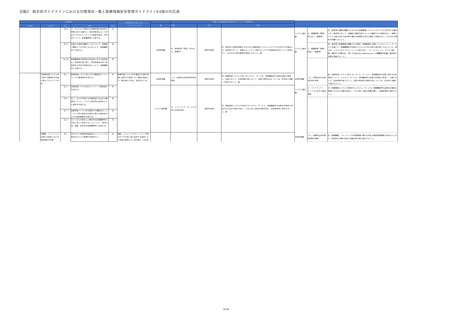

「(別紙2)統合前ガイドラインにおける対策項目一覧と医療情報安全管理ガイドライン6.0版の対応表」 (35 ページ)

出典

| 公開元URL | https://www.soumu.go.jp/menu_news/s-news/01ryutsu06_02000359.html |

| 出典情報 | 「医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン第1.1版(案)」に対する意見募集の結果及び当該ガイドラインの公表(7/7)《総務省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

別紙2

統合前ガイドラインにおける対策項目一覧と医療情報安全管理ガイドライン6.0版の対応表

対策項目

大項目

小項目

対策項目で対応できる

No.

内容

区分

①-9

VPN 接続を行う場合には以下の事項に従う。

◎

リスクシナリオ例

関連する医療情報安全管理ガイドライン要求事項

編

項番

区分

内容

・ 接続時に VPN 装置間で相互に認証を行

⑥

う。

利用する場合、TLSのプロトコルバージョンをTLS1.3以上に限定した上で、クライ

・ 傍受、リプレイ等のリスクを最小限に抑え

アント証明書を利用したTLSクライアント認証を実施すること。ただしシステム・

るために、適切な暗号技術を利用する。

サービス等の対応が困難な場合にはTLS1.2の設定によることも可能とする。その

・ インターネット上のトラフィックが VPN

チャンネルに混入しないように、プライベー

システム運用

トネットワークインタフェースとインター

編

ネットインタフェースの間に直接の経路を設

13.ネットワークに

際、TLSの設定はサーバ/クライアントともに「TLS暗号設定ガイドライン3.0.1版」

関する安全管理措置

に規定される最も安全性水準の高い「高セキュリティ型」に準じた適切な設定を行う

こと。なお、SSL-VPNは利用する具体的な方法によっては偽サーバへの対策が不十

分なものが含まれるため、使用する場合には適切な手法の選択及び必要な対策を行う

定しない。

こと。また、ソフトウェア型のIPsec又はTLS1.2以上により接続する場合、セッショ

・ 複数の医療機関等から情報処理業務を受託

ン間の回り込み(正規のルートではないクローズドセッションへのアクセス)等によ

している場合には、医療機関等の間で情報が

る攻撃への適切な対策を実施すること。

混同するリスクを避けるためVPN チャンネル

⑥

を医療機関等別に構築する等の対策を実施す

①-10

る

オープンなネットワークを介してHTTPS を

オープンなネットワークにおいて、IPsecによるVPN接続等を利用せずHTTPSを

オープンなネットワークにおいて、IPsecによるVPN接続等を利用せずHTTPSを利用

する場合、TLSのプロトコルバージョンをTLS1.3以上に限定した上で、クライアント証

◎

明書を利用したTLSクライアント認証を実施すること。ただしシステム・サービス等の対

利用した接続を行う際は、TLS の設定はサー

バ/クライアントともに「SSL/TLS 暗号設定

応が困難な場合にはTLS1.2の設定によることも可能とする。その際、TLSの設定はサー

13.ネットワークに関する安

ガイドライン」に規定される最も安全性の高

システム運用編

い「高セキュリティ型」に準じた適切な設定

全管理措置

【遵守事項】

バ/クライアントともに「TLS暗号設定ガイドライン3.0.1版」に規定される最も安全性水

準の高い「高セキュリティ型」に準じた適切な設定を行うこと。なお、SSL-VPNは利用

する具体的な方法によっては偽サーバへの対策が不十分なものが含まれるため、使用す

を行う。

る場合には適切な手法の選択及び必要な対策を行うこと。また、ソフトウェア型のIPsec

①-11

SSL-VPNは、原則として使用しない。

◎

①-12

サービス提供に際して、ソフトウェア型の

◎

又はTLS1.2以上により接続する場合、セッション間の回り込み(正規のルートではない

クローズドセッションへのアクセス)等による攻撃への適切な対策を実施すること。

IPsec 又はTLS1.2 により接続する場合、セッ

ション間の回り込み(正規のルートではない

クローズドセッションへのアクセス)等によ

る攻撃について、適切な対策を実施する。

①-13

医療機関等における利用者がソフトウェア型

◎

のIPsec 又はTLS1.2 により接続する場合、

セッション間の回り込み(正規のルートでは

ないクローズドセッションへのアクセス)等

による攻撃についての、適切な対策に関する

情報提供を行う。情報提供の範囲、条件等に

ついて、医療機関等と合意する。

②暗号アルゴリズムの

②-1

危殆化や暗号鍵の漏洩

暗号鍵が漏洩した場合に備えた対応策を策定

◎

しておく。

漏洩時に、暗号化・電子署名について

に備えた暗号鍵及び電

子署名の管理

暗号アルゴリズムの危殆化や暗号鍵の

解読もしくは偽装される。

②-2

電子署名、ネットワーク接続等に電子証明書

企画管理編

織によって発行されたものとする。

暗号アルゴリズム及び暗号鍵の危殆化に備

全管理措置

【遵守事項】

⑦

利用するネットワークの安全性を勘案して、送信元と相手先の当事者間で当該情報

そのものに対する暗号化等のセキュリティ対策を実施すること。

システム運用

編

◎

を利用する場合、電子証明書は信頼できる組

②-3

システム運用編

13.ネットワークに関する安

14.法令で定められた記名・

押印のための電子署名

【遵守事項】

②

電子署名に用いる秘密鍵の管理が、認証局が定める「証明書ポリシー」(CP)等で

定める鍵の管理の要件を満たして行われるよう、利用者に指示し、管理すること。

13.ネットワークに

関する安全管理措置

14.法令で定められ

企画管理編

た記名・押印のための

電子署名

⑦

利用するネットワークの安全性を勘案して、送信元と相手先の当事者間で当該情

報そのものに対する暗号化等のセキュリティ対策を実施すること。

②

局が定める「証明書ポリシー」(CP)等で定める鍵の管理の要件を満たして行

われるよう、利用者に指示し、管理すること。

◎

え、暗号アルゴリズムを切り替えることがで

きるように配慮する。

②-4

医療機関等から受け付けるデータを検証する

◎

ためのルート認証機関の公開鍵証明書は安全

な経路で入手し、別の経路で入手したフィン

ガープリントと比較して、真正性を検証す

る。

②-5

暗号モジュールが外部のソースコードやライ

〇

ブラリを利用する場合には、その真正性を、

製造元による電子署名等による完全性の検証

を行った上で利用することが望ましい。

②-6

暗号鍵の生成は耐タンパー性 を有する IC

〇

カード、USB トークンデバイスといった安全

な環境で実施することが望ましい。

②-7

暗号鍵の喪失に備えて鍵預託を行う場合は、

〇

暗号鍵のリポジトリに正当な管理者及び正当

なプロセスのみがアクセスできるようアクセ

ス制御を行うことが望ましい。

②-8

電子署名法にもとづき、医療従事者が文書に

〇

施した電子署名を検証する環境においては、

暗号アルゴリズムの脆弱化に影響されずに署

名検証を継続できるようにすることが望まし

3.14. リモートメンテナ

①リモートメンテナン

①-1

リモートメンテナンスにより保守を行う場

◎

リモートメンテナンスにより不正な閲

ンスのアクセス管理

スの不必要なログイン

合、必要に応じて適切なアクセスポイントの

覧・操作が行われた場合に気が付くこ

を防止するためのアク

設定、プロトコルの限定、アクセス権限管理

とができない。

セス管理

等の安全管理措置を講じる。

企画管理編

システム運用編

8.情報管理(管理、持ち出

し、破棄等)

7.情報管理(管理・持出し・

破棄等)

【遵守事項】

【遵守事項】

者による保守対応等に対する安

全管理措置

医療機関等の外部からのアクセスについて、許諾対象者、許諾条件やアクセス範囲

等、許諾を得るための手順等を定めること。

⑫

保守作業等のどうしても必要な場合を除いてリモートログインを行うことができな

いように、適切に管理されたリモートログインのみに制限する機能を設けなければなら

ない。

10.システム・サービス事業

システム運用編

⑧

④

【遵守事項】

リモートメンテナンス(保守)によるシステムの改造・保守作業が行われる場合に

は、必ずアクセスログを収集し、保守に関する作業計画書と照合するなどにより確認

し、当該作業の終了後速やかに企画管理者に報告し、確認を求めること。

35/39

企画管理編

8.情報管理(管理、

⑧

持ち出し、破棄等)

囲等、手順等を定めること。

システム運用 7.情報管理(管理・

編

持出し・破棄等)

10.システム・サー

ビス事業者による保守

対応等に対する安全管

理措置

⑫

医療機関等の外部からのアクセスについて、許諾対象者、許諾条件やアクセス範

保守作業等のどうしても必要な場合を除いてリモートログインを行うことができ

ないように、適切に管理されたリモートログインのみに制限する機能を設けなければ

ならない。

④

リモートメンテナンス(保守)によるシステムの改造・保守作業が行われる場合

には、必ずアクセスログを収集し、保守に関する作業計画書と照合するなどにより確

認し、当該作業の終了後速やかに企画管理者に報告し、確認を求めること。

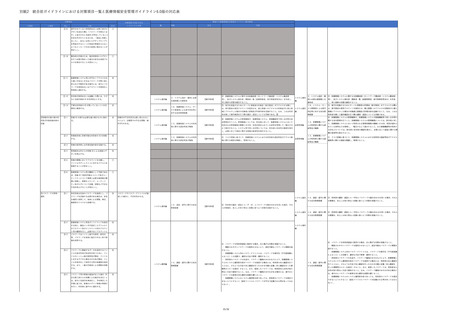

統合前ガイドラインにおける対策項目一覧と医療情報安全管理ガイドライン6.0版の対応表

対策項目

大項目

小項目

対策項目で対応できる

No.

内容

区分

①-9

VPN 接続を行う場合には以下の事項に従う。

◎

リスクシナリオ例

関連する医療情報安全管理ガイドライン要求事項

編

項番

区分

内容

・ 接続時に VPN 装置間で相互に認証を行

⑥

う。

利用する場合、TLSのプロトコルバージョンをTLS1.3以上に限定した上で、クライ

・ 傍受、リプレイ等のリスクを最小限に抑え

アント証明書を利用したTLSクライアント認証を実施すること。ただしシステム・

るために、適切な暗号技術を利用する。

サービス等の対応が困難な場合にはTLS1.2の設定によることも可能とする。その

・ インターネット上のトラフィックが VPN

チャンネルに混入しないように、プライベー

システム運用

トネットワークインタフェースとインター

編

ネットインタフェースの間に直接の経路を設

13.ネットワークに

際、TLSの設定はサーバ/クライアントともに「TLS暗号設定ガイドライン3.0.1版」

関する安全管理措置

に規定される最も安全性水準の高い「高セキュリティ型」に準じた適切な設定を行う

こと。なお、SSL-VPNは利用する具体的な方法によっては偽サーバへの対策が不十

分なものが含まれるため、使用する場合には適切な手法の選択及び必要な対策を行う

定しない。

こと。また、ソフトウェア型のIPsec又はTLS1.2以上により接続する場合、セッショ

・ 複数の医療機関等から情報処理業務を受託

ン間の回り込み(正規のルートではないクローズドセッションへのアクセス)等によ

している場合には、医療機関等の間で情報が

る攻撃への適切な対策を実施すること。

混同するリスクを避けるためVPN チャンネル

⑥

を医療機関等別に構築する等の対策を実施す

①-10

る

オープンなネットワークを介してHTTPS を

オープンなネットワークにおいて、IPsecによるVPN接続等を利用せずHTTPSを

オープンなネットワークにおいて、IPsecによるVPN接続等を利用せずHTTPSを利用

する場合、TLSのプロトコルバージョンをTLS1.3以上に限定した上で、クライアント証

◎

明書を利用したTLSクライアント認証を実施すること。ただしシステム・サービス等の対

利用した接続を行う際は、TLS の設定はサー

バ/クライアントともに「SSL/TLS 暗号設定

応が困難な場合にはTLS1.2の設定によることも可能とする。その際、TLSの設定はサー

13.ネットワークに関する安

ガイドライン」に規定される最も安全性の高

システム運用編

い「高セキュリティ型」に準じた適切な設定

全管理措置

【遵守事項】

バ/クライアントともに「TLS暗号設定ガイドライン3.0.1版」に規定される最も安全性水

準の高い「高セキュリティ型」に準じた適切な設定を行うこと。なお、SSL-VPNは利用

する具体的な方法によっては偽サーバへの対策が不十分なものが含まれるため、使用す

を行う。

る場合には適切な手法の選択及び必要な対策を行うこと。また、ソフトウェア型のIPsec

①-11

SSL-VPNは、原則として使用しない。

◎

①-12

サービス提供に際して、ソフトウェア型の

◎

又はTLS1.2以上により接続する場合、セッション間の回り込み(正規のルートではない

クローズドセッションへのアクセス)等による攻撃への適切な対策を実施すること。

IPsec 又はTLS1.2 により接続する場合、セッ

ション間の回り込み(正規のルートではない

クローズドセッションへのアクセス)等によ

る攻撃について、適切な対策を実施する。

①-13

医療機関等における利用者がソフトウェア型

◎

のIPsec 又はTLS1.2 により接続する場合、

セッション間の回り込み(正規のルートでは

ないクローズドセッションへのアクセス)等

による攻撃についての、適切な対策に関する

情報提供を行う。情報提供の範囲、条件等に

ついて、医療機関等と合意する。

②暗号アルゴリズムの

②-1

危殆化や暗号鍵の漏洩

暗号鍵が漏洩した場合に備えた対応策を策定

◎

しておく。

漏洩時に、暗号化・電子署名について

に備えた暗号鍵及び電

子署名の管理

暗号アルゴリズムの危殆化や暗号鍵の

解読もしくは偽装される。

②-2

電子署名、ネットワーク接続等に電子証明書

企画管理編

織によって発行されたものとする。

暗号アルゴリズム及び暗号鍵の危殆化に備

全管理措置

【遵守事項】

⑦

利用するネットワークの安全性を勘案して、送信元と相手先の当事者間で当該情報

そのものに対する暗号化等のセキュリティ対策を実施すること。

システム運用

編

◎

を利用する場合、電子証明書は信頼できる組

②-3

システム運用編

13.ネットワークに関する安

14.法令で定められた記名・

押印のための電子署名

【遵守事項】

②

電子署名に用いる秘密鍵の管理が、認証局が定める「証明書ポリシー」(CP)等で

定める鍵の管理の要件を満たして行われるよう、利用者に指示し、管理すること。

13.ネットワークに

関する安全管理措置

14.法令で定められ

企画管理編

た記名・押印のための

電子署名

⑦

利用するネットワークの安全性を勘案して、送信元と相手先の当事者間で当該情

報そのものに対する暗号化等のセキュリティ対策を実施すること。

②

局が定める「証明書ポリシー」(CP)等で定める鍵の管理の要件を満たして行

われるよう、利用者に指示し、管理すること。

◎

え、暗号アルゴリズムを切り替えることがで

きるように配慮する。

②-4

医療機関等から受け付けるデータを検証する

◎

ためのルート認証機関の公開鍵証明書は安全

な経路で入手し、別の経路で入手したフィン

ガープリントと比較して、真正性を検証す

る。

②-5

暗号モジュールが外部のソースコードやライ

〇

ブラリを利用する場合には、その真正性を、

製造元による電子署名等による完全性の検証

を行った上で利用することが望ましい。

②-6

暗号鍵の生成は耐タンパー性 を有する IC

〇

カード、USB トークンデバイスといった安全

な環境で実施することが望ましい。

②-7

暗号鍵の喪失に備えて鍵預託を行う場合は、

〇

暗号鍵のリポジトリに正当な管理者及び正当

なプロセスのみがアクセスできるようアクセ

ス制御を行うことが望ましい。

②-8

電子署名法にもとづき、医療従事者が文書に

〇

施した電子署名を検証する環境においては、

暗号アルゴリズムの脆弱化に影響されずに署

名検証を継続できるようにすることが望まし

3.14. リモートメンテナ

①リモートメンテナン

①-1

リモートメンテナンスにより保守を行う場

◎

リモートメンテナンスにより不正な閲

ンスのアクセス管理

スの不必要なログイン

合、必要に応じて適切なアクセスポイントの

覧・操作が行われた場合に気が付くこ

を防止するためのアク

設定、プロトコルの限定、アクセス権限管理

とができない。

セス管理

等の安全管理措置を講じる。

企画管理編

システム運用編

8.情報管理(管理、持ち出

し、破棄等)

7.情報管理(管理・持出し・

破棄等)

【遵守事項】

【遵守事項】

者による保守対応等に対する安

全管理措置

医療機関等の外部からのアクセスについて、許諾対象者、許諾条件やアクセス範囲

等、許諾を得るための手順等を定めること。

⑫

保守作業等のどうしても必要な場合を除いてリモートログインを行うことができな

いように、適切に管理されたリモートログインのみに制限する機能を設けなければなら

ない。

10.システム・サービス事業

システム運用編

⑧

④

【遵守事項】

リモートメンテナンス(保守)によるシステムの改造・保守作業が行われる場合に

は、必ずアクセスログを収集し、保守に関する作業計画書と照合するなどにより確認

し、当該作業の終了後速やかに企画管理者に報告し、確認を求めること。

35/39

企画管理編

8.情報管理(管理、

⑧

持ち出し、破棄等)

囲等、手順等を定めること。

システム運用 7.情報管理(管理・

編

持出し・破棄等)

10.システム・サー

ビス事業者による保守

対応等に対する安全管

理措置

⑫

医療機関等の外部からのアクセスについて、許諾対象者、許諾条件やアクセス範

保守作業等のどうしても必要な場合を除いてリモートログインを行うことができ

ないように、適切に管理されたリモートログインのみに制限する機能を設けなければ

ならない。

④

リモートメンテナンス(保守)によるシステムの改造・保守作業が行われる場合

には、必ずアクセスログを収集し、保守に関する作業計画書と照合するなどにより確

認し、当該作業の終了後速やかに企画管理者に報告し、確認を求めること。