よむ、つかう、まなぶ。

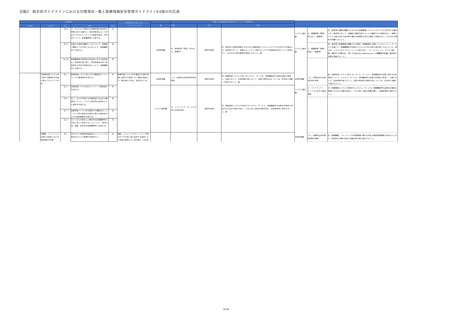

「(別紙2)統合前ガイドラインにおける対策項目一覧と医療情報安全管理ガイドライン6.0版の対応表」 (34 ページ)

出典

| 公開元URL | https://www.soumu.go.jp/menu_news/s-news/01ryutsu06_02000359.html |

| 出典情報 | 「医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン第1.1版(案)」に対する意見募集の結果及び当該ガイドラインの公表(7/7)《総務省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

別紙2

統合前ガイドラインにおける対策項目一覧と医療情報安全管理ガイドライン6.0版の対応表

対策項目

対策項目で対応できる

大項目

小項目

No.

内容

区分

リスクシナリオ例

3.11. 仮想デスクトップ

①個人所有の機器の管

①-1

利用者が個人所有する機器による医療情報シ

◎

セキュリティレベルの低い個人所有の

やMDM・MAMによる情 理

ステム等利用に関する対応策について、医療

モバイル端末(ノートパソコン、ス

報漏洩への対策

機関等と合意する。

マートフォン、タブレット)に格納し

なお具体的には以下の内容を参考にする。

た情報の窃取・漏洩が生じる。

関連する医療情報安全管理ガイドライン要求事項

編

項番

区分

内容

・利用者が所有する機器からの情報漏洩等を

防止する観点から、例えば、仮想デスクトッ

プを用いてOS レベルで業務利用領域と個人

利用領域を分け、業務利用領域を医療機関等

⑥

が管理できるようにするほか、モバイルデバ

イスマネジメント(MDM)やモバイルアプ

企画管理編

リケーションマネジメント(MAM)等を施

9.医療情報システムに用いる

情報機器等の資産管理

医療機関等が管理しない情報機器で、医療情報システムに用いるもの(例えば

BYOD(Bring

【遵守事項】

Your

Own Device:個人保有の情報機器)の利用による端末)につい

て、利用を許諾する条件や、利用範囲、管理方法等に関する内容を規程等に含めるこ

企画管理編

と。また、これに基づいて利用される情報機器等について、利用の許諾状況も含めて、

すことで、医療機関等が所有し管理する端末

9.医療情報システム

⑥

に用いる情報機器等の

BYOD(Bring Your Own Device:個人保有の情報機器)の利用による端末)につい

資産管理

て、利用を許諾する条件や、利用範囲、管理方法等に関する内容を規程等に含めるこ

と。またこれに基づいて利用される情報機器等について、利用の許諾状況も含めて、

医療機関等が管理する情報機器同様に、台帳管理等を行うこと。

と同等のセキュリティ対策の徹底を図ること

医療機関等が管理しない情報機器で、医療情報システムに用いるもの(例えば

医療機関等が管理する情報機器同様に、台帳管理等をおこなうこと。

などが考えられる。

システム運用編

システム運用編

①-2

サービスの提供に係る目的(開発、保守、運

8.利用機器・サービスに対す

る安全管理措置

8.利用機器・サービスに対す

る安全管理措置

【遵守事項】

【遵守事項】

⑧

BYOD

の実施に関する規程に基づいて、具体的な手順と設定を行い、企画管理者に システム運用

報告すること。

⑨

BYOD

編

であっても、医療機関等が管理する情報機器等と同等の対策が講じられるよ システム運用

う、手順を作成すること。

編

◎

用含む)で従業員等の個人所有の機器を利用

②-1

ない技術の導入

医療機関等の利用者が、医療機関等の外部か

スに対する安全管理措

置

8.利用機器・サービ

スに対する安全管理措

置

◎

らサービスを利用する場合に、医療機関等の

た際、端末内に保存された情報の窃

利用者が用いるPCの作業環境に仮想デスク

取・漏洩が生じる。

システム運用編

の役割分担等につき、医療機関等と合意す

7.情報管理(管理・持出し・

破棄等)

⑬

【遵守事項】

利用者による外部からのアクセスを許可する場合は、盗聴、なりすまし防止及びア

クセス管理を実現した

VPN

技術により安全性を確保した上で、仮想デスクトップ等

を利用する運用の要件を設定すること。

システム運用 7.情報管理(管理・

編

持出し・破棄等)

る。

①サーバ等への未登録

の接続制限

の電子媒体の接続制限

①-1

医療情報システム等においてはサーバ等に接

BYODの実施に関する規程に基づいて、具体的な手順と設定を行い、企画管理者

に報告すること。

⑨

BYODであっても、医療機関等が管理する情報機器等と同等の対策が講じられる

よう、手順を作成すること。

外部から医療情報システム等を利用し

トップ等の技術を導入するための受託事業者

3.12. 未登録の電子媒体

⑧

ー

することは原則禁止とする。

②端末側に情報を残さ

8.利用機器・サービ

〇

続できる電子媒体の種別を限定するため、不

⑬

利用者による外部からのアクセスを許可する場合は、PCの作業環境内に仮想的

に安全管理された環境をVPN技術と組み合わせて実現する仮想デスクトップのよう

な技術を用いるとともに、運用等の要件を設定すること。

利用を許可していない電子媒体へ機器

内の情報が不正に複製される。

9.医療情報システム

要なデバイスドライバを削除する。加えて、

認められていない種類の装置の接続を防止す

企画管理編

る為に、管理者以外がデバイスドライバのイ

9.医療情報システムに用いる

情報機器等の資産管理

①

【遵守事項】

医療情報システムにおいて用いる情報機器等の資産管理を行うのに必要な規程その

他の資料を整備し、その管理を行うこと。(なお、情報機器等には、物理的な資産のほ

企画管理編

か、医療情報システムが利用するサービス、ライセンスなども含む。)

ンストールやアンインストールが出来ない設

に用いる情報機器等の

①

医療情報システムにおいて用いる情報機器等の資産管理を行うのに必要な規程

資産管理

等、その他の資料を整備し、その管理を行うこと。なお、情報機器等には、物理的な

資産のほか、医療情報システムが利用するサービス、ライセンスなども含む。

定とすることが望ましい。

①-2

不要なデバイスドライバが追加されていない

〇

9.医療情報システム

ことを定期的に検証することが望ましい。

企画管理編

システム運用編

3.13. 暗号化・電子署名

①安全性が確認された

①-1

ネットワークにおいて、情報の盗聴、改竄、

◎

の利用

暗号化・電子署名の利

誤った経路での通信、破壊等から保護するた

安全性の低い暗号化・電子署名につい

用

めに必要な措置(情報交換の実施基準・手順

て解読もしくは偽装される。

9.医療情報システムに用いる

情報機器等の資産管理

7.情報管理(管理・持出し・

破棄等)

②

【遵守事項】

医療機関等が管理する情報機器等について、台帳管理等を行うこと。台帳管理等の

対象は、医療機関等内部の購入部署や購入形態に関わらず、医療情報システムで利用す

る情報機器等全てとすること。

⑦

【遵守事項】

医療情報が格納された可搬媒体及び情報機器の所在を台帳等により管理する手順を

作成し、これに基づき持出し等の対応を行う。併せて定期的に棚卸を行う手順を作成す

る。

アクセス先のなりすまし(セッション乗っ取

資産管理

の対象は、医療機関等内部の購入部署や購入形態に関わらず、医療情報システムで利

システム運用 7.情報管理(管理・

編

編

持出し・破棄等)

13.ネットワークに

関する安全管理措置

⑦

医療情報が格納された可搬媒体及び情報機器の所在を台帳等により管理に関する

手順を作成し、これに基づき持出し等の対応を行う。併せて定期的に棚卸を行う手順

を作成する。

⑨

ネットワーク経路でのメッセージ挿入、不正ソフトウェアの混入等の改ざん及び

中間者攻撃等を防止する対策を実施すること。

◎

置(サーバ証明書の導入等)を行う。

経路の安全性確保のため、IPsec + IKEへの対

医療機関等が管理する情報機器等について、台帳管理等を行うこと。台帳管理等

用する情報機器等全てとすること。

システム運用

り、フィッシング等)等を防ぐのに必要な措

①-3

②

ネットワーク経路上の通信において、

等の整備、通信の暗号化等)を行う。

①-2

企画管理編

に用いる情報機器等の

システム運用編

13.ネットワークに関する安

全管理措置

【遵守事項】

⑨

ネットワーク経路でのメッセージ挿入、不正ソフトウェアの混入等の改ざん及び中

間者攻撃等を防止する対策を実施すること。

◎

応や閉域ネットワークへの対応等及びその条

件等について、医療機関等と合意する。

①-4

情報伝送に用いるケーブル類については直接

〇

の傍受リスクについて配慮することが望まし

い。

①-5

①-6

暗号アルゴリズムは十分な安全性を有するも

◎

のを使用する。選択基準としては電子政府推

システム運用

奨暗号リスト 等を用いる。

編

送信元と送信先の間で、暗号化等の情報その

◎

ものに対するセキュリティ対策を実施する。

①-7

サービスの提供においてSSL/TLSを用いる際

◎

には、TLS1.2に対応した措置を講じる。

①-8

①-7のほか、医療機関等がメールの暗号化

システム運用編

13.ネットワークに関する安

全管理措置

【遵守事項】

⑦

利用するネットワークの安全性を勘案して、送信元と相手先の当事者間で当該情報

そのものに対する暗号化等のセキュリティ対策を実施すること。

◎

(S/MIME等)やファイルの暗号化への対応

を求める場合には、その対応に必要な措置及

び条件等について、医療機関等と合意する。

34/39

13.ネットワークに

関する安全管理措置

⑦

利用するネットワークの安全性を勘案して、送信元と相手先の当事者間で当該情

報そのものに対する暗号化等のセキュリティ対策を実施すること。

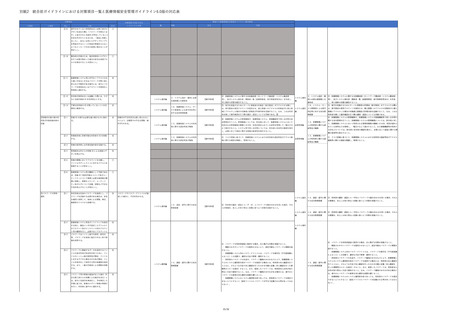

統合前ガイドラインにおける対策項目一覧と医療情報安全管理ガイドライン6.0版の対応表

対策項目

対策項目で対応できる

大項目

小項目

No.

内容

区分

リスクシナリオ例

3.11. 仮想デスクトップ

①個人所有の機器の管

①-1

利用者が個人所有する機器による医療情報シ

◎

セキュリティレベルの低い個人所有の

やMDM・MAMによる情 理

ステム等利用に関する対応策について、医療

モバイル端末(ノートパソコン、ス

報漏洩への対策

機関等と合意する。

マートフォン、タブレット)に格納し

なお具体的には以下の内容を参考にする。

た情報の窃取・漏洩が生じる。

関連する医療情報安全管理ガイドライン要求事項

編

項番

区分

内容

・利用者が所有する機器からの情報漏洩等を

防止する観点から、例えば、仮想デスクトッ

プを用いてOS レベルで業務利用領域と個人

利用領域を分け、業務利用領域を医療機関等

⑥

が管理できるようにするほか、モバイルデバ

イスマネジメント(MDM)やモバイルアプ

企画管理編

リケーションマネジメント(MAM)等を施

9.医療情報システムに用いる

情報機器等の資産管理

医療機関等が管理しない情報機器で、医療情報システムに用いるもの(例えば

BYOD(Bring

【遵守事項】

Your

Own Device:個人保有の情報機器)の利用による端末)につい

て、利用を許諾する条件や、利用範囲、管理方法等に関する内容を規程等に含めるこ

企画管理編

と。また、これに基づいて利用される情報機器等について、利用の許諾状況も含めて、

すことで、医療機関等が所有し管理する端末

9.医療情報システム

⑥

に用いる情報機器等の

BYOD(Bring Your Own Device:個人保有の情報機器)の利用による端末)につい

資産管理

て、利用を許諾する条件や、利用範囲、管理方法等に関する内容を規程等に含めるこ

と。またこれに基づいて利用される情報機器等について、利用の許諾状況も含めて、

医療機関等が管理する情報機器同様に、台帳管理等を行うこと。

と同等のセキュリティ対策の徹底を図ること

医療機関等が管理しない情報機器で、医療情報システムに用いるもの(例えば

医療機関等が管理する情報機器同様に、台帳管理等をおこなうこと。

などが考えられる。

システム運用編

システム運用編

①-2

サービスの提供に係る目的(開発、保守、運

8.利用機器・サービスに対す

る安全管理措置

8.利用機器・サービスに対す

る安全管理措置

【遵守事項】

【遵守事項】

⑧

BYOD

の実施に関する規程に基づいて、具体的な手順と設定を行い、企画管理者に システム運用

報告すること。

⑨

BYOD

編

であっても、医療機関等が管理する情報機器等と同等の対策が講じられるよ システム運用

う、手順を作成すること。

編

◎

用含む)で従業員等の個人所有の機器を利用

②-1

ない技術の導入

医療機関等の利用者が、医療機関等の外部か

スに対する安全管理措

置

8.利用機器・サービ

スに対する安全管理措

置

◎

らサービスを利用する場合に、医療機関等の

た際、端末内に保存された情報の窃

利用者が用いるPCの作業環境に仮想デスク

取・漏洩が生じる。

システム運用編

の役割分担等につき、医療機関等と合意す

7.情報管理(管理・持出し・

破棄等)

⑬

【遵守事項】

利用者による外部からのアクセスを許可する場合は、盗聴、なりすまし防止及びア

クセス管理を実現した

VPN

技術により安全性を確保した上で、仮想デスクトップ等

を利用する運用の要件を設定すること。

システム運用 7.情報管理(管理・

編

持出し・破棄等)

る。

①サーバ等への未登録

の接続制限

の電子媒体の接続制限

①-1

医療情報システム等においてはサーバ等に接

BYODの実施に関する規程に基づいて、具体的な手順と設定を行い、企画管理者

に報告すること。

⑨

BYODであっても、医療機関等が管理する情報機器等と同等の対策が講じられる

よう、手順を作成すること。

外部から医療情報システム等を利用し

トップ等の技術を導入するための受託事業者

3.12. 未登録の電子媒体

⑧

ー

することは原則禁止とする。

②端末側に情報を残さ

8.利用機器・サービ

〇

続できる電子媒体の種別を限定するため、不

⑬

利用者による外部からのアクセスを許可する場合は、PCの作業環境内に仮想的

に安全管理された環境をVPN技術と組み合わせて実現する仮想デスクトップのよう

な技術を用いるとともに、運用等の要件を設定すること。

利用を許可していない電子媒体へ機器

内の情報が不正に複製される。

9.医療情報システム

要なデバイスドライバを削除する。加えて、

認められていない種類の装置の接続を防止す

企画管理編

る為に、管理者以外がデバイスドライバのイ

9.医療情報システムに用いる

情報機器等の資産管理

①

【遵守事項】

医療情報システムにおいて用いる情報機器等の資産管理を行うのに必要な規程その

他の資料を整備し、その管理を行うこと。(なお、情報機器等には、物理的な資産のほ

企画管理編

か、医療情報システムが利用するサービス、ライセンスなども含む。)

ンストールやアンインストールが出来ない設

に用いる情報機器等の

①

医療情報システムにおいて用いる情報機器等の資産管理を行うのに必要な規程

資産管理

等、その他の資料を整備し、その管理を行うこと。なお、情報機器等には、物理的な

資産のほか、医療情報システムが利用するサービス、ライセンスなども含む。

定とすることが望ましい。

①-2

不要なデバイスドライバが追加されていない

〇

9.医療情報システム

ことを定期的に検証することが望ましい。

企画管理編

システム運用編

3.13. 暗号化・電子署名

①安全性が確認された

①-1

ネットワークにおいて、情報の盗聴、改竄、

◎

の利用

暗号化・電子署名の利

誤った経路での通信、破壊等から保護するた

安全性の低い暗号化・電子署名につい

用

めに必要な措置(情報交換の実施基準・手順

て解読もしくは偽装される。

9.医療情報システムに用いる

情報機器等の資産管理

7.情報管理(管理・持出し・

破棄等)

②

【遵守事項】

医療機関等が管理する情報機器等について、台帳管理等を行うこと。台帳管理等の

対象は、医療機関等内部の購入部署や購入形態に関わらず、医療情報システムで利用す

る情報機器等全てとすること。

⑦

【遵守事項】

医療情報が格納された可搬媒体及び情報機器の所在を台帳等により管理する手順を

作成し、これに基づき持出し等の対応を行う。併せて定期的に棚卸を行う手順を作成す

る。

アクセス先のなりすまし(セッション乗っ取

資産管理

の対象は、医療機関等内部の購入部署や購入形態に関わらず、医療情報システムで利

システム運用 7.情報管理(管理・

編

編

持出し・破棄等)

13.ネットワークに

関する安全管理措置

⑦

医療情報が格納された可搬媒体及び情報機器の所在を台帳等により管理に関する

手順を作成し、これに基づき持出し等の対応を行う。併せて定期的に棚卸を行う手順

を作成する。

⑨

ネットワーク経路でのメッセージ挿入、不正ソフトウェアの混入等の改ざん及び

中間者攻撃等を防止する対策を実施すること。

◎

置(サーバ証明書の導入等)を行う。

経路の安全性確保のため、IPsec + IKEへの対

医療機関等が管理する情報機器等について、台帳管理等を行うこと。台帳管理等

用する情報機器等全てとすること。

システム運用

り、フィッシング等)等を防ぐのに必要な措

①-3

②

ネットワーク経路上の通信において、

等の整備、通信の暗号化等)を行う。

①-2

企画管理編

に用いる情報機器等の

システム運用編

13.ネットワークに関する安

全管理措置

【遵守事項】

⑨

ネットワーク経路でのメッセージ挿入、不正ソフトウェアの混入等の改ざん及び中

間者攻撃等を防止する対策を実施すること。

◎

応や閉域ネットワークへの対応等及びその条

件等について、医療機関等と合意する。

①-4

情報伝送に用いるケーブル類については直接

〇

の傍受リスクについて配慮することが望まし

い。

①-5

①-6

暗号アルゴリズムは十分な安全性を有するも

◎

のを使用する。選択基準としては電子政府推

システム運用

奨暗号リスト 等を用いる。

編

送信元と送信先の間で、暗号化等の情報その

◎

ものに対するセキュリティ対策を実施する。

①-7

サービスの提供においてSSL/TLSを用いる際

◎

には、TLS1.2に対応した措置を講じる。

①-8

①-7のほか、医療機関等がメールの暗号化

システム運用編

13.ネットワークに関する安

全管理措置

【遵守事項】

⑦

利用するネットワークの安全性を勘案して、送信元と相手先の当事者間で当該情報

そのものに対する暗号化等のセキュリティ対策を実施すること。

◎

(S/MIME等)やファイルの暗号化への対応

を求める場合には、その対応に必要な措置及

び条件等について、医療機関等と合意する。

34/39

13.ネットワークに

関する安全管理措置

⑦

利用するネットワークの安全性を勘案して、送信元と相手先の当事者間で当該情

報そのものに対する暗号化等のセキュリティ対策を実施すること。