よむ、つかう、まなぶ。

医療機器のサイバーセキュリティ導入に関する手引書の改訂について (20 ページ)

出典

| 公開元URL | https://www.mhlw.go.jp/stf/shingi2/0000190382_00013.html |

| 出典情報 | 薬事・食品衛生審議会 医療機器・再生医療等製品安全対策部会(令和5年度第1回 7/20)《厚生労働省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

について」

(令和 2 年 1 月 31 日薬生安発 0131 第 1 号)、

「医療機器の不具合等報告の留意点につ

いて」

(令和 2 年 1 月 31 日薬機品安発第 0131001 号)、「不具合報告書等の手引書」(2020 年 10

月第 8 版 日本医療機器産業連合会)等を参考にする。また、これによって医療機器に情報漏洩が

発生した可能性がある場合、又は医療機関等がサイバー攻撃を受けた(疑い含む)ことに関連して

いる場合には、

「医療情報システムの安全管理に関するガイドライン」に基づき、医療機関は、医

政局特定医薬品開発支援・医療情報担当参事官室への報告が必要となる場合がある。この際、製

造販売業者は、医療機関の求めに応じて情報提供等を行う。

JPCERT/CC、ISAO 等への情報共有を含むコミュニケーション

医療機器自体の脆弱性であった場合は、JPCERT/CC を通して、共通脆弱性識別子(CVE:Common

Vulnerabilities and Exposures)の取得及び脆弱性情報の登録が必要となる。製造販売業者は、こ

れらの迅速な調整等が進められるよう、設計開発の段階で、JPCERT/CC が管理運営する「製品開

発者リスト」に登録しておくこと(https://www.jpcert.or.jp/vh/register.html)が望ましい。医療

機器に共通する脆弱性起因のインシデント等、広く遅滞なく情報共有する必要がある場合には、

製造販売業者は、ISAO 等を積極的に活用して情報共有することが望ましい。

なお、これらを継続的かつ遅滞なく実施していくためには、製品セキュリティに特化した組織横断体制

である PSIRT を構築し、対応することが望ましい。製造販売業者の企業活動に関するサイバーセキュリ

ティのための CSIRT(Computer Security Incident Response Team)活動も重要であるが、IMDRF ガイ

ダンスの適用範囲から除外されており、目的も異なるので留意し、適切に対応されたい。

6.6.

6.6.1.

レガシー医療機器

TPLC とレガシー医療機器

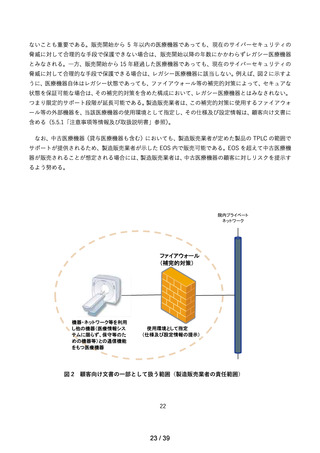

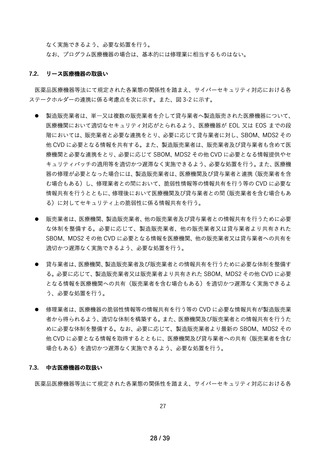

製品開発から始まる製品のサイバーセキュリティの TPLC を図1に示す。製造販売業者は、販売開始

(商用リリース)に対する、製品寿命終了(EOL)及びサポート終了(EOS)について、設計開発の段階

において TPLC に関するリスクマネジメント原則(5.2)に基づき、予め計画し定める。製造販売業者は、

EOL について、販売時及び変更があった場合、顧客に通知する。EOS 以降は、顧客に責任が完全に移転

するため、顧客が十分に対応可能な期間を配慮する必要がある。このため、製造販売業者は、遅くとも

EOL までに顧客に通知し、その後変更があった場合も通知する。EOL 及び EOS の決定においては、ハー

ドウェア部品・材料の供給、サードパーティ製ソフトウェア部品及び開発環境等のライフサイクルを考慮

する。JIS T 2304 のソフトウェア構成管理及び変更管理に関する規定に従って、自製、オープンソース及

び市販のソフトウェア部品(製品コンポーネント)を管理し、SBOM として提示できる仕組みを構築す

る。開発環境については、JIS T 2304 の「管理が必要な支援アイテム」の規定に従って管理する。

19

20 / 39

(令和 2 年 1 月 31 日薬生安発 0131 第 1 号)、

「医療機器の不具合等報告の留意点につ

いて」

(令和 2 年 1 月 31 日薬機品安発第 0131001 号)、「不具合報告書等の手引書」(2020 年 10

月第 8 版 日本医療機器産業連合会)等を参考にする。また、これによって医療機器に情報漏洩が

発生した可能性がある場合、又は医療機関等がサイバー攻撃を受けた(疑い含む)ことに関連して

いる場合には、

「医療情報システムの安全管理に関するガイドライン」に基づき、医療機関は、医

政局特定医薬品開発支援・医療情報担当参事官室への報告が必要となる場合がある。この際、製

造販売業者は、医療機関の求めに応じて情報提供等を行う。

JPCERT/CC、ISAO 等への情報共有を含むコミュニケーション

医療機器自体の脆弱性であった場合は、JPCERT/CC を通して、共通脆弱性識別子(CVE:Common

Vulnerabilities and Exposures)の取得及び脆弱性情報の登録が必要となる。製造販売業者は、こ

れらの迅速な調整等が進められるよう、設計開発の段階で、JPCERT/CC が管理運営する「製品開

発者リスト」に登録しておくこと(https://www.jpcert.or.jp/vh/register.html)が望ましい。医療

機器に共通する脆弱性起因のインシデント等、広く遅滞なく情報共有する必要がある場合には、

製造販売業者は、ISAO 等を積極的に活用して情報共有することが望ましい。

なお、これらを継続的かつ遅滞なく実施していくためには、製品セキュリティに特化した組織横断体制

である PSIRT を構築し、対応することが望ましい。製造販売業者の企業活動に関するサイバーセキュリ

ティのための CSIRT(Computer Security Incident Response Team)活動も重要であるが、IMDRF ガイ

ダンスの適用範囲から除外されており、目的も異なるので留意し、適切に対応されたい。

6.6.

6.6.1.

レガシー医療機器

TPLC とレガシー医療機器

製品開発から始まる製品のサイバーセキュリティの TPLC を図1に示す。製造販売業者は、販売開始

(商用リリース)に対する、製品寿命終了(EOL)及びサポート終了(EOS)について、設計開発の段階

において TPLC に関するリスクマネジメント原則(5.2)に基づき、予め計画し定める。製造販売業者は、

EOL について、販売時及び変更があった場合、顧客に通知する。EOS 以降は、顧客に責任が完全に移転

するため、顧客が十分に対応可能な期間を配慮する必要がある。このため、製造販売業者は、遅くとも

EOL までに顧客に通知し、その後変更があった場合も通知する。EOL 及び EOS の決定においては、ハー

ドウェア部品・材料の供給、サードパーティ製ソフトウェア部品及び開発環境等のライフサイクルを考慮

する。JIS T 2304 のソフトウェア構成管理及び変更管理に関する規定に従って、自製、オープンソース及

び市販のソフトウェア部品(製品コンポーネント)を管理し、SBOM として提示できる仕組みを構築す

る。開発環境については、JIS T 2304 の「管理が必要な支援アイテム」の規定に従って管理する。

19

20 / 39