よむ、つかう、まなぶ。

医療機関における医療機器のサイバーセキュリティ確保のための手引書案 (11 ページ)

出典

| 公開元URL | |

| 出典情報 | 医療機関における医療機器のサイバーセキュリティ確保のための手引書案に関する御意見の募集について(12/26)《厚生労働省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

医療機関向け手引書 V33B

307

308

②情報共有

1) 医療機関

309

医療機関は、サイバーセキュリティ確保のための推奨事項を実施し、患者安全を確保す

310

るために必要なあらゆる情報にアクセスすることが求められます。これによりサイバー

311

セキュリティのインシデントが発生した場合でも、影響を受けた医療機器に関する情報

312

や、現場で実施する修正策や緩和策の難易度や効果に関する情報を医療機器事業者等に

313

フィードバックすることが可能になります。

314

2) ユーザ(医師、患者、介護者、消費者等)

315

アップデート又はその他の修正の適用要否に係る最終判断を適切に行うため、医療セプ

316

ター、医療機器事業者等から提供される情報を把握しておくことが必要です。

317

③協調的な脆弱性の開示(CVD)

318

製造販売業者が、自社の医療機器の脆弱性情報(共通脆弱性識別子 CVE:Common

319

Vulnerabilities and Exposures 等)

、他社の医療機器にも関係する脆弱性情報やセキュ

320

リティアドバイザリーを開示する場合、その緩和策及び補完的対策が立案できていない

321

状況で開示すれば、即座にサイバー攻撃の標的になってしまうこともあります。従って、

322

脆弱性情報を開示するタイミングには注意を要します。脆弱性の影響が大きく一般的で

323

ある場合は、自社の対策だけでなく、場合によっては分野を超えた連携が必要な場合が

324

あります。この場合、製造販売業者は、規制当局等と連携して、必要な調整を実施する

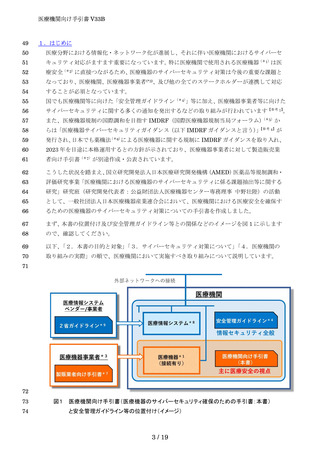

325

協調的な脆弱性の開示(CVD:Coordinated Vulnerability Disclosure)のプロセスを確

326

立し、例外なく実施します。未知の脆弱性を考慮することは難しいので、透明性を強化

327

するこの CVD の取組みは重要となります。

328

医療機関では、医療機器事業者が提供するアップデートをインストール手順に従って適

329

用することが期待されます。

330

妥当な期間内にアップデートが適用できない場合には、医療 IT ネットワークのセグメ

331

ント分け等の補完的対策又は医療機器のユーザ設定の変更等について医療機器事業者か

332

ら指示がある可能性がありますので、必要に応じて使用環境に関連するリスクを考慮し

333

た上で、医療機器事業者の指示に従うことが推奨されます。

334

335

④脆弱性の修正

1) コミュニケーション

336

リスクを管理するための情報を得るため医療機器事業者等とのコミュニケーションを図

337

ることが必要です。コミュニケーションの内容には、脆弱性解決スケジュール、脆弱性

338

解決方法、CVSS(共通脆弱性評価システム)スコア等の脆弱性スコア、悪用可能性指

339

標、悪用方法、暫定的なリスク緩和手法等の重要な情報が含まれますので、これらを把

340

握し評価することが必要です。

341

2) 修正作業

342

医療機器に必要なアップデートが適用できない場合には、リスクを緩和する代替手段を

343

補完的対策として適用する必要があります。例えば、医療機器と医療 IT ネットワークと

344

の間にファイアウォールを設置する又は医療機器を医療 IT ネットワークから取り外す

345

対策等が挙げられます。これらの補完的対策は、一般的には医療機器事業者から提供さ

11 / 19

307

308

②情報共有

1) 医療機関

309

医療機関は、サイバーセキュリティ確保のための推奨事項を実施し、患者安全を確保す

310

るために必要なあらゆる情報にアクセスすることが求められます。これによりサイバー

311

セキュリティのインシデントが発生した場合でも、影響を受けた医療機器に関する情報

312

や、現場で実施する修正策や緩和策の難易度や効果に関する情報を医療機器事業者等に

313

フィードバックすることが可能になります。

314

2) ユーザ(医師、患者、介護者、消費者等)

315

アップデート又はその他の修正の適用要否に係る最終判断を適切に行うため、医療セプ

316

ター、医療機器事業者等から提供される情報を把握しておくことが必要です。

317

③協調的な脆弱性の開示(CVD)

318

製造販売業者が、自社の医療機器の脆弱性情報(共通脆弱性識別子 CVE:Common

319

Vulnerabilities and Exposures 等)

、他社の医療機器にも関係する脆弱性情報やセキュ

320

リティアドバイザリーを開示する場合、その緩和策及び補完的対策が立案できていない

321

状況で開示すれば、即座にサイバー攻撃の標的になってしまうこともあります。従って、

322

脆弱性情報を開示するタイミングには注意を要します。脆弱性の影響が大きく一般的で

323

ある場合は、自社の対策だけでなく、場合によっては分野を超えた連携が必要な場合が

324

あります。この場合、製造販売業者は、規制当局等と連携して、必要な調整を実施する

325

協調的な脆弱性の開示(CVD:Coordinated Vulnerability Disclosure)のプロセスを確

326

立し、例外なく実施します。未知の脆弱性を考慮することは難しいので、透明性を強化

327

するこの CVD の取組みは重要となります。

328

医療機関では、医療機器事業者が提供するアップデートをインストール手順に従って適

329

用することが期待されます。

330

妥当な期間内にアップデートが適用できない場合には、医療 IT ネットワークのセグメ

331

ント分け等の補完的対策又は医療機器のユーザ設定の変更等について医療機器事業者か

332

ら指示がある可能性がありますので、必要に応じて使用環境に関連するリスクを考慮し

333

た上で、医療機器事業者の指示に従うことが推奨されます。

334

335

④脆弱性の修正

1) コミュニケーション

336

リスクを管理するための情報を得るため医療機器事業者等とのコミュニケーションを図

337

ることが必要です。コミュニケーションの内容には、脆弱性解決スケジュール、脆弱性

338

解決方法、CVSS(共通脆弱性評価システム)スコア等の脆弱性スコア、悪用可能性指

339

標、悪用方法、暫定的なリスク緩和手法等の重要な情報が含まれますので、これらを把

340

握し評価することが必要です。

341

2) 修正作業

342

医療機器に必要なアップデートが適用できない場合には、リスクを緩和する代替手段を

343

補完的対策として適用する必要があります。例えば、医療機器と医療 IT ネットワークと

344

の間にファイアウォールを設置する又は医療機器を医療 IT ネットワークから取り外す

345

対策等が挙げられます。これらの補完的対策は、一般的には医療機器事業者から提供さ

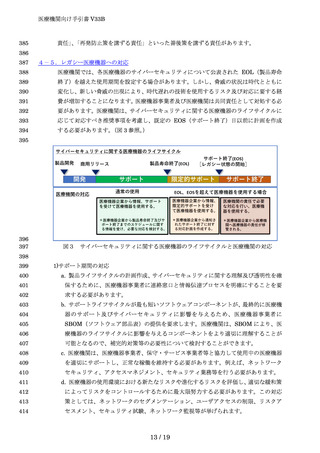

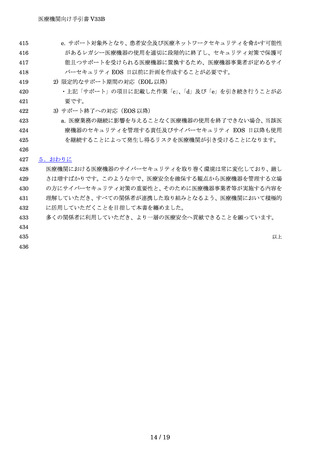

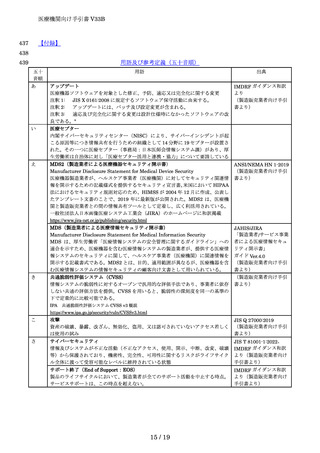

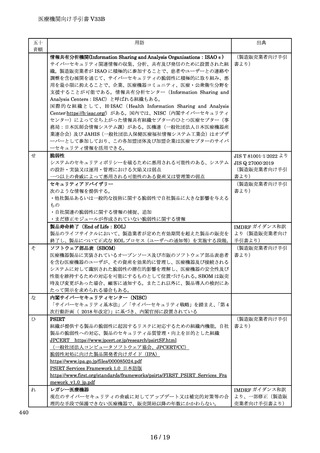

11 / 19