よむ、つかう、まなぶ。

【資料2-1】技術作業班 構成員提出資料の要約 (10 ページ)

出典

| 公開元URL | https://www.mhlw.go.jp/stf/newpage_38564.html |

| 出典情報 | 健康・医療・介護情報利活用検討会 医療等情報の二次利用に関するワーキンググループ(第4回 3/18)《厚生労働省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

医療等情報の二次利用に関する技術作業班

情報処理推進機構デジタル改革推進部 田辺

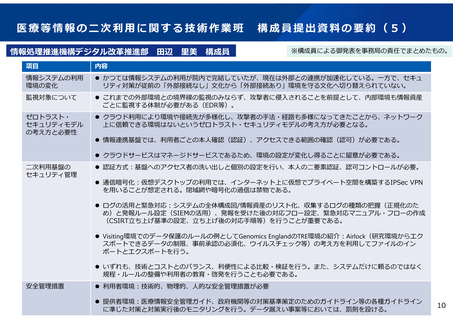

項目

構成員提出資料の要約(5)

里美 構成員

※構成員による御発表を事務局の責任でまとめたもの。

内容

情報システムの利用

環境の変化

かつては情報システムの利用が院内で完結していたが、現在は外部との連携が加速化している。一方で、セキュ

リティ対策が従前の「外部接続なし」文化から「外部接続あり」環境を守る文化へ切り替えられていない。

監視対象について

これまでの外部環境との境界線の監視のみならず、攻撃者に侵入されることを前提として、内部環境も情報資産

ごとに監視する体制が必要がある(EDR等)。

ゼロトラスト・

セキュリティモデル

の考え方と必要性

クラウド利用により環境や接続先が多様化し、攻撃者の手法・経路も多様になってきたことから、ネットワーク

上に信頼できる環境はないというゼロトラスト・セキュリティモデルの考え方が必要となる。

情報連携基盤では、利用者ごとの本人確認(認証)、アクセスできる範囲の確認(認可)が必要である。

クラウドサービスはマネージドサービスであるため、環境の設定が変化し得ることに留意が必要である。

二次利用基盤の

セキュリティ管理

認証方式:基盤へのアクセス者の洗い出しと個別の設定を行い、本人の二要素認証、認可コントロールが必要。

通信暗号化:仮想デスクトップの利用では、インターネット上に仮想でプライベート空間を構築するIPSec VPN

を用いることが想定される。閉域網や暗号化の過信は禁物である。

ログの活用と緊急対応:システムの全体構成図/情報資産のリスト化、収集するログの種類の把握(正規化のた

め)と発報ルール設定(SIEMの活用)、発報を受けた後の対応フロー設定、緊急対応マニュアル・フローの作成

(CSIRT立ち上げ基準の設定、立ち上げ後の対応手順等)を行うことが重要である。

Visiting環境でのデータ保護のルールの例としてGenomics EnglandのTRE環境の紹介:Airlock(研究環境からエク

スポートできるデータの制限、事前承認の必須化、ウイルスチェック等)の考え方を利用してファイルのイン

ポートとエクスポートを行う。

いずれも、技術とコストとのバランス、利便性による比較・検証を行う。また、システムだけに頼るのではなく

規程・ルールの整備や利用者の教育・啓発を行うことも必要である。

安全管理措置

利用者環境:技術的、物理的、人的な安全管理措置が必要

提供者環境:医療情報安全管理ガイド、政府機関等の対策基準策定のためのガイドライン等の各種ガイドライン

に準じた対策と対策実行後のモニタリングを行う。データ漏えい事案等においては、罰則を設ける。

10

情報処理推進機構デジタル改革推進部 田辺

項目

構成員提出資料の要約(5)

里美 構成員

※構成員による御発表を事務局の責任でまとめたもの。

内容

情報システムの利用

環境の変化

かつては情報システムの利用が院内で完結していたが、現在は外部との連携が加速化している。一方で、セキュ

リティ対策が従前の「外部接続なし」文化から「外部接続あり」環境を守る文化へ切り替えられていない。

監視対象について

これまでの外部環境との境界線の監視のみならず、攻撃者に侵入されることを前提として、内部環境も情報資産

ごとに監視する体制が必要がある(EDR等)。

ゼロトラスト・

セキュリティモデル

の考え方と必要性

クラウド利用により環境や接続先が多様化し、攻撃者の手法・経路も多様になってきたことから、ネットワーク

上に信頼できる環境はないというゼロトラスト・セキュリティモデルの考え方が必要となる。

情報連携基盤では、利用者ごとの本人確認(認証)、アクセスできる範囲の確認(認可)が必要である。

クラウドサービスはマネージドサービスであるため、環境の設定が変化し得ることに留意が必要である。

二次利用基盤の

セキュリティ管理

認証方式:基盤へのアクセス者の洗い出しと個別の設定を行い、本人の二要素認証、認可コントロールが必要。

通信暗号化:仮想デスクトップの利用では、インターネット上に仮想でプライベート空間を構築するIPSec VPN

を用いることが想定される。閉域網や暗号化の過信は禁物である。

ログの活用と緊急対応:システムの全体構成図/情報資産のリスト化、収集するログの種類の把握(正規化のた

め)と発報ルール設定(SIEMの活用)、発報を受けた後の対応フロー設定、緊急対応マニュアル・フローの作成

(CSIRT立ち上げ基準の設定、立ち上げ後の対応手順等)を行うことが重要である。

Visiting環境でのデータ保護のルールの例としてGenomics EnglandのTRE環境の紹介:Airlock(研究環境からエク

スポートできるデータの制限、事前承認の必須化、ウイルスチェック等)の考え方を利用してファイルのイン

ポートとエクスポートを行う。

いずれも、技術とコストとのバランス、利便性による比較・検証を行う。また、システムだけに頼るのではなく

規程・ルールの整備や利用者の教育・啓発を行うことも必要である。

安全管理措置

利用者環境:技術的、物理的、人的な安全管理措置が必要

提供者環境:医療情報安全管理ガイド、政府機関等の対策基準策定のためのガイドライン等の各種ガイドライン

に準じた対策と対策実行後のモニタリングを行う。データ漏えい事案等においては、罰則を設ける。

10