よむ、つかう、まなぶ。

【資料2-1】技術作業班 構成員提出資料の要約 (11 ページ)

出典

| 公開元URL | https://www.mhlw.go.jp/stf/newpage_38564.html |

| 出典情報 | 健康・医療・介護情報利活用検討会 医療等情報の二次利用に関するワーキンググループ(第4回 3/18)《厚生労働省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

第2回医療等情報の二次利用に関する技術作業班

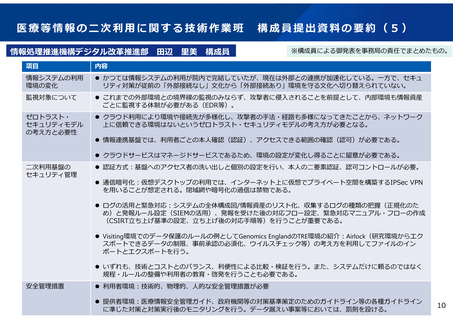

二次利用基盤セキュリティ管理の概観

令和6年3月6日

資料2-3

【ログの活用】

• ログの活用による予防と早期発見

【認証方法(二要素認証 ) 】

• 極力自動化、人手の削減

• 二次利用基盤にアクセスする人の洗い出しと個別の設定

• 分析ログの取捨選択と相関分析の実施(リアルタイム) 情報閲覧のみ、仮想デスクトップ利用(利用方法の分類)等

• 証跡として保管するものの管理(アーカイブ)

• 2つの要素を用いた本人の認証+認可コントロールも必要

【安全管理措置】

• 技術的

ゼロトラスト

• 物理的

利用場所の制限(公共の

場所はNGなど)

責任範囲の明確化(利用

環境、提供環境)

• 人的

利用前研修

誓約書の提出

アクセス権限別の管理

ルール周知徹底

【緊急対応】

• アラート発報ルール設定

• 緊急度に合わせた対応

ルール設定

• 体制整備

仮想デスクトップ利用範囲や方法の特定(技術とコストによ

る比較・検証)

【通信環境(暗号化) 】

• 二次利用基盤にアクセスする人の洗い出しと個別の設定

閲覧のみ=インターネット

仮想デスクトップ利用(技術とコストによる比較・検証)

=オープンVPN(IPSec)

※閉域網や暗号化の過信は禁物(外務省事案)

11

二次利用基盤セキュリティ管理の概観

令和6年3月6日

資料2-3

【ログの活用】

• ログの活用による予防と早期発見

【認証方法(二要素認証 ) 】

• 極力自動化、人手の削減

• 二次利用基盤にアクセスする人の洗い出しと個別の設定

• 分析ログの取捨選択と相関分析の実施(リアルタイム) 情報閲覧のみ、仮想デスクトップ利用(利用方法の分類)等

• 証跡として保管するものの管理(アーカイブ)

• 2つの要素を用いた本人の認証+認可コントロールも必要

【安全管理措置】

• 技術的

ゼロトラスト

• 物理的

利用場所の制限(公共の

場所はNGなど)

責任範囲の明確化(利用

環境、提供環境)

• 人的

利用前研修

誓約書の提出

アクセス権限別の管理

ルール周知徹底

【緊急対応】

• アラート発報ルール設定

• 緊急度に合わせた対応

ルール設定

• 体制整備

仮想デスクトップ利用範囲や方法の特定(技術とコストによ

る比較・検証)

【通信環境(暗号化) 】

• 二次利用基盤にアクセスする人の洗い出しと個別の設定

閲覧のみ=インターネット

仮想デスクトップ利用(技術とコストによる比較・検証)

=オープンVPN(IPSec)

※閉域網や暗号化の過信は禁物(外務省事案)

11