よむ、つかう、まなぶ。

【参考2】「医療情報システムの安全管理に関するガイドライン 第6.0 版」 に関するQ&A (案) (84 ページ)

出典

| 公開元URL | https://public-comment.e-gov.go.jp/servlet/PcmFileDownload?seqNo=0000251919 |

| 出典情報 | 「医療情報システムの安全管理に関するガイドライン第6.0版(案)」に関する御意見の募集について(3/30)《厚生労働省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

シス13章第⑤条

シQ-38 「ルータ等のネットワーク機器について、安全性が確認できる機器を利用

すること。」とあるが、どのようなものが安全性が確認できる機器として考

えられるのか。

A

安全性が確認できる機器としては、ISO/IEC 15408 で規定されるセキュリティター

ゲット又はそれに類するセキュリティ対策が規定された文書が本ガイドラインに適合し

ていることを確認できるものなどが挙げられますが、この規格で認証された機器を導入

することは必須ではありません。このガイドラインが求める安全対策のための要求事項

を、導入を検討している機器ベンダに示して、回答を求めてください。満足する回答が

得られれば、安全性が確認された機器と判断していただいて結構です。

また、

「ルータ等のネットワーク機器の機能をソフトウェアで実現しているもの」につ

いては、その当該ソフトウェアに対して安全性が確認できる必要があります。

「ルータ等

のネットワーク機器」を「当該ソフトウェア」に読み替えてご対応ください。

シス13章第⑥条

シQ-39 セッション間の回り込み(正規のルートではないクローズドセッションへ

のアクセス)とは、具体的にどのような事象を指すものか。

A

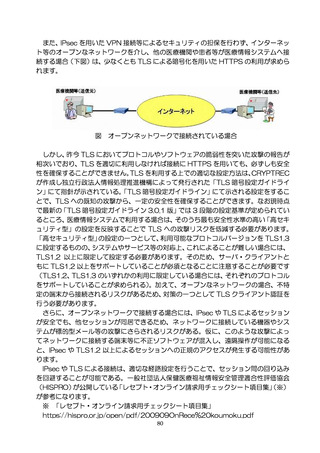

例えば、下図のように、医療情報連携ネットワークの Web サーバへのアクセス等の

ために、医療機関等の専用端末がソフトウェア型の IPsec や TLS1.2 以上によりオープ

ンネットワークに接続している場合、攻撃者は開放された当該端末のポートを標的とし

て、何らかの攻撃(典型的には標的型メール攻撃等)を試みることが想定されます。

この攻撃により、当該専用端末が遠隔操作型のマルウェア等に感染すると、攻撃者は

本人になりすまして医療情報連携ネットワークの Web サーバとのセッションの立上げ

を試みることが可能になります。セッションの立上げに成功すると、外観上は正規の権

限によるアクセスが発生することになり、IPsec や TLS1.2 以上により適切に暗号化し

ていても、攻撃者は医療情報連携ネットワークの Web サーバにアクセスできるように

なります。

ガイドラインでは、この一連の攻撃を「セッション間の回り込み」と称しています。対

策として、適切な経路設定を実施することに加え、医療情報連携ネットワークへのアク

セスに当たって、二要素認証により利用者の識別・認証を行うことで、遠隔操作を防ぐこ

と等が考えられます。

83

シQ-38 「ルータ等のネットワーク機器について、安全性が確認できる機器を利用

すること。」とあるが、どのようなものが安全性が確認できる機器として考

えられるのか。

A

安全性が確認できる機器としては、ISO/IEC 15408 で規定されるセキュリティター

ゲット又はそれに類するセキュリティ対策が規定された文書が本ガイドラインに適合し

ていることを確認できるものなどが挙げられますが、この規格で認証された機器を導入

することは必須ではありません。このガイドラインが求める安全対策のための要求事項

を、導入を検討している機器ベンダに示して、回答を求めてください。満足する回答が

得られれば、安全性が確認された機器と判断していただいて結構です。

また、

「ルータ等のネットワーク機器の機能をソフトウェアで実現しているもの」につ

いては、その当該ソフトウェアに対して安全性が確認できる必要があります。

「ルータ等

のネットワーク機器」を「当該ソフトウェア」に読み替えてご対応ください。

シス13章第⑥条

シQ-39 セッション間の回り込み(正規のルートではないクローズドセッションへ

のアクセス)とは、具体的にどのような事象を指すものか。

A

例えば、下図のように、医療情報連携ネットワークの Web サーバへのアクセス等の

ために、医療機関等の専用端末がソフトウェア型の IPsec や TLS1.2 以上によりオープ

ンネットワークに接続している場合、攻撃者は開放された当該端末のポートを標的とし

て、何らかの攻撃(典型的には標的型メール攻撃等)を試みることが想定されます。

この攻撃により、当該専用端末が遠隔操作型のマルウェア等に感染すると、攻撃者は

本人になりすまして医療情報連携ネットワークの Web サーバとのセッションの立上げ

を試みることが可能になります。セッションの立上げに成功すると、外観上は正規の権

限によるアクセスが発生することになり、IPsec や TLS1.2 以上により適切に暗号化し

ていても、攻撃者は医療情報連携ネットワークの Web サーバにアクセスできるように

なります。

ガイドラインでは、この一連の攻撃を「セッション間の回り込み」と称しています。対

策として、適切な経路設定を実施することに加え、医療情報連携ネットワークへのアク

セスに当たって、二要素認証により利用者の識別・認証を行うことで、遠隔操作を防ぐこ

と等が考えられます。

83