よむ、つかう、まなぶ。

【参考資料1-1】医療情報システムの安全管理に関するガイドライン第6.0版Q&A(案) (82 ページ)

出典

| 公開元URL | https://www.mhlw.go.jp/stf/newpage_33201.html |

| 出典情報 | 健康・医療・介護情報利活用検討会医療等情報利活用ワーキンググループ(第17回 5/24)《厚生労働省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

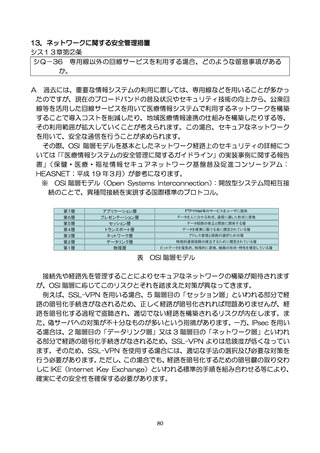

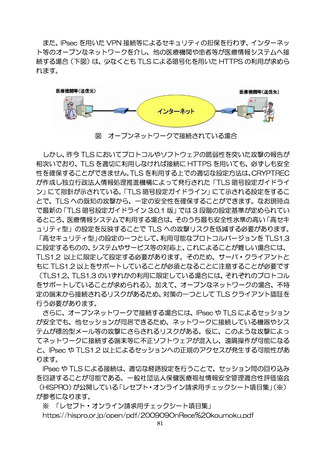

また、IPsec を用いた VPN 接続等によるセキュリティの担保を行わず、インターネッ

ト等のオープンなネットワークを介し、他の医療機関や患者等が医療情報システムへ接

続する場合(下図)は、少なくとも TLS による暗号化を用いた HTTPS の利用が求めら

れます。

図

オープンネットワークで接続されている場合

しかし、昨今 TLS においてプロトコルやソフトウェアの脆弱性を突いた攻撃の報告が

相次いでおり、TLS を適切に利用しなければ接続に HTTPS を用いても、必ずしも安全

性を確保することができません。TLS を利用する上での適切な設定方法は、CRYPTREC

が作成し独立行政法人情報処理推進機構によって発行された「TLS 暗号設定ガイドライ

ン」にて指針が示されている。

「TLS 暗号設定ガイドライン」にて示される設定をするこ

とで、TLS への既知の攻撃から、一定の安全性を確保することができます。なお現時点

で最新の「TLS 暗号設定ガイドライン 3.0.1 版」では 3 段階の設定基準が定められてい

るところ、医療情報システムで利用する場合は、そのうち最も安全性水準の高い「高セキ

ュリティ型」の設定を反映することで TLS への攻撃リスクを低減する必要があります。

「高セキュリティ型」の設定の一つとして、利用可能なプロトコルバージョンを TLS1.3

に設定するものの、システムやサービス等の対応上、これによることが難しい場合には、

TLS1.2 以上に限定して設定する必要があります。そのため、サーバ・クライアントと

もに TLS1.2 以上をサポートしていることが必須となることに注意することが必要です

(TLS1.2、TLS1.3 のいずれかの利用に限定している場合には、それぞれのプロトコル

をサポートしていることが求められる)。加えて、オープンなネットワークの場合、不特

定の端末から接続されるリスクがあるため、対策の一つとして TLS クライアント認証を

行う必要があります。

さらに、オープンネットワークで接続する場合には、IPsec や TLS によるセッション

が安全でも、他セッションが同居できるため、ネットワークに接続している機器やシス

テムが標的型メール等の攻撃にさらされるリスクがある。仮に、このような攻撃によっ

てネットワークに接続する端末等に不正ソフトウェアが混入し、遠隔操作が可能になる

と、IPsec や TLS1.2 以上によるセッションへの正規のアクセスが発生する可能性があ

ります。

IPsec や TLS による接続は、適切な経路設定を行うことで、セッション間の回り込み

を回避することが可能である。一般社団法人保健医療福祉情報安全管理適合性評価協会

(HISPRO)が公開している「レセプト・オンライン請求用チェックシート項目集」

(※)

が参考になります。

※ 「レセプト・オンライン請求用チェックシート項目集」

https://hispro.or.jp/open/pdf/200909OnRece%20koumoku.pdf

81

ト等のオープンなネットワークを介し、他の医療機関や患者等が医療情報システムへ接

続する場合(下図)は、少なくとも TLS による暗号化を用いた HTTPS の利用が求めら

れます。

図

オープンネットワークで接続されている場合

しかし、昨今 TLS においてプロトコルやソフトウェアの脆弱性を突いた攻撃の報告が

相次いでおり、TLS を適切に利用しなければ接続に HTTPS を用いても、必ずしも安全

性を確保することができません。TLS を利用する上での適切な設定方法は、CRYPTREC

が作成し独立行政法人情報処理推進機構によって発行された「TLS 暗号設定ガイドライ

ン」にて指針が示されている。

「TLS 暗号設定ガイドライン」にて示される設定をするこ

とで、TLS への既知の攻撃から、一定の安全性を確保することができます。なお現時点

で最新の「TLS 暗号設定ガイドライン 3.0.1 版」では 3 段階の設定基準が定められてい

るところ、医療情報システムで利用する場合は、そのうち最も安全性水準の高い「高セキ

ュリティ型」の設定を反映することで TLS への攻撃リスクを低減する必要があります。

「高セキュリティ型」の設定の一つとして、利用可能なプロトコルバージョンを TLS1.3

に設定するものの、システムやサービス等の対応上、これによることが難しい場合には、

TLS1.2 以上に限定して設定する必要があります。そのため、サーバ・クライアントと

もに TLS1.2 以上をサポートしていることが必須となることに注意することが必要です

(TLS1.2、TLS1.3 のいずれかの利用に限定している場合には、それぞれのプロトコル

をサポートしていることが求められる)。加えて、オープンなネットワークの場合、不特

定の端末から接続されるリスクがあるため、対策の一つとして TLS クライアント認証を

行う必要があります。

さらに、オープンネットワークで接続する場合には、IPsec や TLS によるセッション

が安全でも、他セッションが同居できるため、ネットワークに接続している機器やシス

テムが標的型メール等の攻撃にさらされるリスクがある。仮に、このような攻撃によっ

てネットワークに接続する端末等に不正ソフトウェアが混入し、遠隔操作が可能になる

と、IPsec や TLS1.2 以上によるセッションへの正規のアクセスが発生する可能性があ

ります。

IPsec や TLS による接続は、適切な経路設定を行うことで、セッション間の回り込み

を回避することが可能である。一般社団法人保健医療福祉情報安全管理適合性評価協会

(HISPRO)が公開している「レセプト・オンライン請求用チェックシート項目集」

(※)

が参考になります。

※ 「レセプト・オンライン請求用チェックシート項目集」

https://hispro.or.jp/open/pdf/200909OnRece%20koumoku.pdf

81