よむ、つかう、まなぶ。

資料1 介護情報基盤について (39 ページ)

出典

| 公開元URL | https://www.mhlw.go.jp/stf/newpage_41883.html |

| 出典情報 | 社会保障審議会 介護保険部会(第114回 9/19)《厚生労働省》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

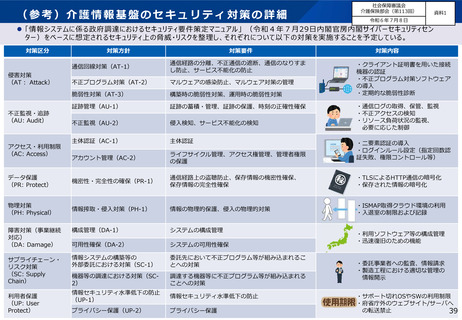

(参考)介護情報基盤のセキュリティ対策の詳細

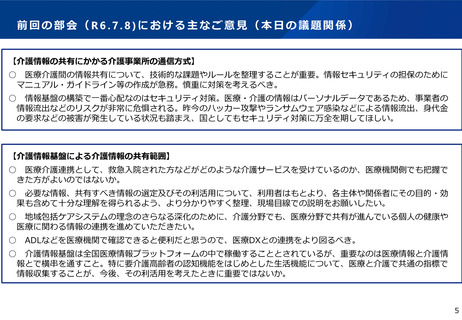

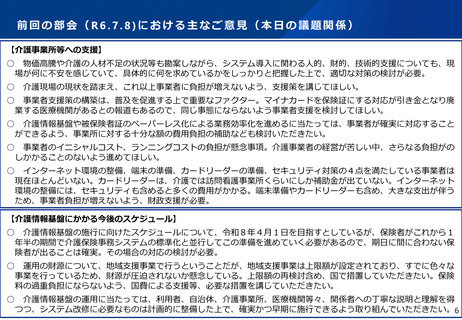

社会保障審議会

介護保険部会(第113回)

資料1

令和6年7月8日

「情報システムに係る政府調達におけるセキュリティ要件策定マニュアル」 (令和4年7月29日内閣官房内閣サイバーセキュリティセン

ター)をベースに想定されるセキュリティ上の脅威・リスクを整理し、それぞれについて以下の対策を実施することを予定している。

対策区分

対策方針

対策要件

対策内容

通信回線対策(AT-1)

通信経路の分離、不正通信の遮断、通信のなりすま

し防止、サービス不能化の防止

不正プログラム対策(AT-2)

マルウェアの感染防止、マルウェア対策の管理

脆弱性対策(AT-3)

構築時の脆弱性対策、運用時の脆弱性対策

証跡管理(AU-1)

証跡の蓄積・管理、証跡の保護、時刻の正確性確保

不正監視(AU-2)

侵入検知、サービス不能化の検知

主体認証(AC-1)

主体認証

アカウント管理(AC-2)

ライフサイクル管理、アクセス権管理、管理者権限

の保護

データ保護

(PR: Protect)

機密性・完全性の確保(PR-1)

通信経路上の盗聴防止、保存情報の機密性確保、

保存情報の完全性確保

・TLSによるHTTP通信の暗号化

・保存された情報の暗号化

物理対策

(PH: Physical)

情報搾取・侵入対策(PH-1)

情報の物理的保護、侵入の物理的対策

・ISMAP取得クラウド環境の利用

・入退室の制限および記録

障害対策(事業継続

対応)

(DA: Damage)

構成管理(DA-1)

システムの構成管理

可用性確保(DA-2)

システムの可用性確保

サプライチェーン・

リスク対策

(SC: Supply

Chain)

情報システムの構築等の

外部委託における対策(SC-1)

委託先において不正プログラム等が組み込まれるこ

とへの対策

機器等の調達における対策(SC2)

調達する機器等に不正プログラム等が組み込まれる

ことへの対策

情報セキュリティ水準低下の防止

(UP-1)

情報セキュリティ水準低下の防止

プライバシー保護(UP-2)

プライバシー保護

侵害対策

(AT: Attack)

不正監視・追跡

(AU: Audit)

アクセス・利用制限

(AC: Access)

利用者保護

(UP: User

Protect)

・クライアント証明書を用いた接続

機器の認証

・不正プログラム対策ソフトウェア

の導入

・定期的な脆弱性診断

・通信ログの取得、保管、監視

・不正アクセスの検知

・リソース負荷状況の監視、

必要に応じた制御

・二要素認証の導入

・ログインルール設定(指定回数認

証失敗、権限コントロール等)

・利用ソフトウェア等の構成管理

・迅速復旧のための機能

・委託事業者への監査、情報請求

・製造工程における適切な管理の

情報開示

・サポート切れOSやSWの利用制限

・府省庁外のウェブサイト/サーバへ

の転送禁止

39

社会保障審議会

介護保険部会(第113回)

資料1

令和6年7月8日

「情報システムに係る政府調達におけるセキュリティ要件策定マニュアル」 (令和4年7月29日内閣官房内閣サイバーセキュリティセン

ター)をベースに想定されるセキュリティ上の脅威・リスクを整理し、それぞれについて以下の対策を実施することを予定している。

対策区分

対策方針

対策要件

対策内容

通信回線対策(AT-1)

通信経路の分離、不正通信の遮断、通信のなりすま

し防止、サービス不能化の防止

不正プログラム対策(AT-2)

マルウェアの感染防止、マルウェア対策の管理

脆弱性対策(AT-3)

構築時の脆弱性対策、運用時の脆弱性対策

証跡管理(AU-1)

証跡の蓄積・管理、証跡の保護、時刻の正確性確保

不正監視(AU-2)

侵入検知、サービス不能化の検知

主体認証(AC-1)

主体認証

アカウント管理(AC-2)

ライフサイクル管理、アクセス権管理、管理者権限

の保護

データ保護

(PR: Protect)

機密性・完全性の確保(PR-1)

通信経路上の盗聴防止、保存情報の機密性確保、

保存情報の完全性確保

・TLSによるHTTP通信の暗号化

・保存された情報の暗号化

物理対策

(PH: Physical)

情報搾取・侵入対策(PH-1)

情報の物理的保護、侵入の物理的対策

・ISMAP取得クラウド環境の利用

・入退室の制限および記録

障害対策(事業継続

対応)

(DA: Damage)

構成管理(DA-1)

システムの構成管理

可用性確保(DA-2)

システムの可用性確保

サプライチェーン・

リスク対策

(SC: Supply

Chain)

情報システムの構築等の

外部委託における対策(SC-1)

委託先において不正プログラム等が組み込まれるこ

とへの対策

機器等の調達における対策(SC2)

調達する機器等に不正プログラム等が組み込まれる

ことへの対策

情報セキュリティ水準低下の防止

(UP-1)

情報セキュリティ水準低下の防止

プライバシー保護(UP-2)

プライバシー保護

侵害対策

(AT: Attack)

不正監視・追跡

(AU: Audit)

アクセス・利用制限

(AC: Access)

利用者保護

(UP: User

Protect)

・クライアント証明書を用いた接続

機器の認証

・不正プログラム対策ソフトウェア

の導入

・定期的な脆弱性診断

・通信ログの取得、保管、監視

・不正アクセスの検知

・リソース負荷状況の監視、

必要に応じた制御

・二要素認証の導入

・ログインルール設定(指定回数認

証失敗、権限コントロール等)

・利用ソフトウェア等の構成管理

・迅速復旧のための機能

・委託事業者への監査、情報請求

・製造工程における適切な管理の

情報開示

・サポート切れOSやSWの利用制限

・府省庁外のウェブサイト/サーバへ

の転送禁止

39