サイバーセキュリティ2024(2023年度年次報告・2023年度年次計画) (259 ページ)

出典

| 公開元URL | https://www.nisc.go.jp/council/cs/index.html#cs41 |

| 出典情報 | サイバーセキュリティ戦略本部(第41回 7/10)《内閣官房内閣サイバーセキュリティセンター》 |

ページ画像

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

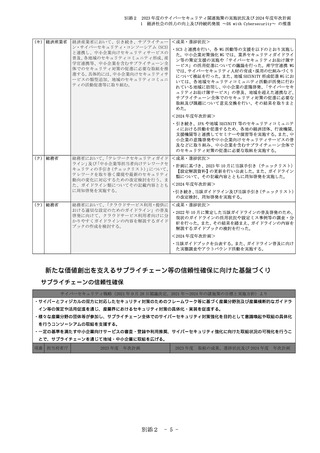

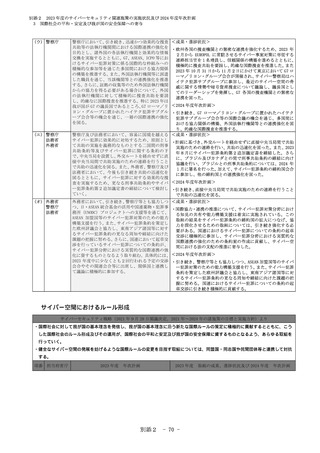

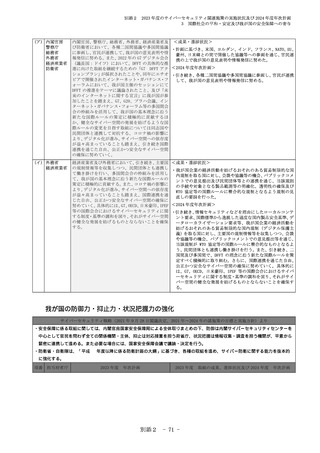

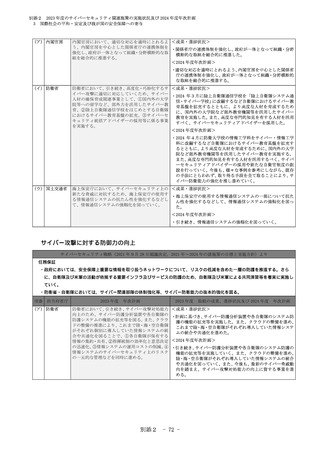

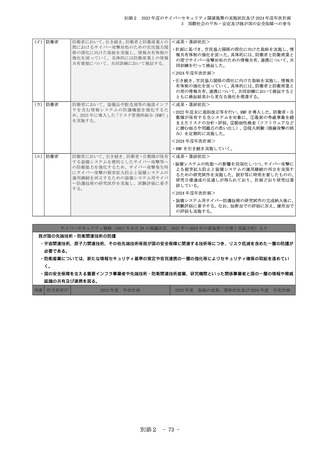

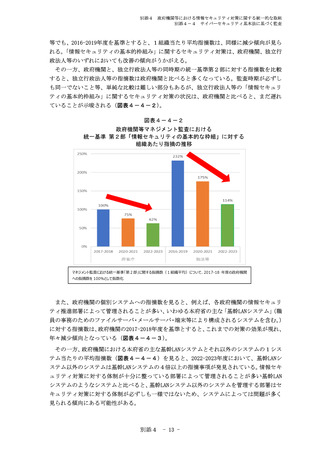

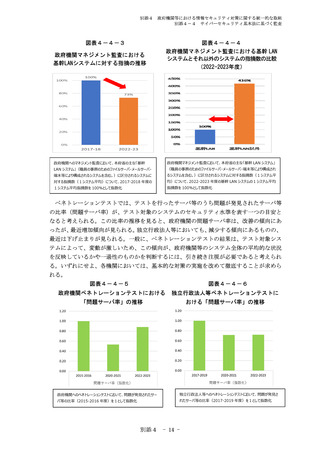

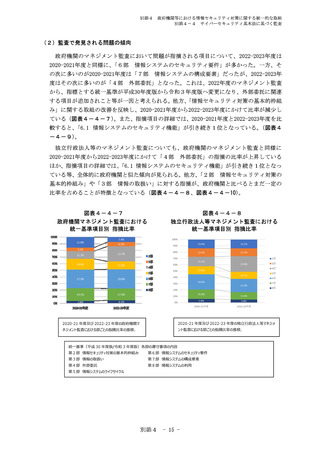

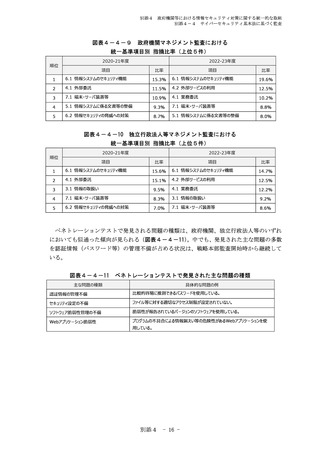

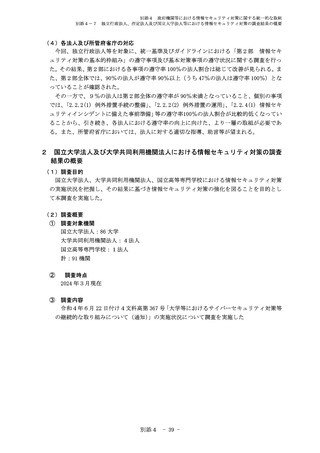

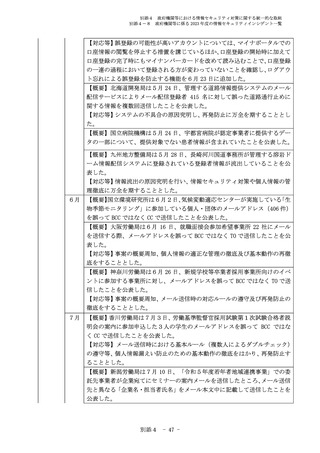

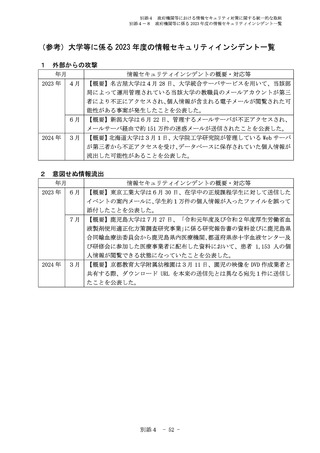

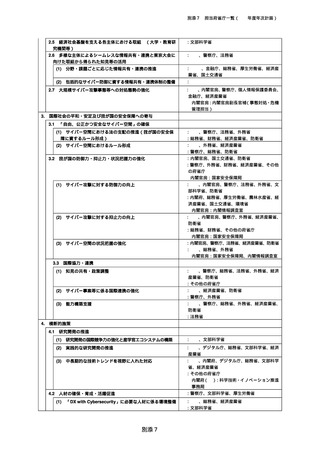

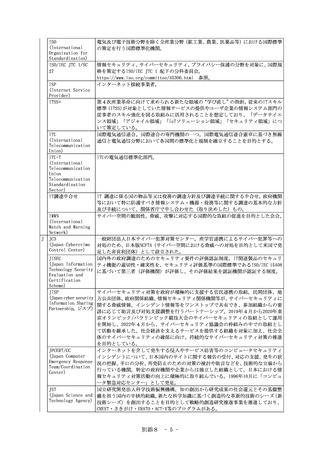

別添4 政府機関等における情報セキュリティ対策に関する統一的な取組

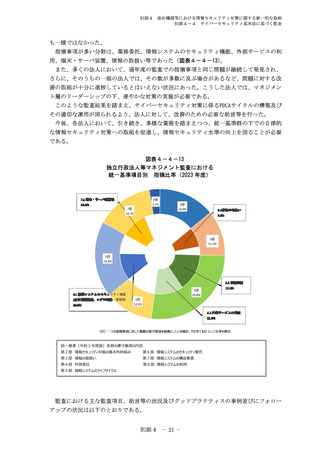

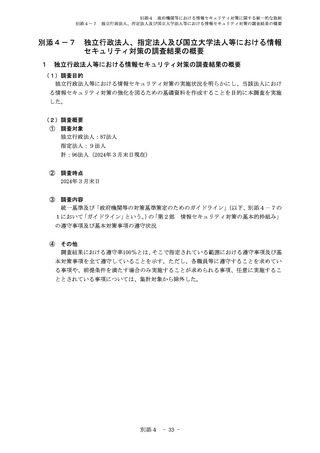

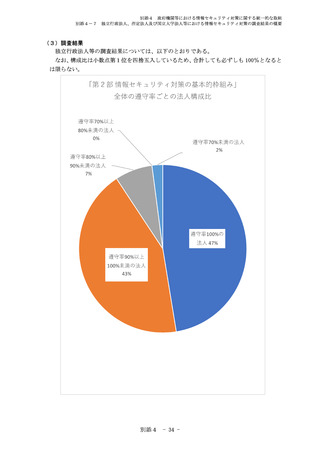

独立行政法人、指定法人及び国立大学法人等における情報セキュリティ対策の調査結果の概要

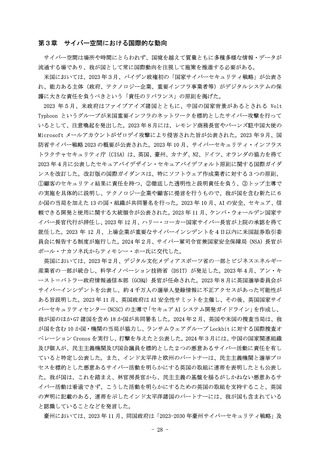

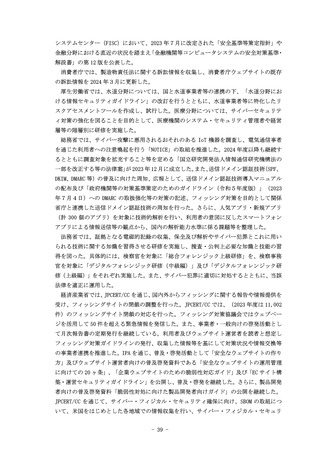

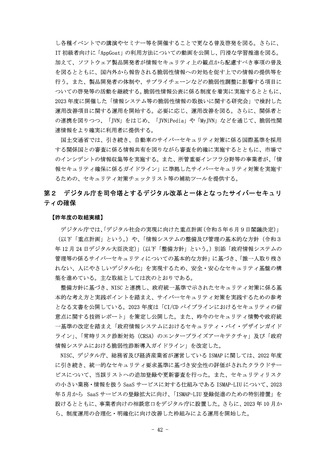

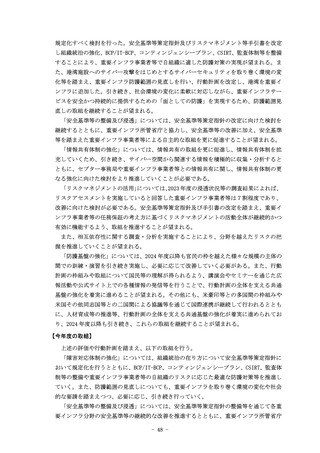

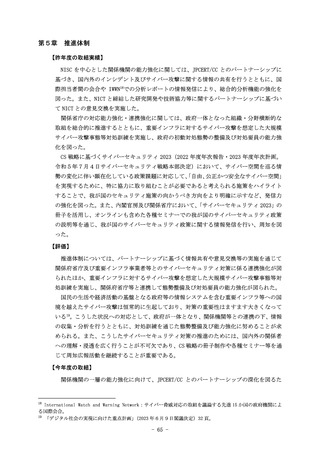

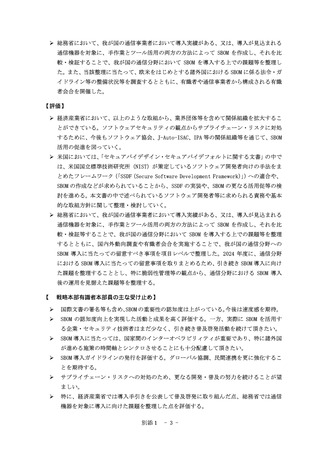

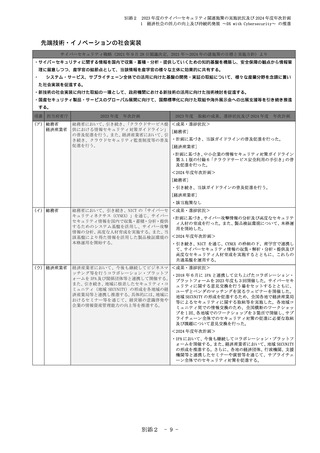

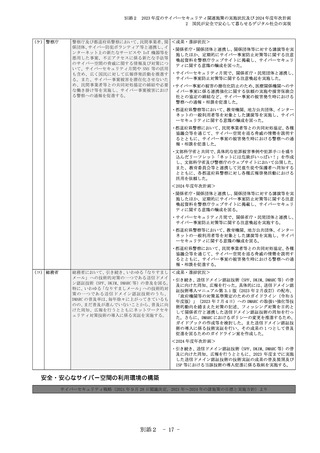

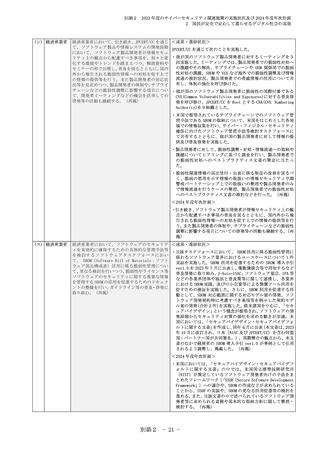

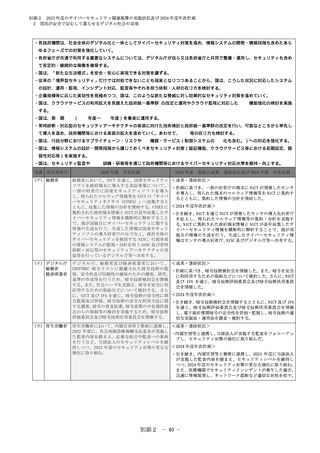

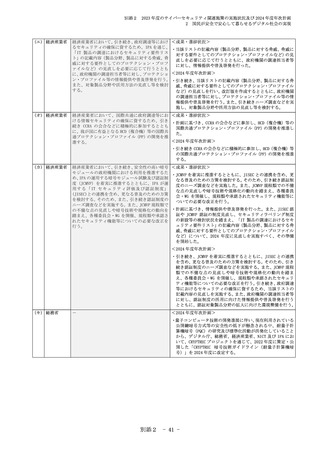

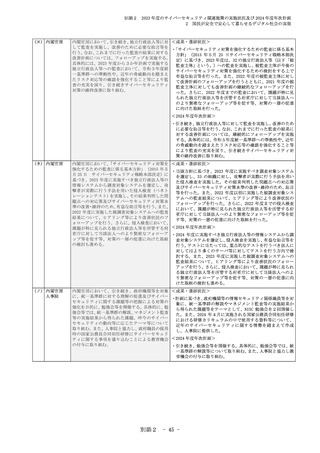

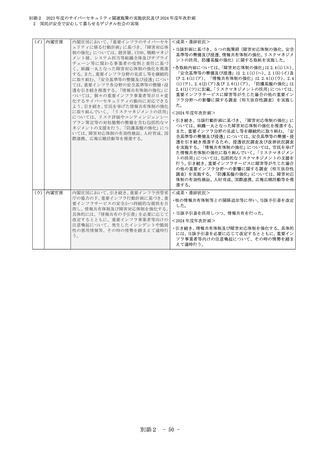

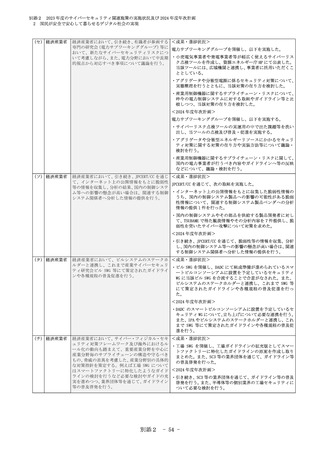

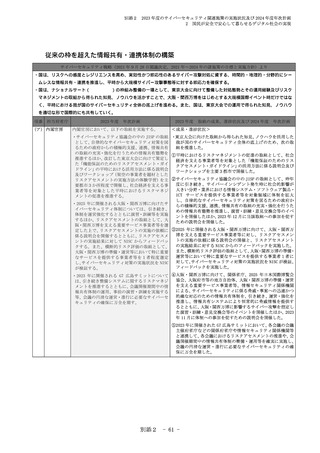

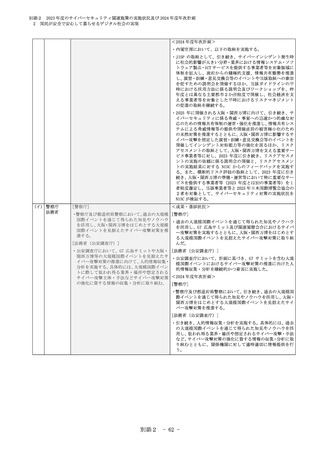

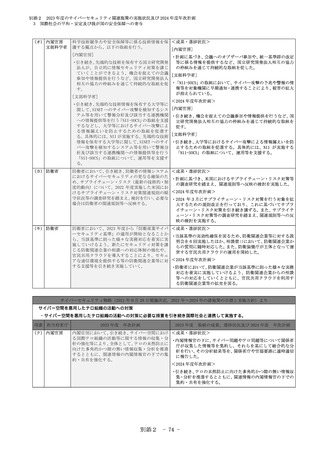

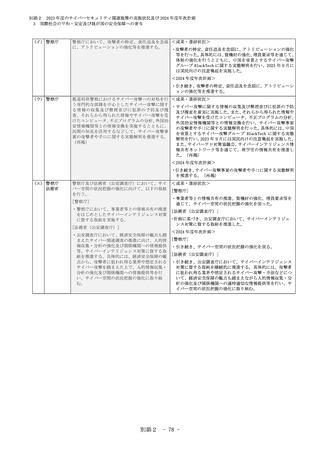

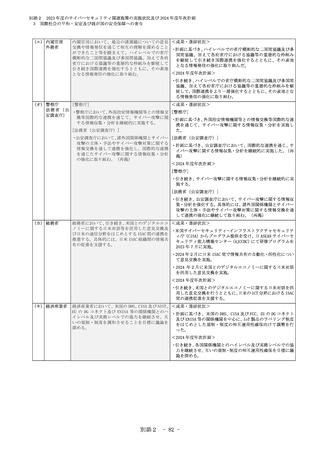

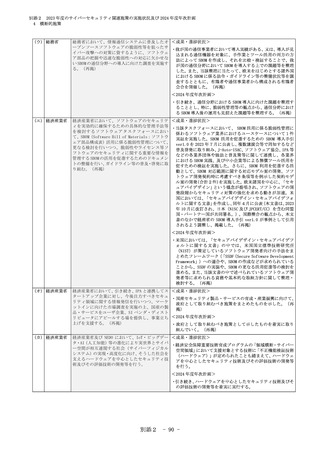

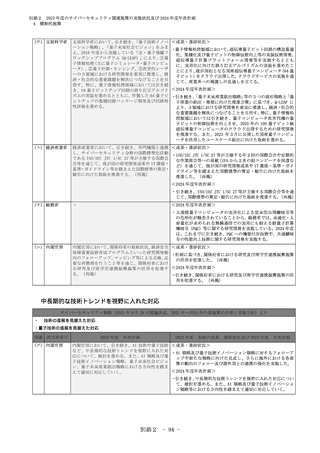

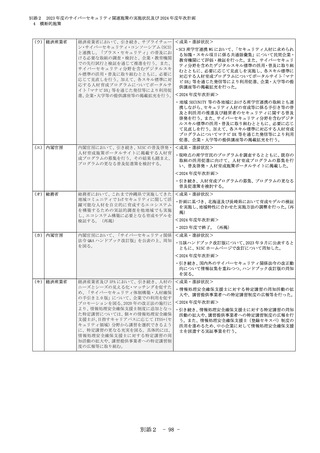

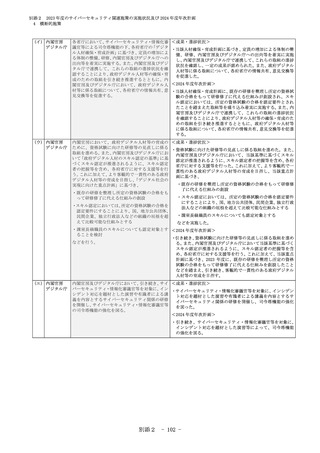

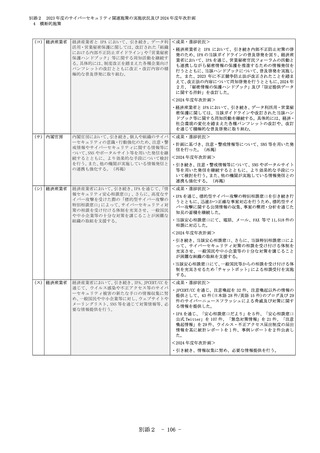

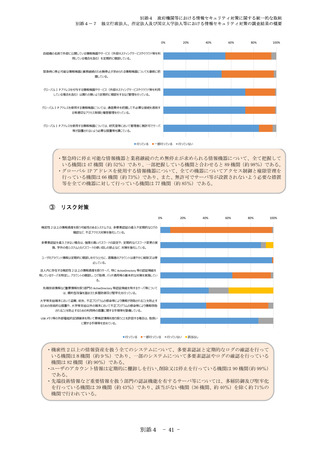

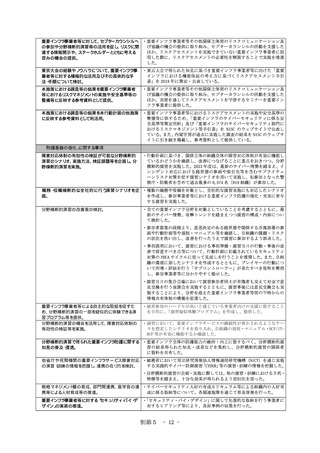

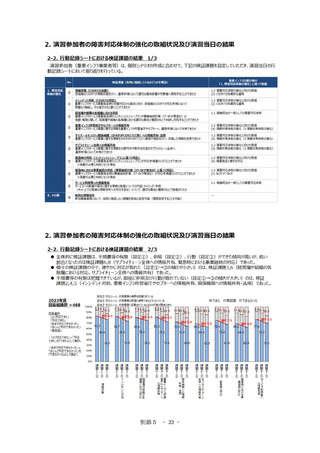

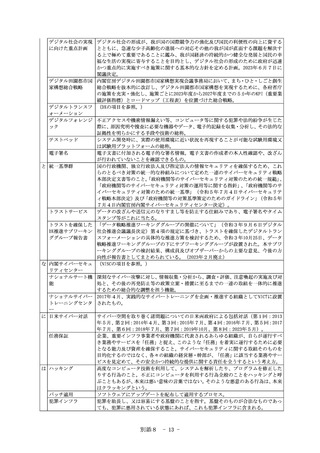

②リスクの特定-2

0%

20%

一部行っている

行っていない

40%

60%

80%

100%

自組織の名前で外部に公開している情報機器やサービス(外部ホスティングサービスやクラウド等を利

用している場合を含む)を定期的に棚卸している。

緊急時に停止可能な情報機器と業務継続のため無停止が求められる情報機器についても事前に把

握している。

グローバルIPアドレスを付与する情報機器やサービス(外部ホスティングサービスやクラウド等を利用

している場合を含む)は漏れの無いよう定期的に棚卸をするなど管理を行っている。

グローバルIPアドレスを使用する情報機器については、通信要件を把握して不必要な接続を遮断す

る等適切なアクセス制御と権限管理を行っている。

グローバルIPアドレスを使用する情報機器については、研究室等において管理者に無許可でサーバ

等が設置されないよう必要な措置等を講じている。

行っている

・緊急時に停止可能な情報機器と業務継続のため無停止が求められる情報機器について、全て把握して

いる機関は 47 機関(約 52%)であり、一部把握している機関と合わせると 89 機関(約 98%)である。

・グローバル IP アドレスを使用する情報機器について、全ての機器についてアクセス制御と権限管理を

行っている機関は 66 機関(約 73%)であり、また、無許可でサーバ等が設置されないよう必要な措置

等を全ての機器に対して行っている機関は 77 機関(約 85%)である。

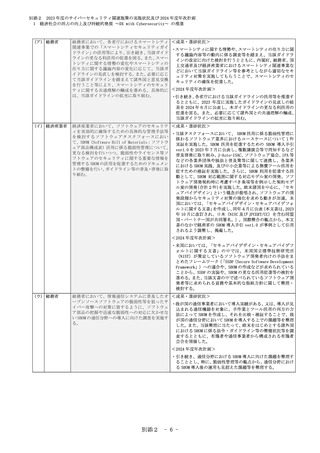

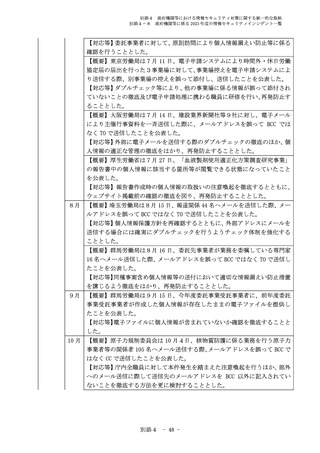

③

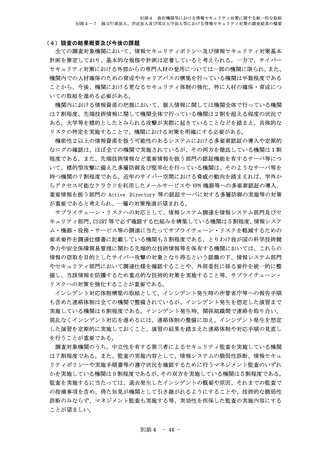

リスク対策

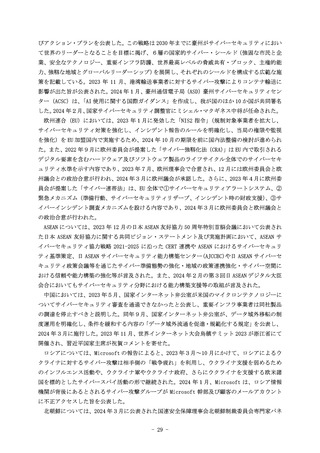

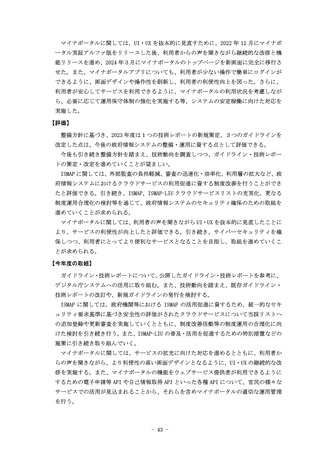

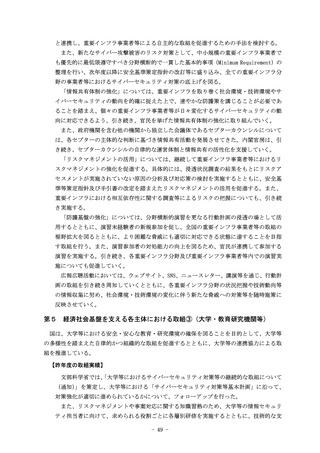

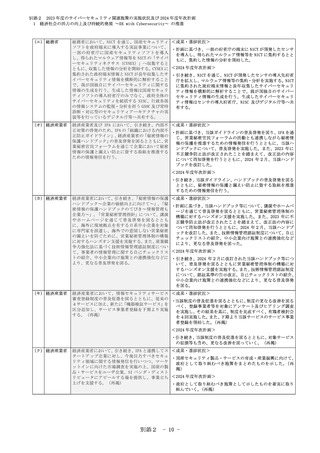

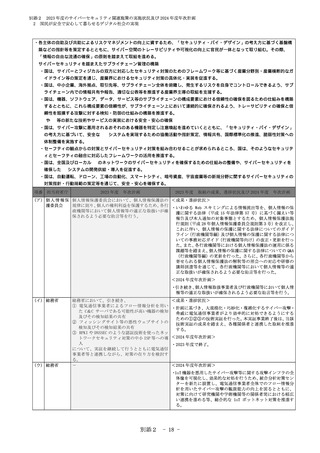

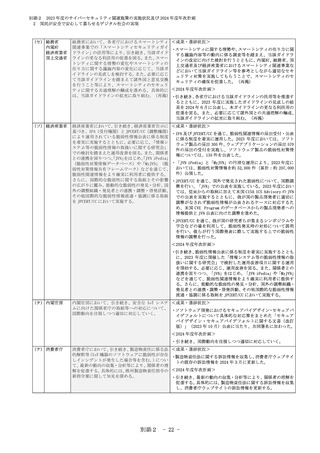

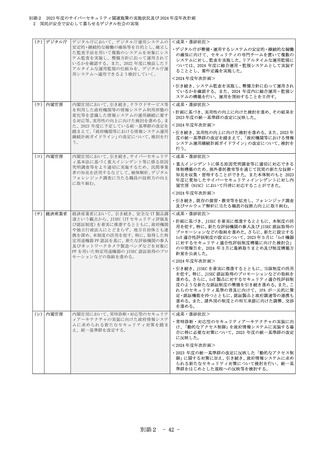

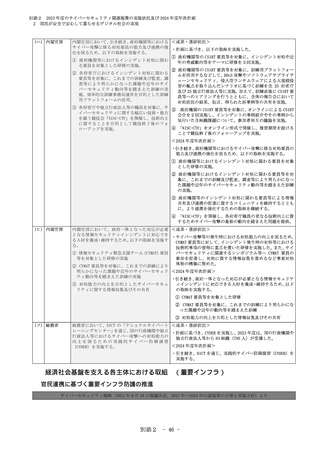

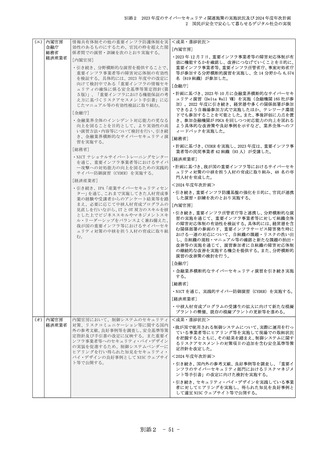

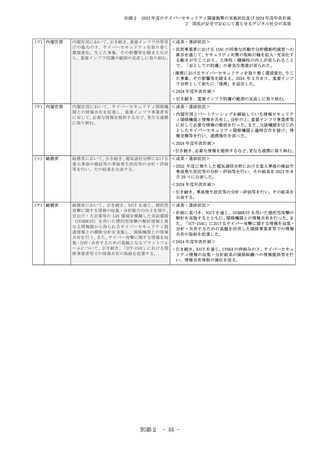

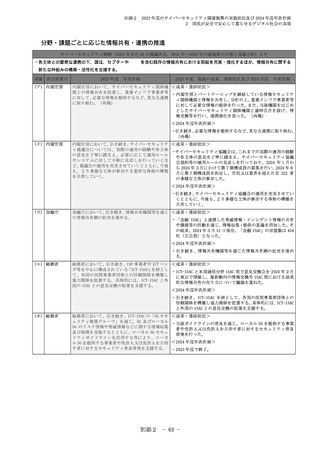

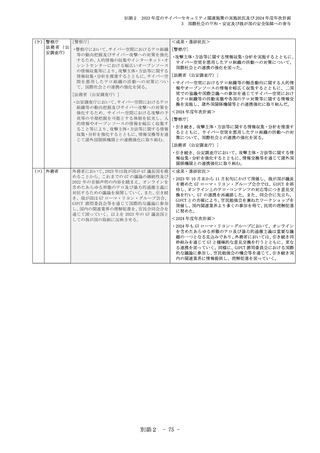

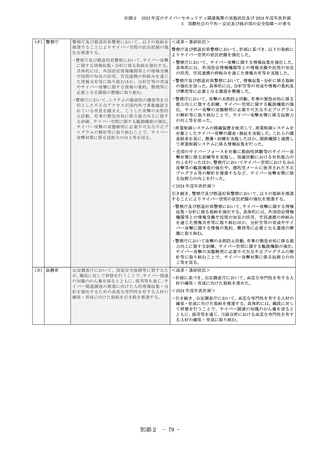

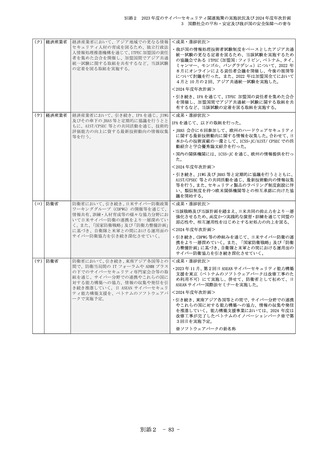

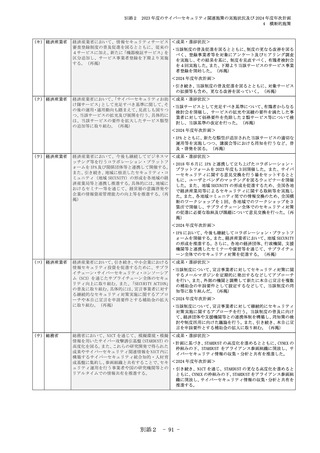

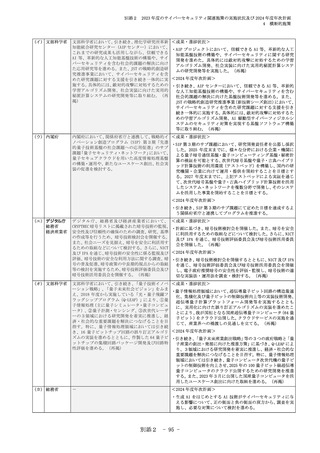

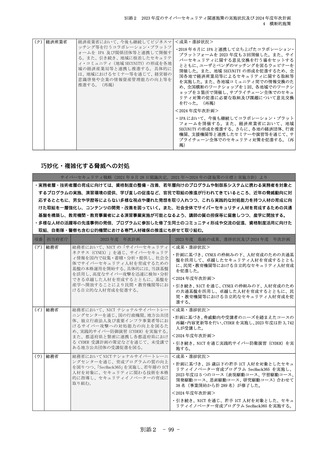

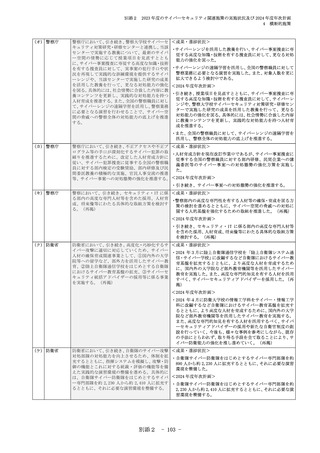

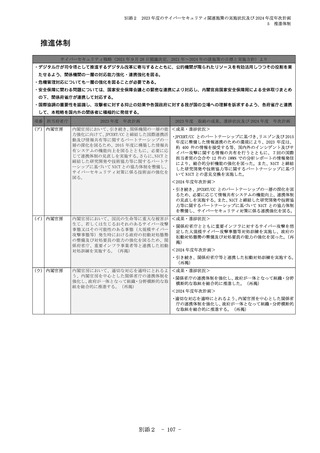

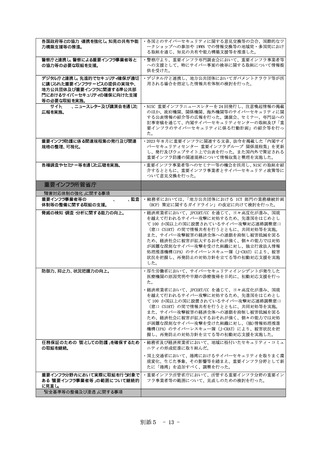

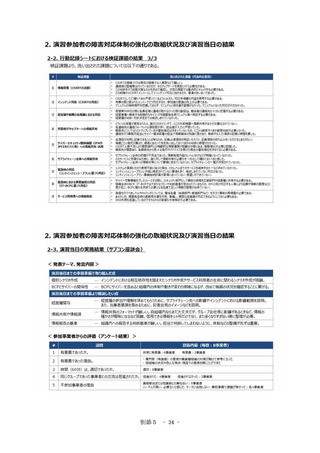

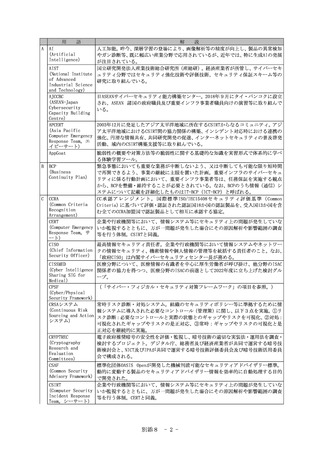

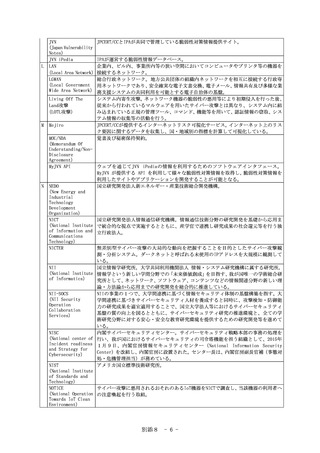

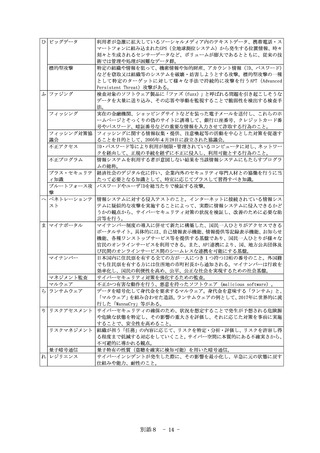

③リスク対策-1

0%

20%

40%

60%

80%

100%

機密性2以上の情報資産を扱う可能性のあるシステムでは、多要素認証の導入や定期的なログの

確認など、不正アクセス対策を強化している。

多要素認証を導入できない場合は、強度の高いパスワードの設定や、定期的なパスワード変更の実

施、学外の他システムとのパスワードの使い回しの禁止など、対策を強化している。

ユーザのアカウント情報は定期的に棚卸しを行うとともに、退職者のアカウントは速やかに削除又は停

止している。

法人内に存在する機密性2以上の情報資産を扱うサーバ、特に ActiveDirectory 等の認証機能を

有しているサーバを特定し、アカウントの棚卸し、ログ取得、パッチ適用等の基本的な対策を実施してい

る。

先端技術情報など重要情報を扱う部門の ActiveDirectory 等認証機能を有するサーバ等について

は、標的型攻撃を踏まえた多層防御及び堅牢化を行っている。

大学等支給端末において盗難、紛失、不正プログラムの感染等により情報が窃取されることを防止す

るための技術的な措置や、大学等支給以外の端末において不正プログラムの感染等により情報窃取

されることを防止するための利用時の措置に関する手順等を整備している。

USB メモリ等の外部電磁的記録媒体を用いて要機密情報を取り扱うことを許容する場合は、取扱い

に関する手順等を定めている。

行っている

一部行っている

行っていない

該当なし

・機密性2以上の情報資産を扱う全てのシステムについて、多要素認証と定期的なログの確認を行って

いる機関は8機関(約9%)であり、一部のシステムについて多要素認証やログの確認を行っている

機関は 82 機関(約 90%)である。

・ユーザのアカウント情報は定期的に棚卸しを行い、削除又は停止を行っている機関は 90 機関(約 99%)

である。

・先端技術情報など重要情報を扱う部門の認証機能を有するサーバ等については、多層防御及び堅牢化

を行っている機関は 39 機関(約 43%)であり、該当がない機関(36 機関、約 40%)を除く約 71%の

機関で行われている。

別添4

- 41 -