サイバーセキュリティ2024(2023年度年次報告・2023年度年次計画) (262 ページ)

出典

| 公開元URL | https://www.nisc.go.jp/council/cs/index.html#cs41 |

| 出典情報 | サイバーセキュリティ戦略本部(第41回 7/10)《内閣官房内閣サイバーセキュリティセンター》 |

ページ画像

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

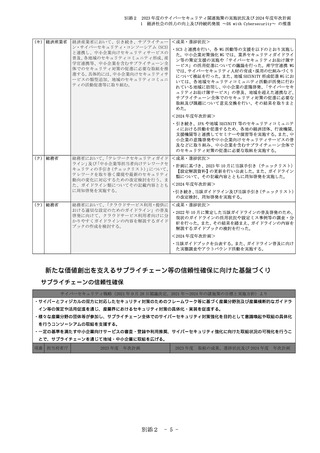

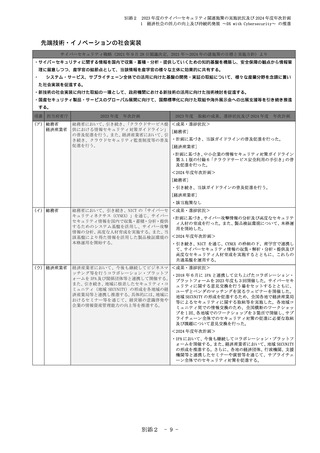

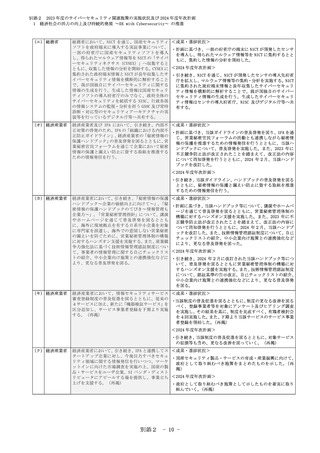

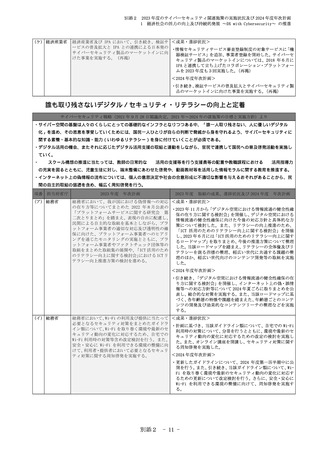

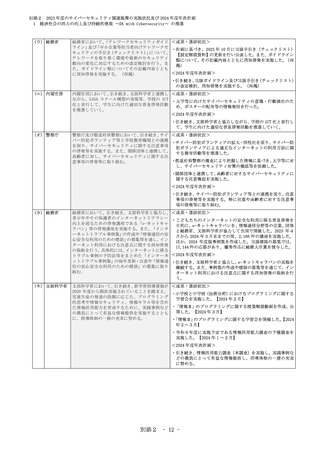

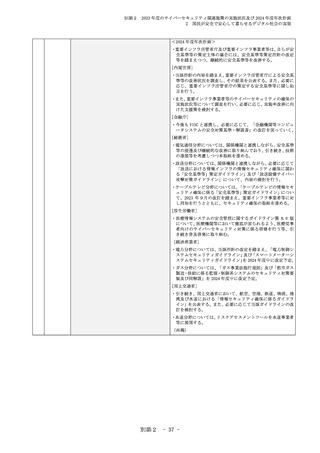

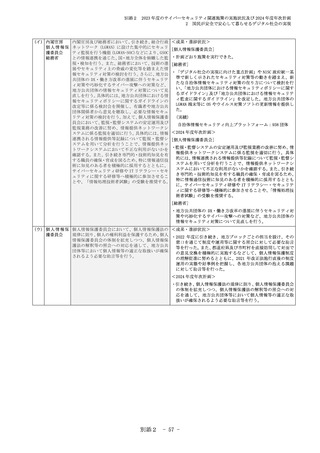

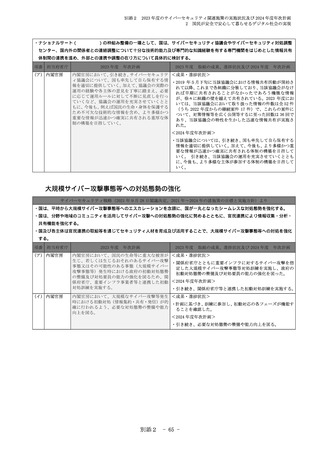

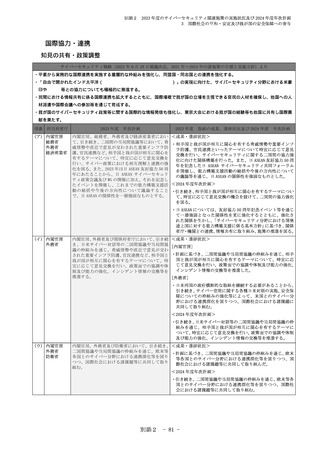

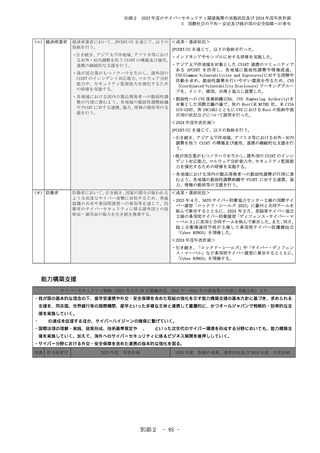

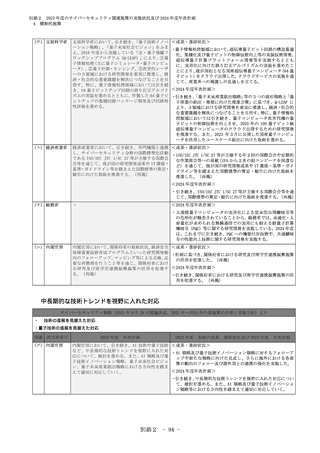

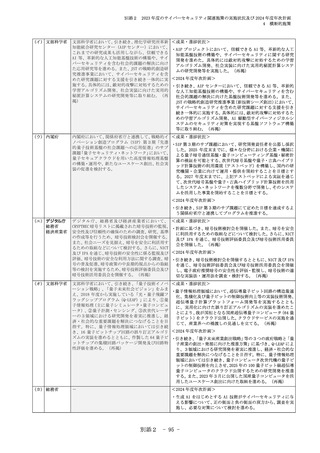

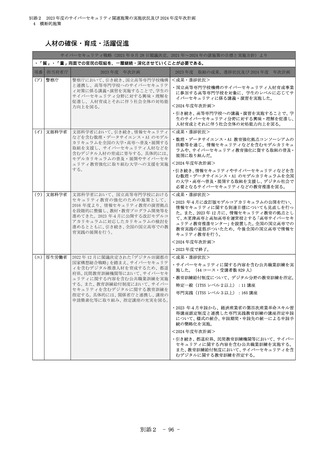

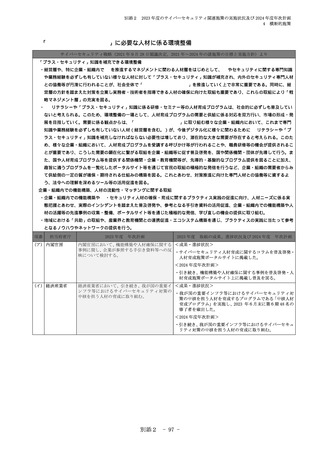

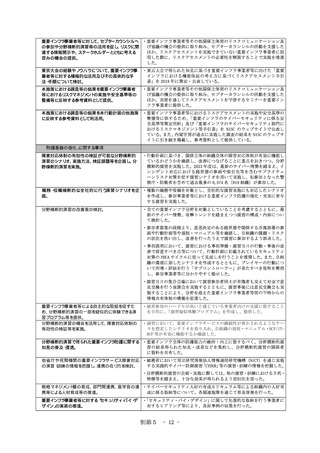

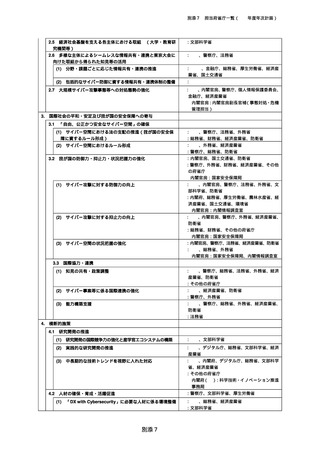

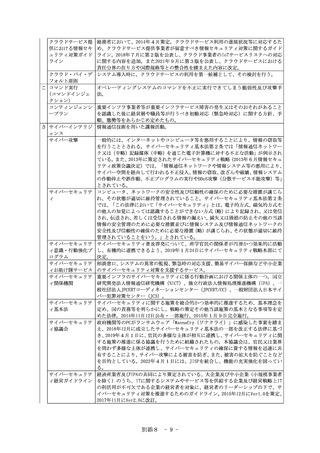

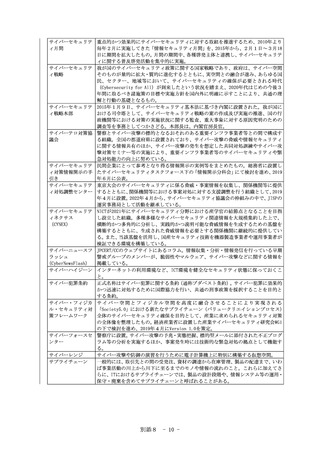

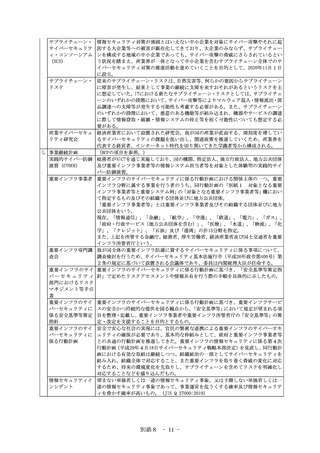

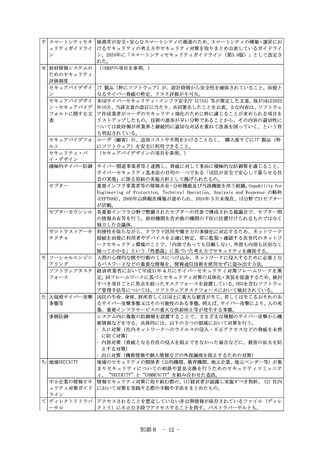

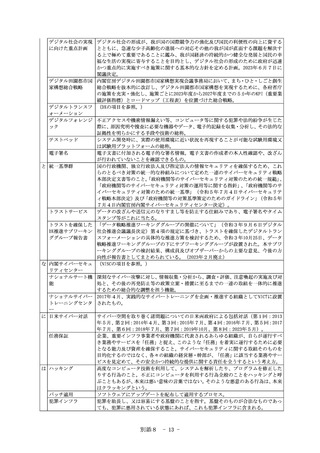

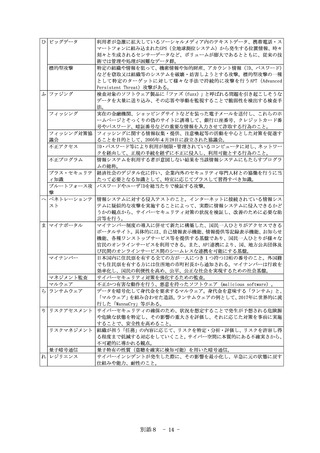

別添4 政府機関等における情報セキュリティ対策に関する統一的な取組

独立行政法人、指定法人及び国立大学法人等における情報セキュリティ対策の調査結果の概要

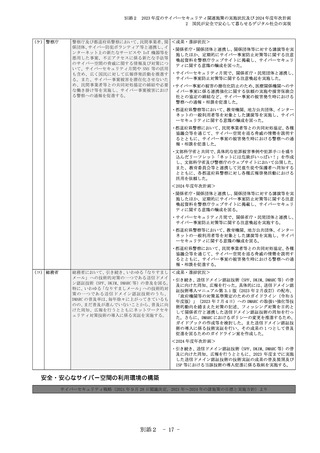

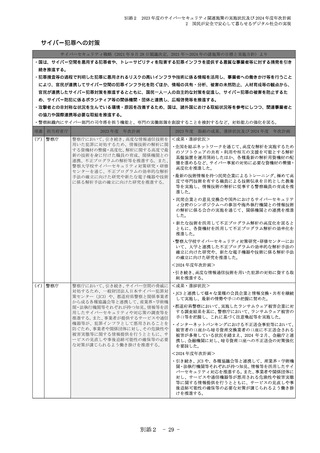

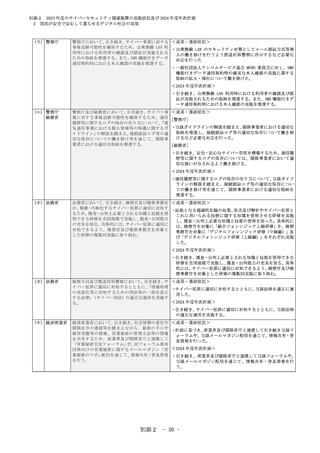

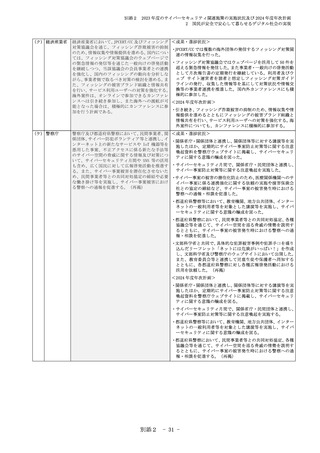

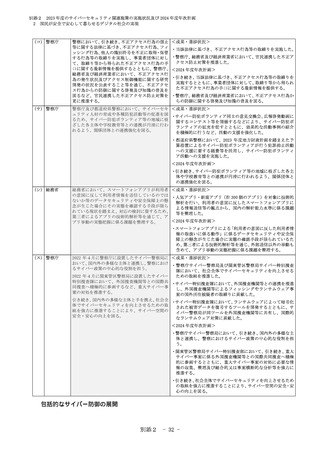

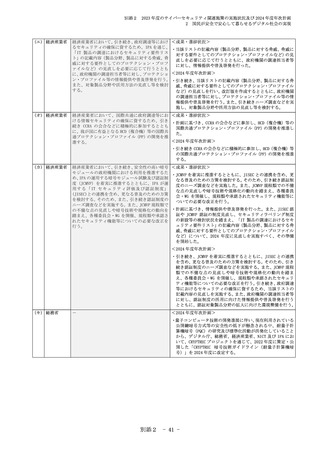

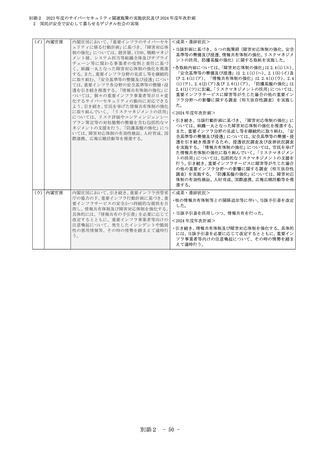

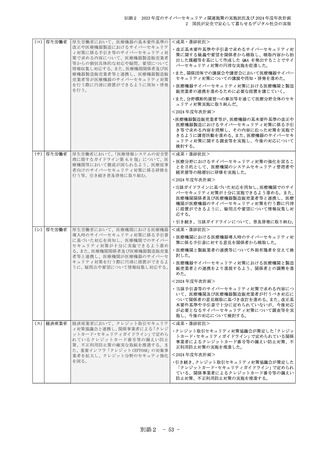

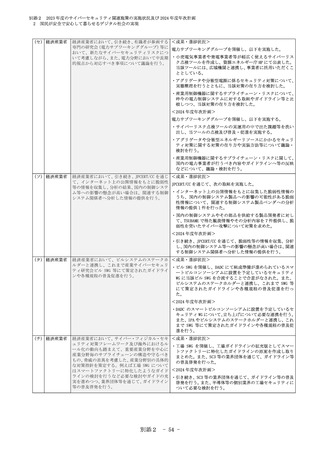

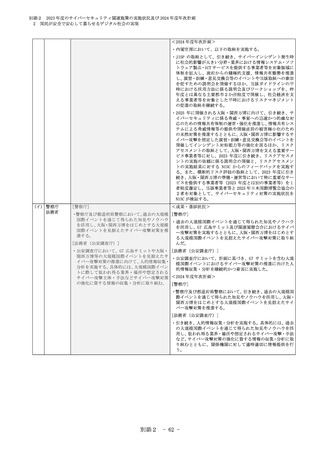

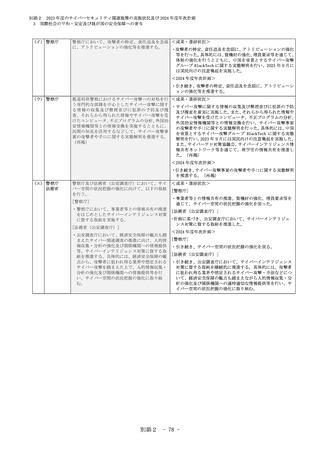

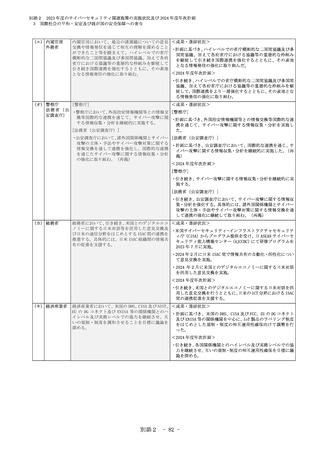

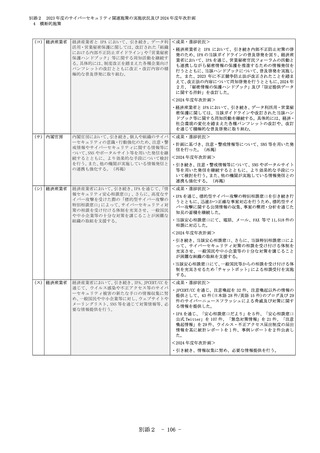

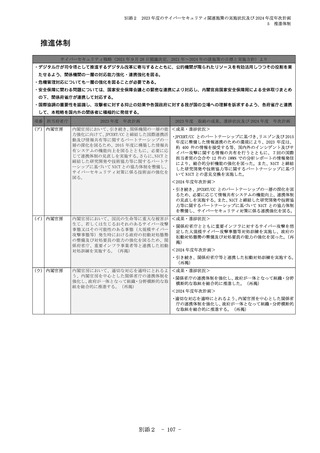

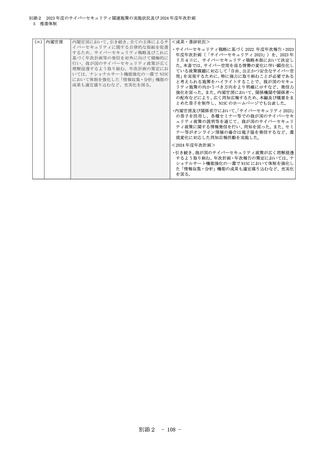

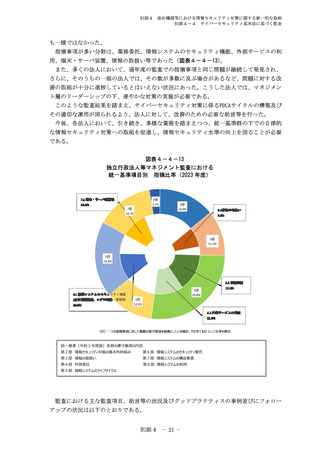

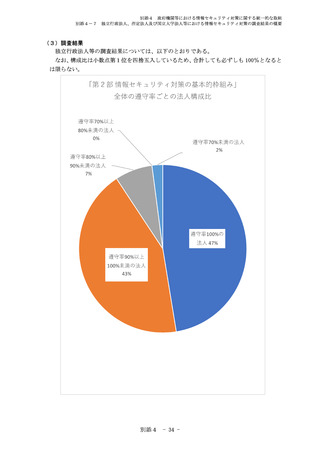

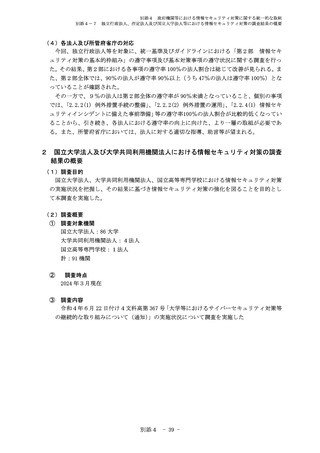

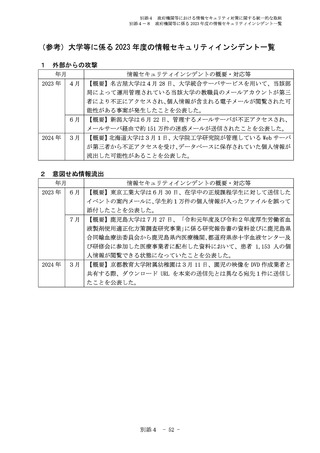

(4)調査の結果概要及び今後の課題

全ての調査対象機関において、情報セキュリティポリシー及び情報セキュリティ対策基本

計画を策定しており、基本的な規程や計画は定着していると考えられる。一方で、サイバー

セキュリティ対策における外部からの専門人材の登用については一部の機関に限られ、また、

機関内での人材確保のための育成やキャリアパスの構築を行っている機関は半数程度である

ことから、今後、機関における更なるセキュリティ体制の強化、特に人材の確保・育成につ

いての取組を進める必要がある。

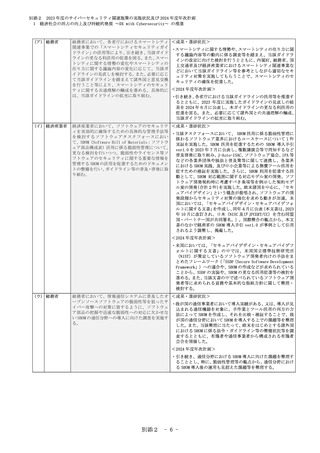

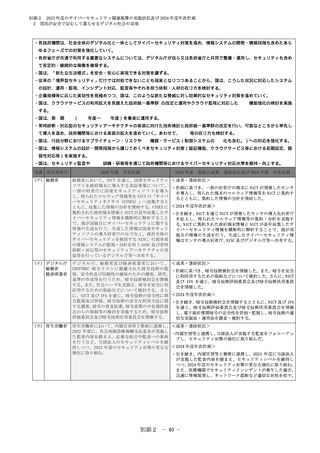

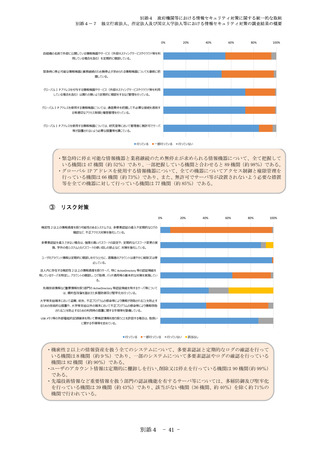

機関内における情報資産の把握において、個人情報に関しては機関全体で行っている機関

は7割程度、先端技術情報に関して機関全体で行っている機関は2割を超える程度の状況で

ある。大学等を標的としたとみられる攻撃が実際に起きていることなどを踏まえ、具体的な

リスクの特定を実施することで、機関における対策を明確にする必要がある。

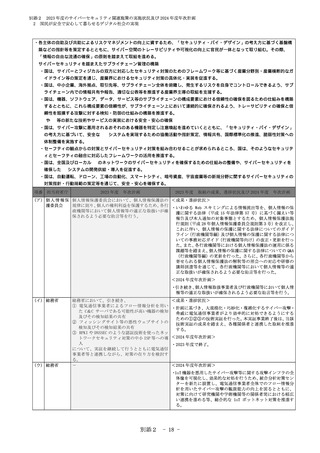

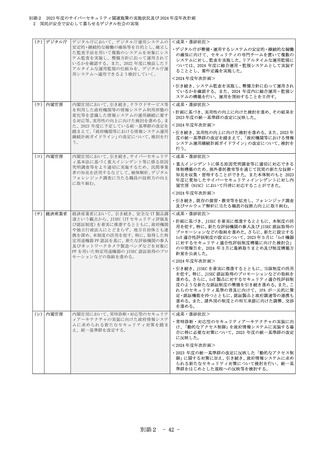

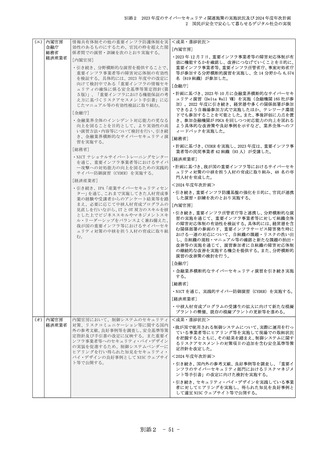

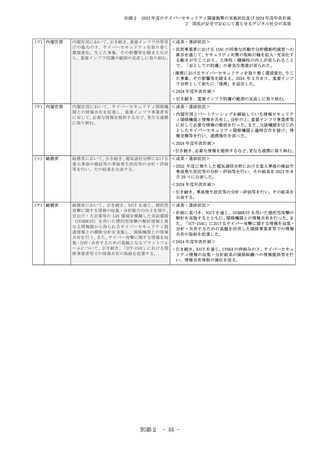

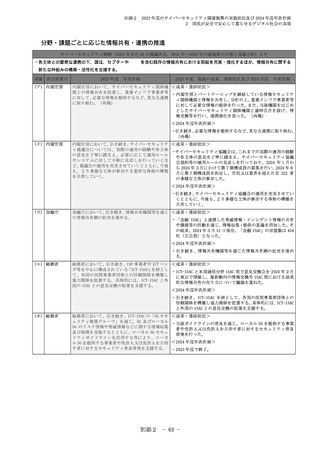

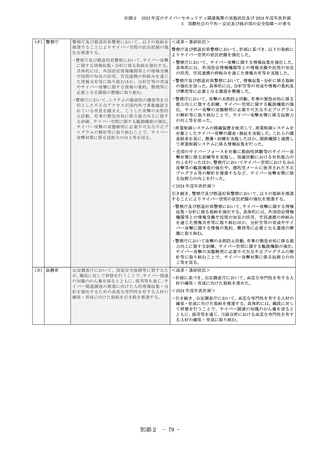

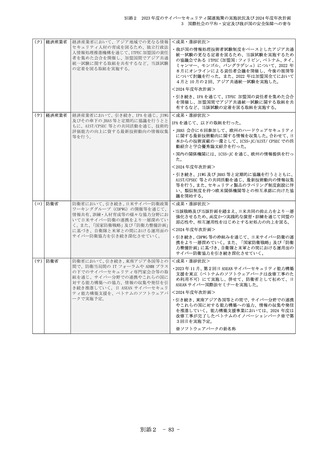

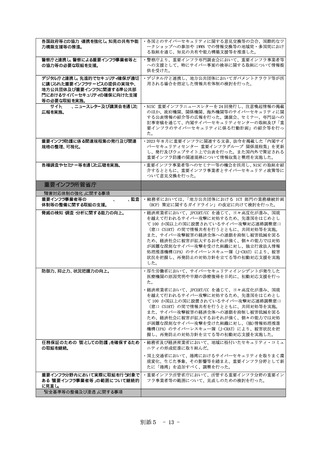

機密性2以上の情報資産を扱う可能性のあるシステムにおける多要素認証の導入や定期的

なログの確認は、ほぼ全ての機関で実施されているが、その両方を徹底している機関は1割

程度である。また、先端技術情報など重要情報を扱う部門の認証機能を有するサーバ等につ

いて、標的型攻撃に備えた多層防御及び堅牢化を行っている機関は、そのようなサーバ等を

持つ機関の7割程度である。近年のサイバー空間における脅威の動向を踏まえれば、学外か

らアクセス可能なクラウドを利用したメールサービスや VPN 機器等への多要素認証の導入、

重要情報を扱う部門の Active Directory 等の認証サーバに対する多層防御の実施等の対策

が重要であると考えられ、一層の対策推進が望まれる。

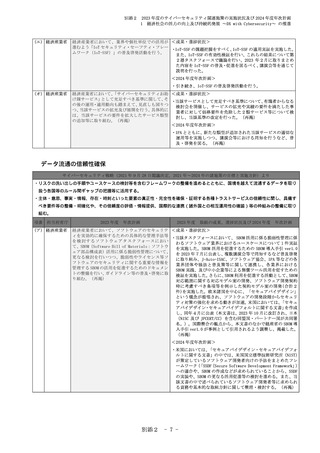

サプライチェーン・リスクへの対応として、情報システム調達を情報システム部門及びセ

キュリティ部門、CSIRT 等で必ず確認する仕組みを構築している機関は5割程度、情報システ

ム・機器・役務・サービス等の調達に当たってサプライチェーン・リスクを軽減するための

要求要件を調達仕様書に記載している機関も5割程度である。とりわけ我が国の科学技術競

争力や安全保障貿易管理に関わる先端的な技術情報等を保有する機関においては、これらの

情報の窃取を目的としたサイバー攻撃の対象となり得るという認識の下、情報システム部門

やセキュリティ部門において調達仕様を確認することや、外部委託に係る要件を統一的に整

備し、当該情報を防護するため重点的な技術的対策を実施すること等、サプライチェーン・

リスクへの対策を強化することが重要である。

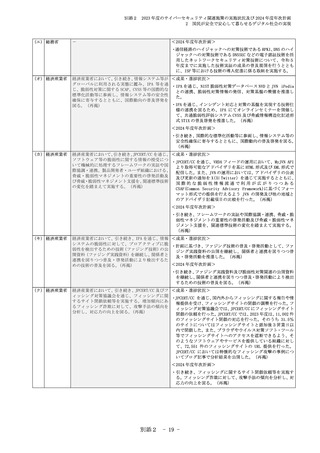

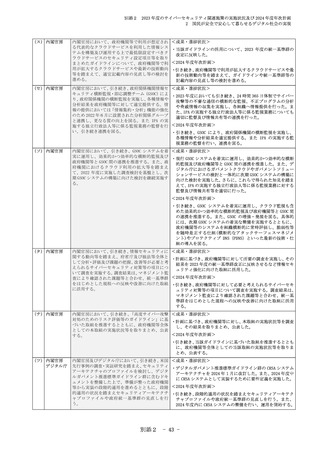

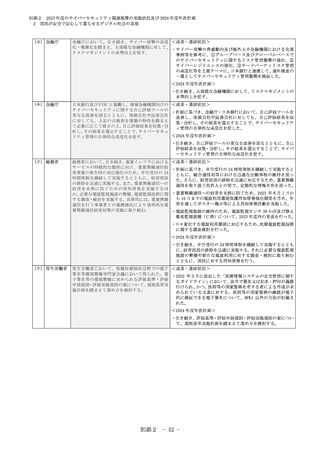

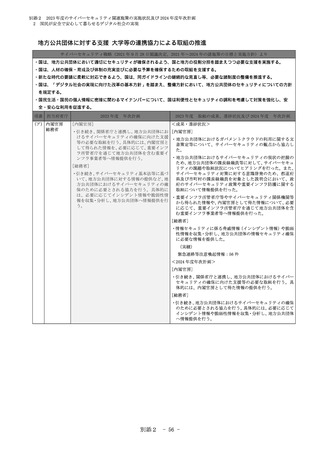

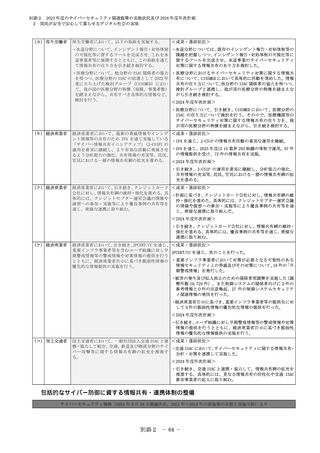

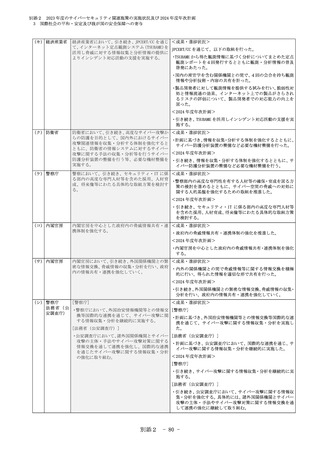

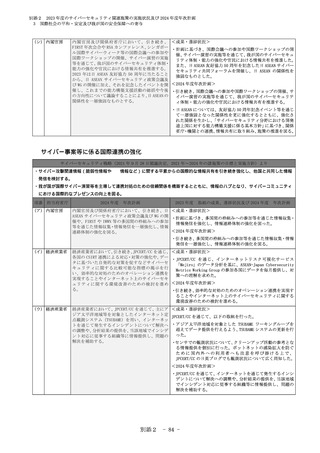

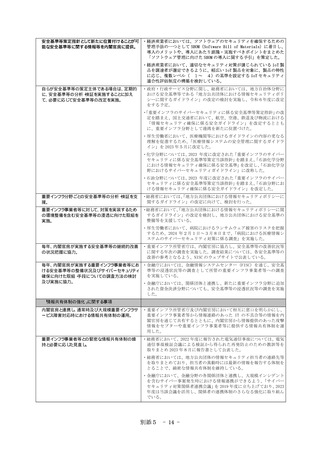

インシデント対応体制構築の取組として、インシデント発生時の所管省庁等への報告手順

も含めた連絡体制は全ての機関で整備されているが、インシデント発生を想定した演習まで

実施している機関は6割程度である。インシデント発生時、関係組織間で連絡を取り合い、

混乱なくインシデント対応を進めるには、連絡体制の整備に加え、インシデント発生を想定

した演習を定期的に実施しておくこと、演習の結果を踏まえた連絡体制や対応手順の見直し

を行うことが重要である。

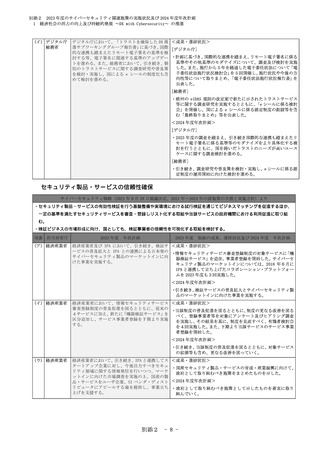

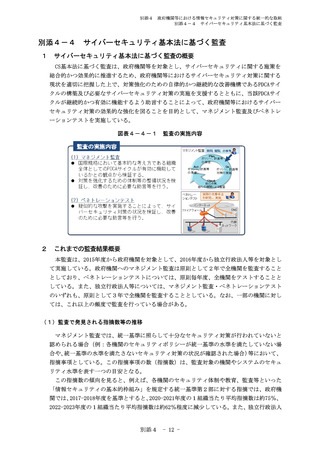

調査対象機関のうち、中立性を有する第三者によるセキュリティ監査を実施している機関

は7割程度である。また、監査の実施内容として、情報システムの脆弱性診断、情報セキュ

リティポリシーや実施手順書等の遵守状況を確認するために行うマネジメント監査のいずれ

かを実施している機関は9割程度であるが、その双方を実施している機関は5割程度である。

監査を実施するに当たっては、過去発生したインシデントの概要や原因、それまでの監査で

の指摘事項を含め、得た知見が機関として引き継がれるようにすることや、技術的な脆弱性

診断のみならず、マネジメント監査も実施する等、実効性を担保した監査の実施内容にする

ことが望ましい。

別添4

- 44 -