よむ、つかう、まなぶ。

令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について (11 ページ)

出典

| 公開元URL | https://www.npa.go.jp/publications/statistics/cybersecurity/data/R6kami/R06_kami_cyber_jousei.pdf |

| 出典情報 | 令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について(9/19)《警察庁》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

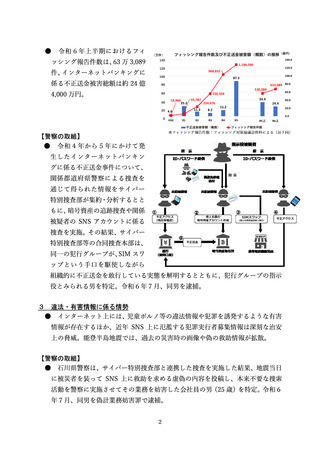

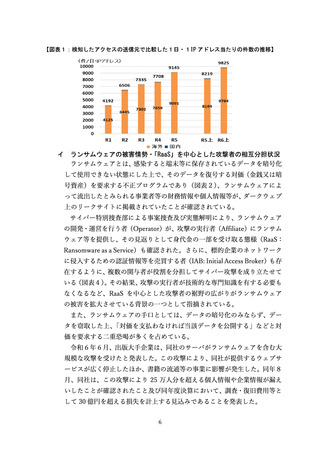

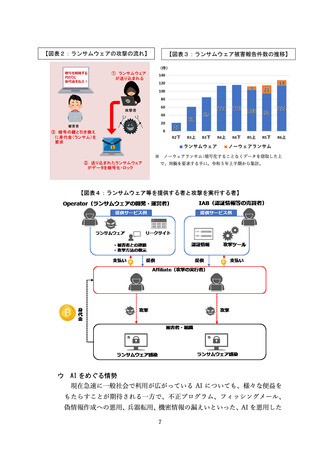

【図表2:ランサムウェアの攻撃の流れ】

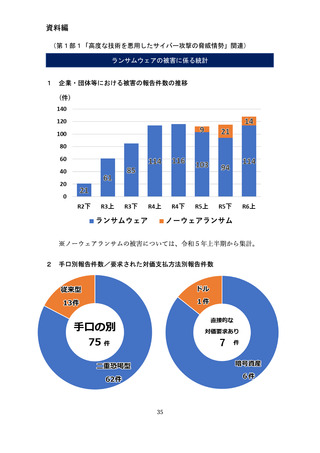

【図表3:ランサムウェア被害報告件数の推移】

※

ノーウェアランサム:暗号化することなくデータを窃取した上

で、対価を要求する手口。令和5年上半期から集計。

【図表4:ランサムウェア等を提供する者と攻撃を実行する者】

ウ

AI をめぐる情勢

現在急速に一般社会で利用が広がっている AI についても、様々な便益を

もたらすことが期待される一方で、不正プログラム、フィッシングメール、

偽情報作成への悪用、兵器転用、機密情報の漏えいといった、AI を悪用した

7

【図表3:ランサムウェア被害報告件数の推移】

※

ノーウェアランサム:暗号化することなくデータを窃取した上

で、対価を要求する手口。令和5年上半期から集計。

【図表4:ランサムウェア等を提供する者と攻撃を実行する者】

ウ

AI をめぐる情勢

現在急速に一般社会で利用が広がっている AI についても、様々な便益を

もたらすことが期待される一方で、不正プログラム、フィッシングメール、

偽情報作成への悪用、兵器転用、機密情報の漏えいといった、AI を悪用した

7