よむ、つかう、まなぶ。

令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について (38 ページ)

出典

| 公開元URL | https://www.npa.go.jp/publications/statistics/cybersecurity/data/R6kami/R06_kami_cyber_jousei.pdf |

| 出典情報 | 令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について(9/19)《警察庁》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

資料編

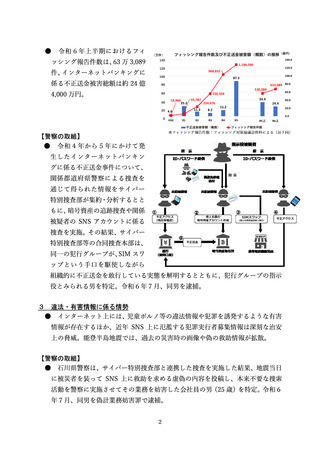

(第1部1「高度な技術を悪用したサイバー攻撃の脅威情勢」関連)

悪用の危険性の高い重大なぜい弱性②

③

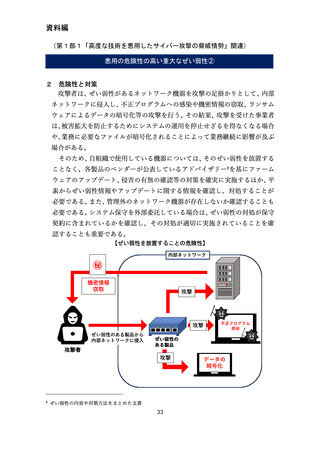

2 危険性と対策

攻撃者は、ぜい弱性があるネットワーク機器を攻撃の足掛かりとして、内部

ネットワークに侵入し、不正プログラムへの感染や機密情報の窃取、ランサム

ウェアによるデータの暗号化等の攻撃を行う。その結果、攻撃を受けた事業者

は、被害拡大を防止するためにシステムの運用を停止せざるを得なくなる場合

や、業務に必要なファイルが暗号化されることによって業務継続に影響が及ぶ

場合がある。

そのため、自組織で使用している機器については、そのぜい弱性を放置する

ことなく、各製品のベンダーが公表しているアドバイザリー8を基にファーム

ウェアのアップデート、侵害の有無の確認等の対策を確実に実施するほか、平

素からぜい弱性情報やアップデートに関する情報を確認し、対処することが

必要である。また、管理外のネットワーク機器が存在しないか確認することも

必要である。システム保守を外部委託している場合は、ぜい弱性の対処が保守

契約に含まれているかを確認し、その対処が適切に実施されていることを確

認することも重要である。

【ぜい弱性を放置することの危険性】

8

ぜい弱性の内容や対策方法をまとめた文書

33

(第1部1「高度な技術を悪用したサイバー攻撃の脅威情勢」関連)

悪用の危険性の高い重大なぜい弱性②

③

2 危険性と対策

攻撃者は、ぜい弱性があるネットワーク機器を攻撃の足掛かりとして、内部

ネットワークに侵入し、不正プログラムへの感染や機密情報の窃取、ランサム

ウェアによるデータの暗号化等の攻撃を行う。その結果、攻撃を受けた事業者

は、被害拡大を防止するためにシステムの運用を停止せざるを得なくなる場合

や、業務に必要なファイルが暗号化されることによって業務継続に影響が及ぶ

場合がある。

そのため、自組織で使用している機器については、そのぜい弱性を放置する

ことなく、各製品のベンダーが公表しているアドバイザリー8を基にファーム

ウェアのアップデート、侵害の有無の確認等の対策を確実に実施するほか、平

素からぜい弱性情報やアップデートに関する情報を確認し、対処することが

必要である。また、管理外のネットワーク機器が存在しないか確認することも

必要である。システム保守を外部委託している場合は、ぜい弱性の対処が保守

契約に含まれているかを確認し、その対処が適切に実施されていることを確

認することも重要である。

【ぜい弱性を放置することの危険性】

8

ぜい弱性の内容や対策方法をまとめた文書

33