よむ、つかう、まなぶ。

資料2-7-2 内閣府健康・医療戦略推進事務局 御提出資料 (32 ページ)

出典

| 公開元URL | https://www8.cao.go.jp/kisei-kaikaku/kisei/meeting/wg/2409_04medical/241125/medical03_agenda.html |

| 出典情報 | 規制改革推進会議 健康・医療・介護ワーキング・グループ(第3回 11/25)《内閣府》 |

ページ画像

ダウンロードした画像を利用する際は「出典情報」を明記してください。

低解像度画像をダウンロード

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

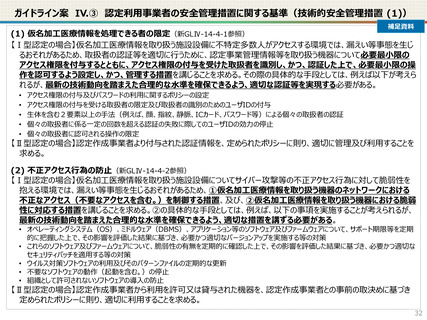

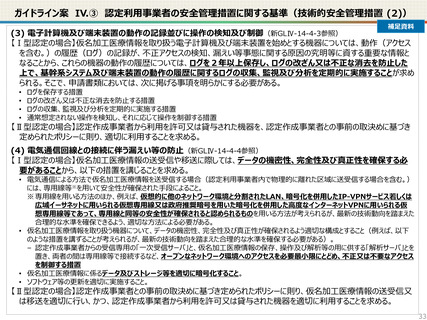

ガイドライン案 IV.③ 認定利用事業者の安全管理措置に関する基準(技術的安全管理措置 (1))

補足資料

(1) 仮名加工医療情報を処理できる者の限定(新GLⅣ-14-4-1参照)

【Ⅰ型認定の場合】仮名加工医療情報を取り扱う施設設備に不特定多数人がアクセスする環境では、漏えい等事態を生じ

るおそれがあるため、取扱者の認証等を適切に行うために、認定事業管理情報等を取り扱う機器について必要最小限の

アクセス権限を付与するとともに、アクセス権限の付与を受けた取扱者を識別し、かつ、認証した上で、必要最小限の操

作を認可するよう設定し、かつ、管理する措置を講じることを求める。その際の具体的な手段としては、例えば以下が考えら

れるが、最新の技術動向を踏まえた合理的な水準を確保できるよう、適切な認証等を実現する必要がある。

•

•

•

•

•

アクセス権限の付与及びパスワードの利用に関するポリシーの設定

アクセス権限の付与を受ける取扱者の限定及び取扱者の識別のためのユーザIDの付与

生体を含む2要素以上の手法(例えば、顔、指紋、静脈、ICカード、パスワード等)による個々の取扱者の認証

個々の取扱者に係る一定の回数を超える認証の失敗に際してのユーザIDの効力の停止

個々の取扱者に認可される操作の限定

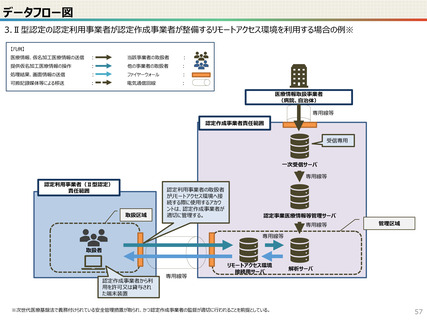

【Ⅱ型認定の場合】認定作成事業者より付与された認証情報を、定められたポリシーに則り、適切に管理及び利用することを

求める。

(2) 不正アクセス行為の防止(新GLⅣ-14-4-2参照)

【Ⅰ型認定の場合】仮名加工医療情報を取り扱う施設設備についてサイバー攻撃等の不正アクセス行為に対して脆弱性を

抱える環境では、漏えい等事態を生じるおそれがあるため、①仮名加工医療情報を取り扱う機器のネットワークにおける

不正なアクセス(不要なアクセスを含む。)を制御する措置、及び、②仮名加工医療情報を取り扱う機器における脆弱

性に対応する措置を講じることを求める。②の具体的な手段としては、例えば、以下の事項を実施することが考えられるが、

最新の技術動向を踏まえた合理的な水準を確保できるよう、適切な措置を講ずる必要がある。

• オペレーティングシステム(OS)、ミドルウェア(DBMS)、アプリケーション等のソフトウェア及びファームウェアについて、サポート期限等を定期

的に把握した上で、その影響を評価した結果に基づき、必要かつ適切なバージョンアップを実施する等の対策

• これらのソフトウェア及びファームウェアについて、脆弱性の有無を定期的に確認した上で、その影響を評価した結果に基づき、必要かつ適切な

セキュリティパッチを適用する等の対策

• ウイルス対策ソフトウェアの利用及びそのパターンファイルの定期的な更新

• 不要なソフトウェアの動作(起動を含む。)の停止

• 組織として許可されないソフトウェアの導入の防止

【Ⅱ型認定の場合】認定作成事業者から利用を許可又は貸与された機器を、認定作成事業者との事前の取決めに基づき

定められたポリシーに則り、適切に利用することを求める。

32

補足資料

(1) 仮名加工医療情報を処理できる者の限定(新GLⅣ-14-4-1参照)

【Ⅰ型認定の場合】仮名加工医療情報を取り扱う施設設備に不特定多数人がアクセスする環境では、漏えい等事態を生じ

るおそれがあるため、取扱者の認証等を適切に行うために、認定事業管理情報等を取り扱う機器について必要最小限の

アクセス権限を付与するとともに、アクセス権限の付与を受けた取扱者を識別し、かつ、認証した上で、必要最小限の操

作を認可するよう設定し、かつ、管理する措置を講じることを求める。その際の具体的な手段としては、例えば以下が考えら

れるが、最新の技術動向を踏まえた合理的な水準を確保できるよう、適切な認証等を実現する必要がある。

•

•

•

•

•

アクセス権限の付与及びパスワードの利用に関するポリシーの設定

アクセス権限の付与を受ける取扱者の限定及び取扱者の識別のためのユーザIDの付与

生体を含む2要素以上の手法(例えば、顔、指紋、静脈、ICカード、パスワード等)による個々の取扱者の認証

個々の取扱者に係る一定の回数を超える認証の失敗に際してのユーザIDの効力の停止

個々の取扱者に認可される操作の限定

【Ⅱ型認定の場合】認定作成事業者より付与された認証情報を、定められたポリシーに則り、適切に管理及び利用することを

求める。

(2) 不正アクセス行為の防止(新GLⅣ-14-4-2参照)

【Ⅰ型認定の場合】仮名加工医療情報を取り扱う施設設備についてサイバー攻撃等の不正アクセス行為に対して脆弱性を

抱える環境では、漏えい等事態を生じるおそれがあるため、①仮名加工医療情報を取り扱う機器のネットワークにおける

不正なアクセス(不要なアクセスを含む。)を制御する措置、及び、②仮名加工医療情報を取り扱う機器における脆弱

性に対応する措置を講じることを求める。②の具体的な手段としては、例えば、以下の事項を実施することが考えられるが、

最新の技術動向を踏まえた合理的な水準を確保できるよう、適切な措置を講ずる必要がある。

• オペレーティングシステム(OS)、ミドルウェア(DBMS)、アプリケーション等のソフトウェア及びファームウェアについて、サポート期限等を定期

的に把握した上で、その影響を評価した結果に基づき、必要かつ適切なバージョンアップを実施する等の対策

• これらのソフトウェア及びファームウェアについて、脆弱性の有無を定期的に確認した上で、その影響を評価した結果に基づき、必要かつ適切な

セキュリティパッチを適用する等の対策

• ウイルス対策ソフトウェアの利用及びそのパターンファイルの定期的な更新

• 不要なソフトウェアの動作(起動を含む。)の停止

• 組織として許可されないソフトウェアの導入の防止

【Ⅱ型認定の場合】認定作成事業者から利用を許可又は貸与された機器を、認定作成事業者との事前の取決めに基づき

定められたポリシーに則り、適切に利用することを求める。

32