【参考資料1-7】安全管理GL第6.0版_Q&A(案) (97 ページ)

出典

| 公開元URL | https://www.mhlw.go.jp/stf/newpage_32083.html |

| 出典情報 | 健康・医療・介護情報利活用検討会 医療等情報利活用ワーキンググループ(第16回 3/23)《厚生労働省》 |

ページ画像

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

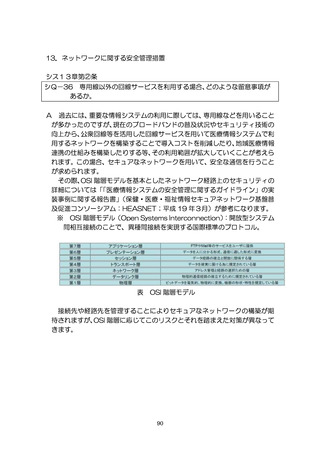

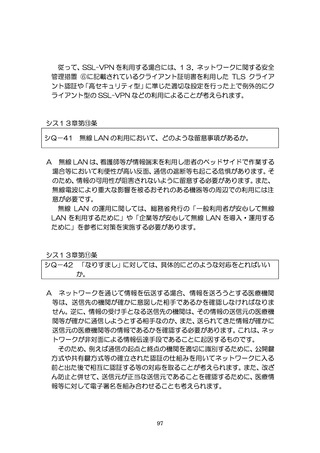

います。対策として、適切な経路設定を実施することに加え、医療情報連携ネ

ットワークへのアクセスに当たって、二要素認証により利用者の識別・認証を

行うことで、遠隔操作を防ぐこと等が考えられます。

インターネット

攻撃者

医療情報連携ネット

ワーク運営事業者

攻撃用サーバ

Web サーバ

①

③

医療機関等

IPsec や TLS1.2 以上に

より保護されたセッショ

ン

医療情報連携

ネットワーク

接続用端末 ②

図

セッション間の回り込み(イメージ)

シス13章第⑥条

シQ-40 「13.ネットワークに関する安全管理措置 」⑥に「 SSL-VPN

は利用する具体的な方法によっては偽サーバへの対策が不十分なも

のが含まれるため、使用する場合には適切な手法の選択及び必要な

対策を行うこと」とあるが、具体的にはどのように利用するのか。

A 安全管理ガイドラインでは、偽サーバへの対策が不十分なものが多いため、

医療情報システムでは原則として使用するべきではないとしています。しか

し SSL-VPN についてもクライアント型と呼ばれるものについては、「専用

のクライアントソフトがインストールされた端末との間でのみアクセスする。

つまり、誤って偽サーバに接続することがなく、また内部サーバにアクセスで

きる端末も厳格に制限できるため、端末に IPsec-VPN ソフトをインストー

ルして構成するモバイル型の IPsec-VPN に近い形での運用形態」が可能と

されています(

「TLS 暗号設定ガイドライン 3.01 版」IPA)。

96