資料1 サイバーセキュリティ2024(2023年度年次報告・2023年度年次計画)(案)について (117 ページ)

出典

| 公開元URL | https://www.nisc.go.jp/council/cs/index.html#cs41 |

| 出典情報 | サイバーセキュリティ戦略本部(第41回 7/10)《内閣官房内閣サイバーセキュリティセンター》 |

ページ画像

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

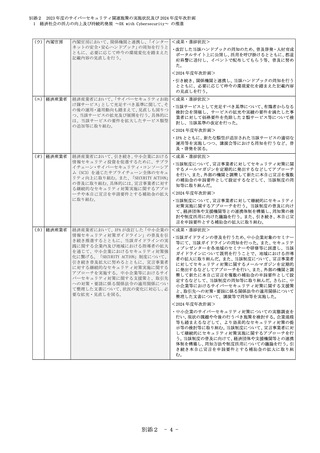

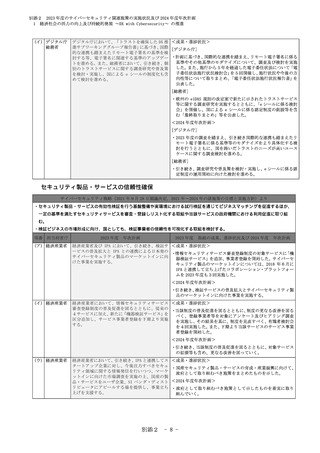

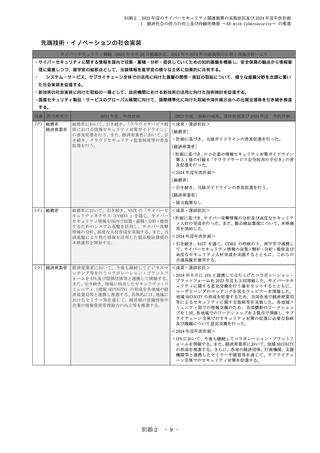

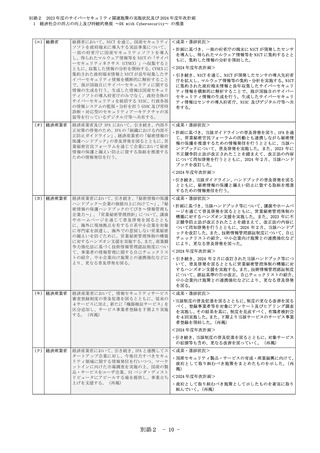

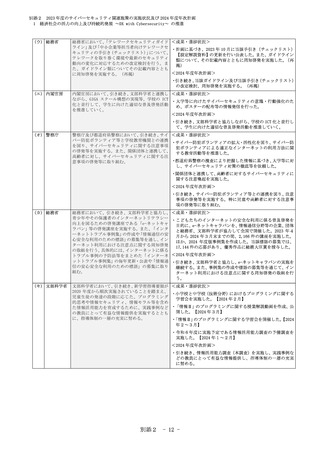

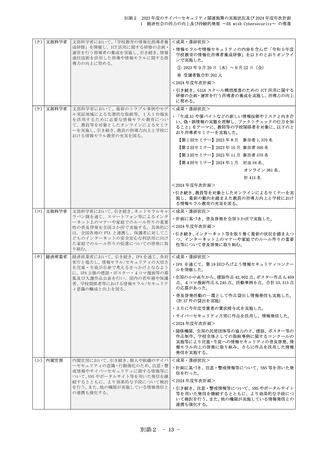

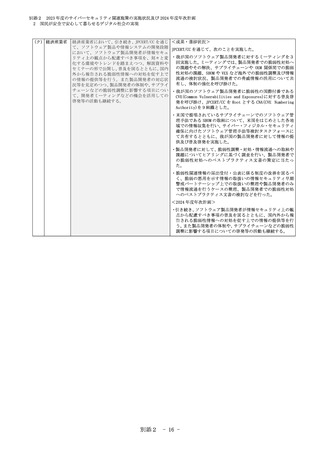

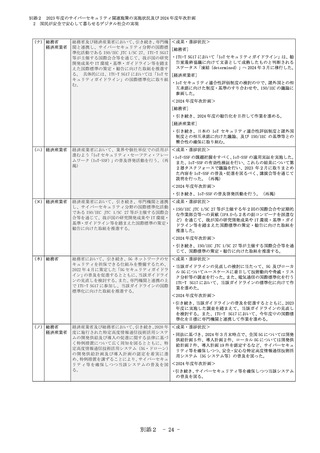

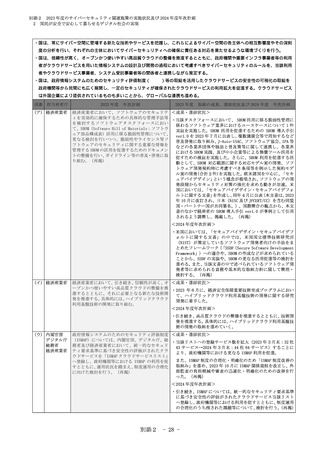

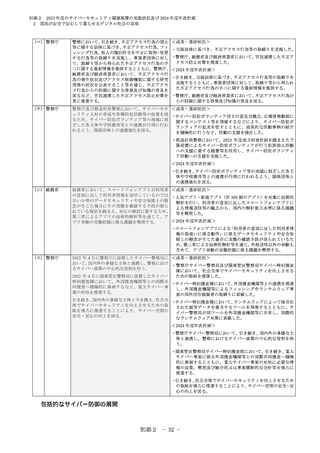

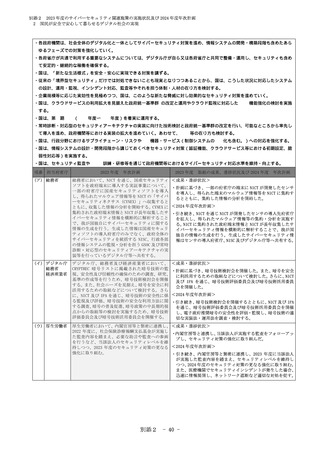

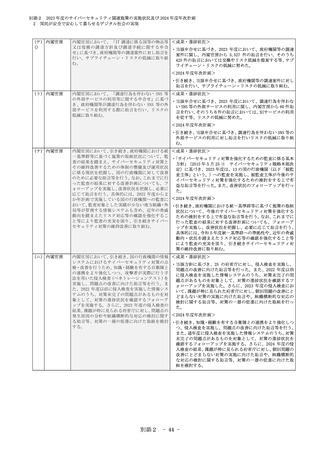

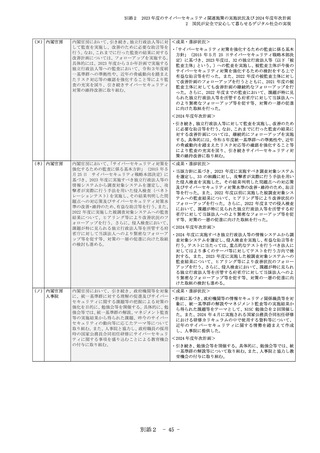

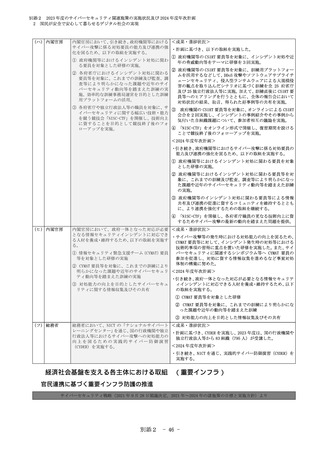

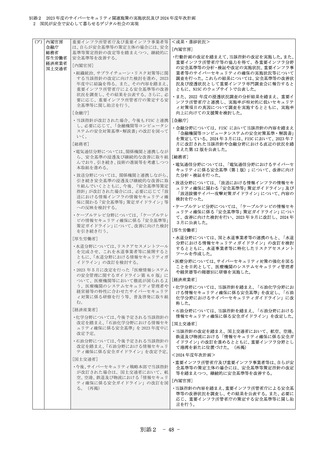

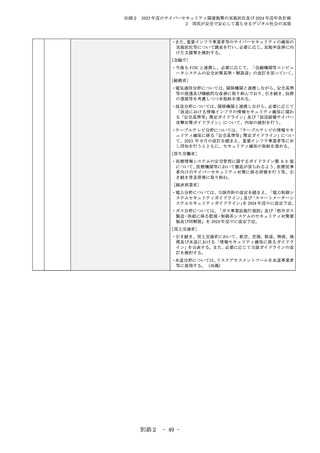

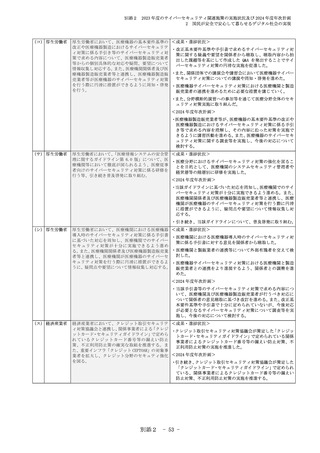

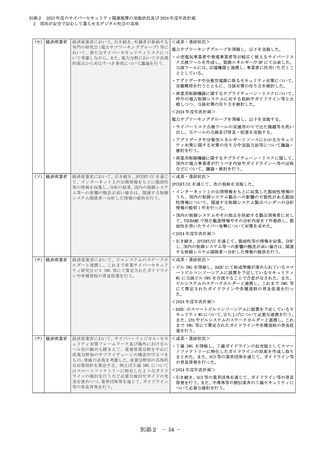

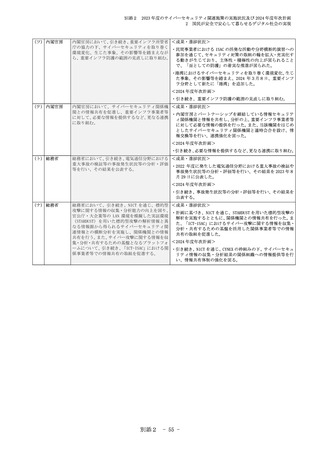

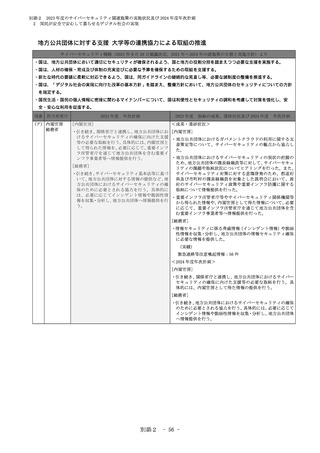

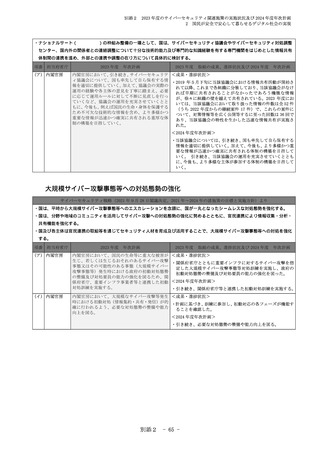

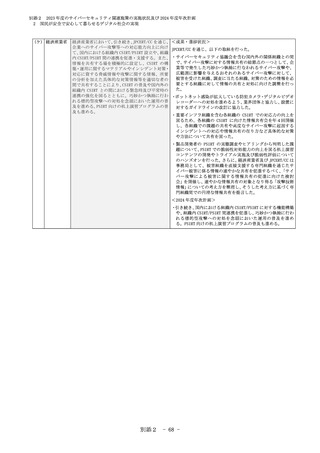

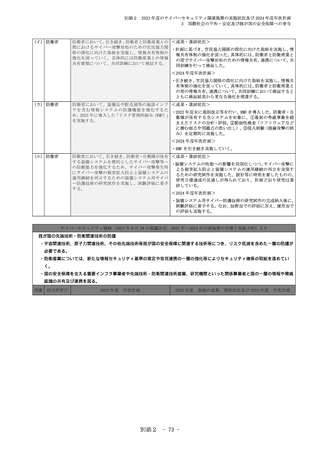

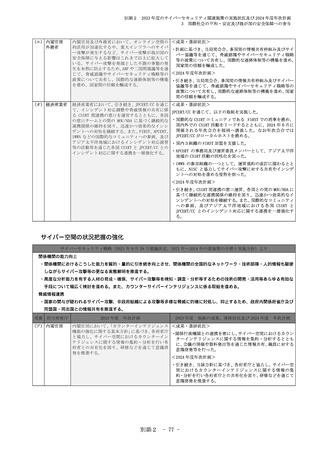

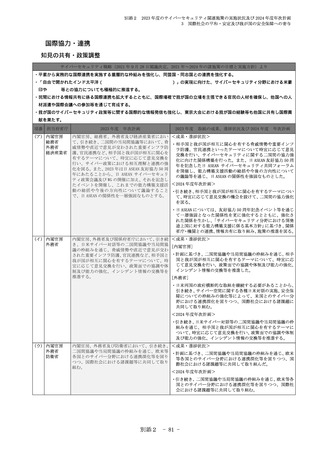

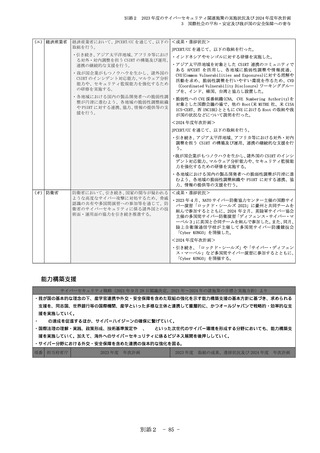

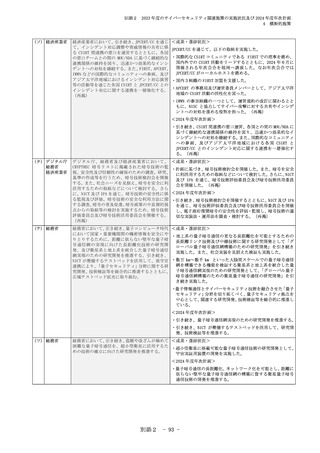

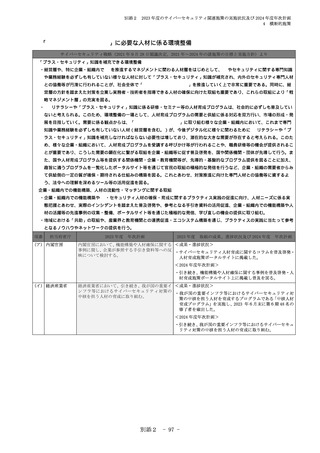

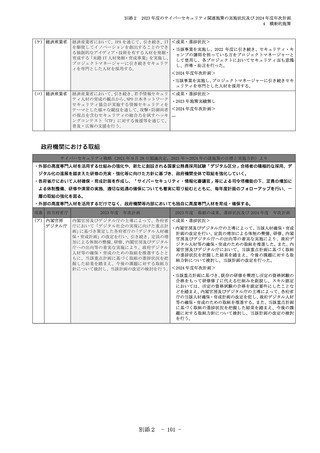

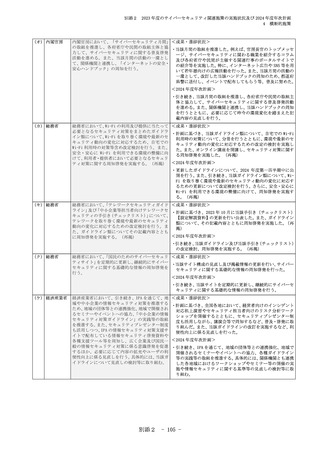

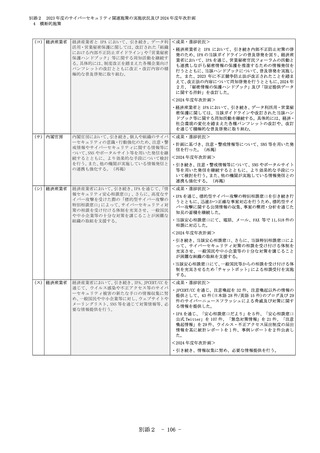

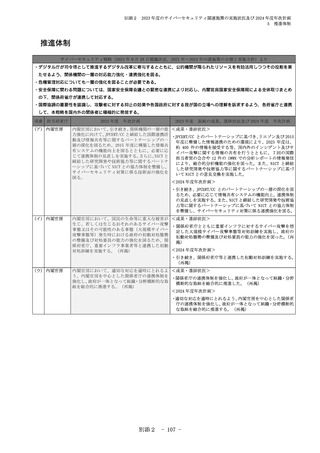

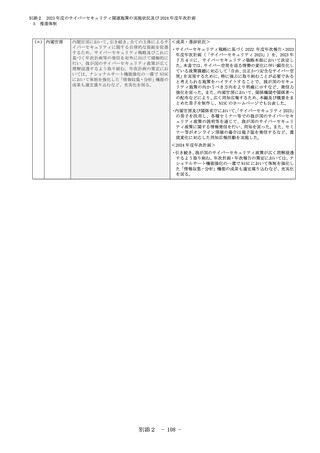

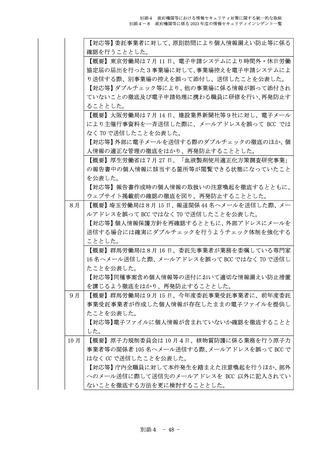

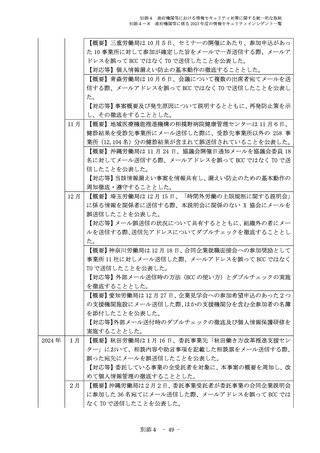

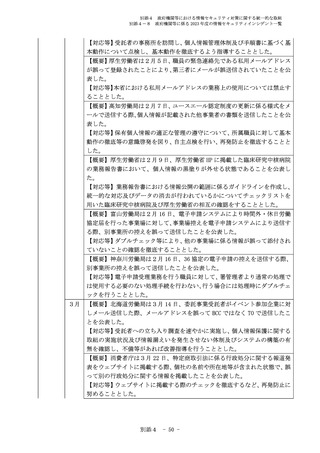

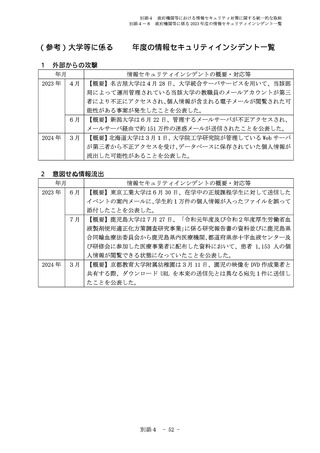

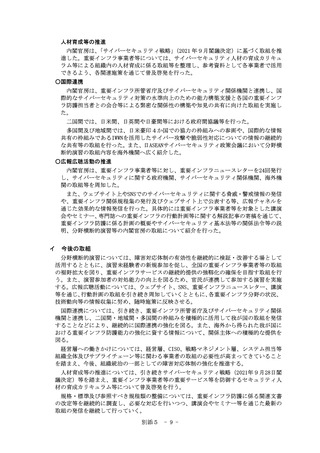

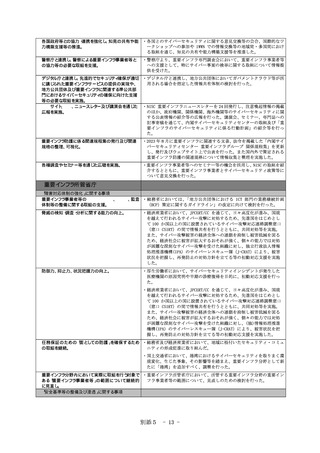

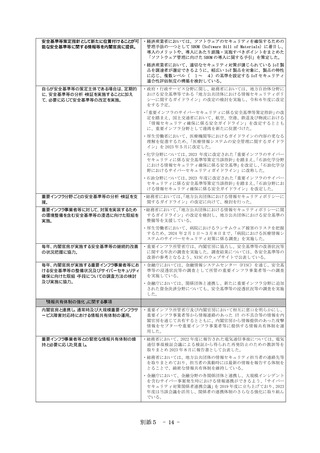

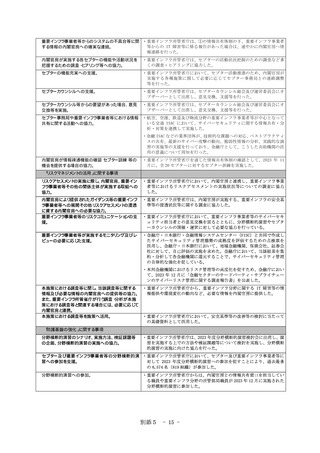

(エ) 総務省

−

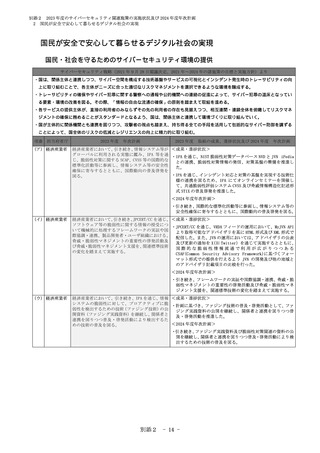

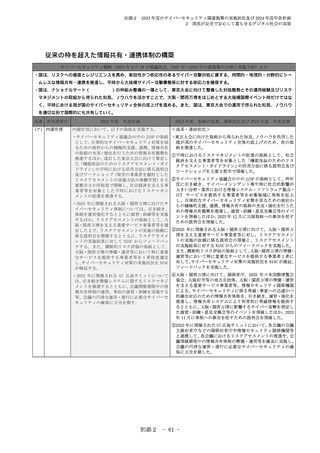

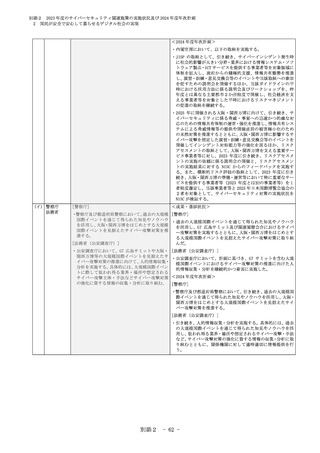

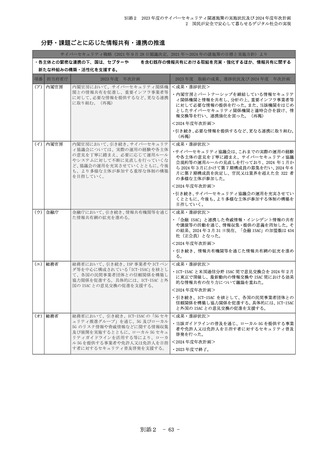

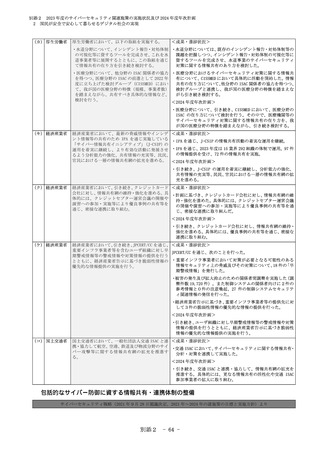

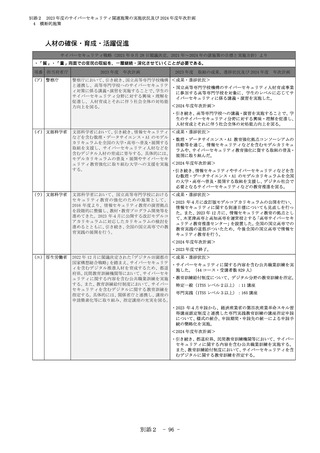

2023 年度のサイバーセキュリティ関連施策の実施状況及び 2024 年度年次計画

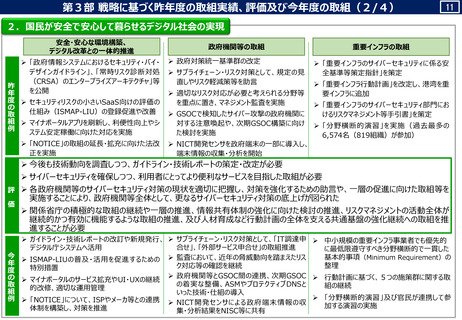

2 国民が安全で安心して暮らせるデジタル社会の実現

<2024 年度年次計画>

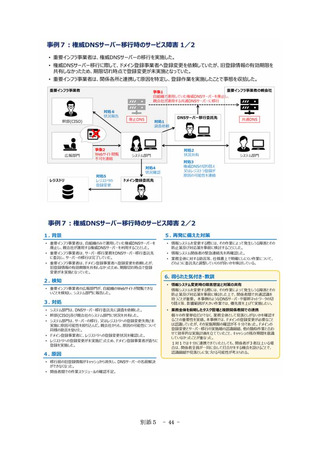

・通信経路のハイジャックへの対策技術である RPKI、DNS のハイ

ジャックへの対策技術である DNSSEC などの電子認証技術を活

用したネットワークセキュリティ対策技術について、令和5

年度までに実施した技術実証の成果の普及展開を行うととも

に、ISP 等における技術の導入促進に係る取組を実施する。

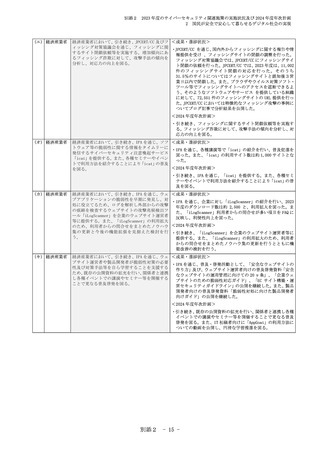

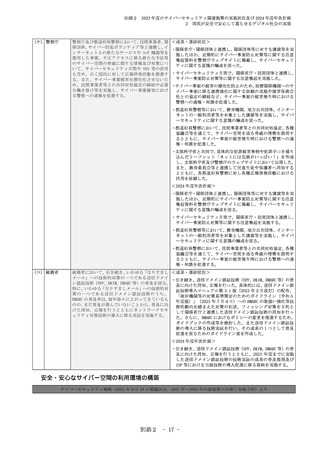

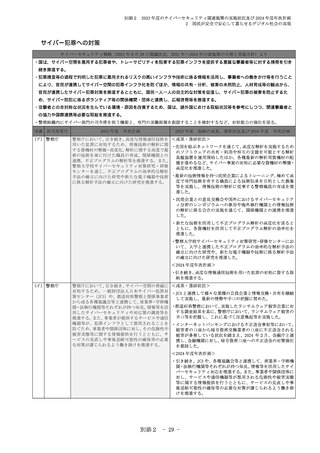

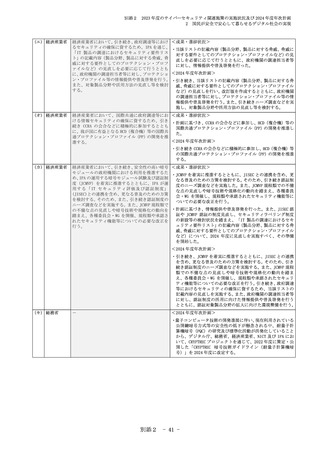

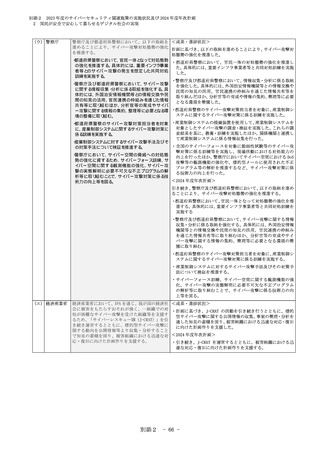

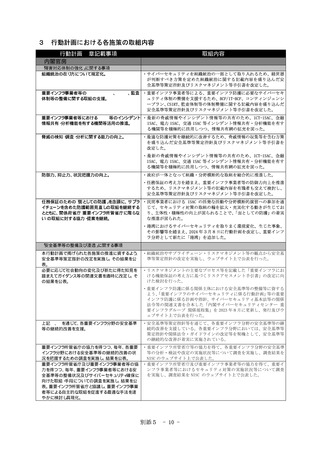

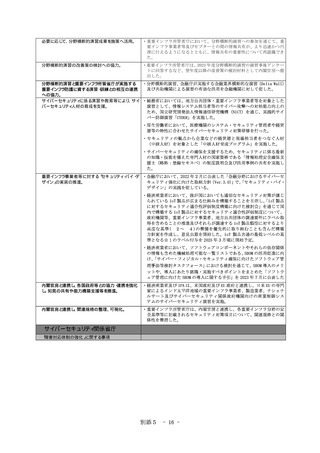

(オ) 経済産業省

経済産業省において、引き続き、情報システム等が <成果・進捗状況>

グローバルに利用される実態に鑑み、IPA 等を通

・IPA を通じ、NIST 脆弱性対策データベース NVD と JVN iPedia

じ、脆弱性対策に関する SCAP、CVSS 等の国際的な

との連携、脆弱性対策情報の発信、対策基盤の整備を推進し

標準化活動等に参画し、情報システム等の安全性

た。

確保に寄与するとともに、国際動向の普及啓発を

・IPA を通じ、インシデント対応と対策の基盤を実現する技術仕

図る。(再掲)

様の連携を図るため、IPA にてオンラインセミナーを開催し

て、共通脆弱性評価システム CVSS 及び脅威情報構造化記述形

式 STIX の普及啓発を推進した。(再掲)

<2024 年度年次計画>

・引き続き、国際的な標準化活動等に参画し、情報システム等の

安全性確保に寄与するとともに、国際動向の普及啓発を図る。

(再掲)

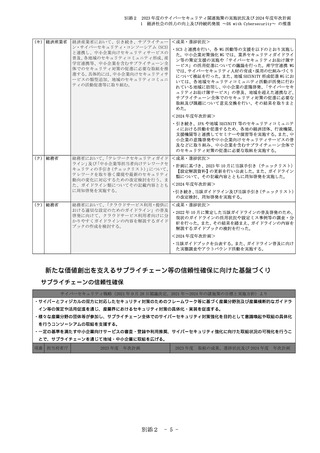

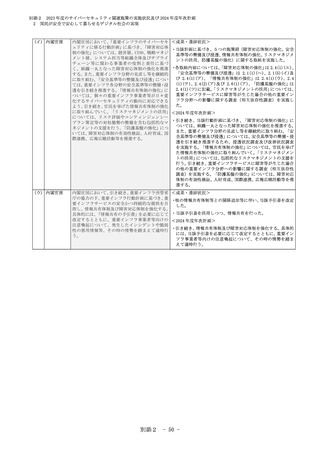

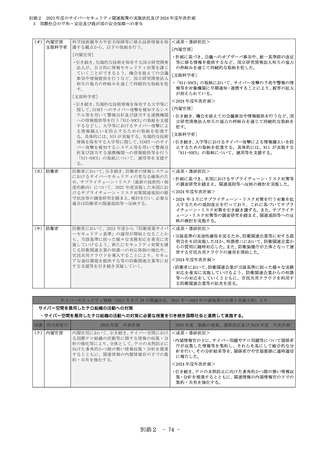

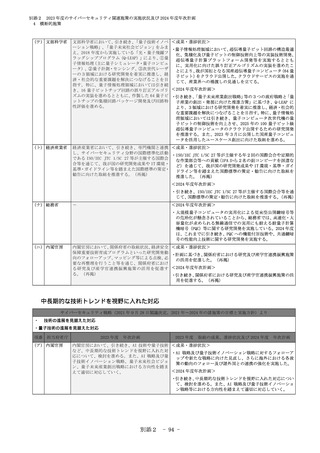

(カ) 経済産業省

経済産業省において、引き続き、JPCERT/CC を通じ、 <成果・進捗状況>

ソフトウェア等の脆弱性に関する情報の授受につ

・JPCERT/CC を通じ、VRDA フィードの運用において、MyJVN API

いて機械的に処理するフレームワークの実証や国

より取得可能なアドバイザリを基に HTML 形式及び XML 形式で

際協調・連携、製品開発者・ユーザ組織における、

配信した。また、JVN の運用においては、アドバイザリの公表

脅威・脆弱性マネジメントの重要性の啓発活動及

及び更新の通知を X(旧 Twitter)を通じて実施するとともに、

び脅威・脆弱性マネジメント支援を、関連標準技術

国際的な脆弱性情報流通で利用が広がりつつある

の変化を踏まえて実施する。(再掲)

CSAF(Common Security Advisory Framework)に基づくフォー

マット形式での提供を行えるよう JVN の開発及び他の地域と

のアドバイザリ記載項目の比較を行った。(再掲)

<2024 年度年次計画>

・引き続き、フレームワークの実証や国際協調・連携、脅威・脆

弱性マネジメントの重要性の啓発活動及び脅威・脆弱性マネ

ジメント支援を、関連標準技術の変化を踏まえて実施する。

(再掲)

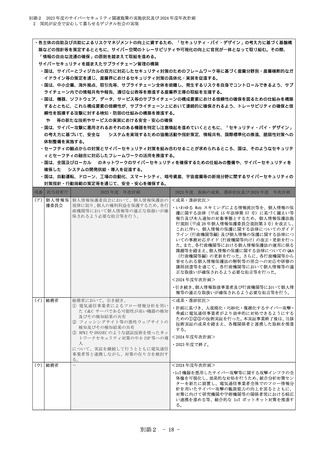

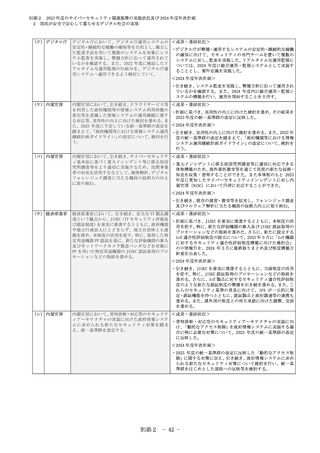

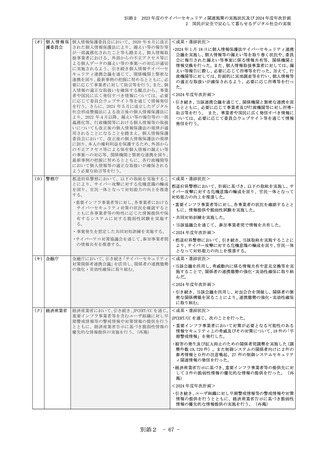

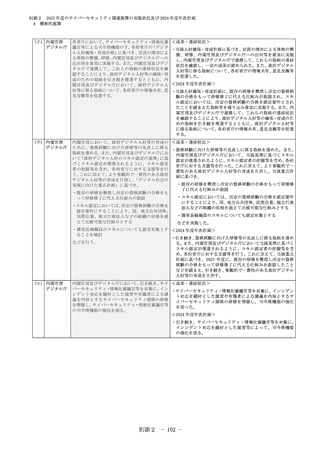

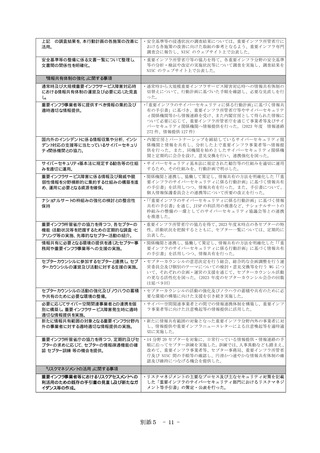

(キ) 経済産業省

経済産業省において、引き続き、IPA を通じ、情報 <成果・進捗状況>

システムの脆弱性に対して、プロアクティブに脆

・計画に基づき、ファジング技術の普及・啓発活動として、ファ

弱性を検出するための技術(ファジング技術)の公

ジング実践資料の公開を継続し、関係者と連携を図りつつ普

開資料(ファジング実践資料)を継続し、関係者と

及・啓発活動を推進した。(再掲)

連携を図りつつ普及・啓発活動により検出するた

<2024 年度年次計画>

めの技術の普及を図る。(再掲)

・引き続き、ファジング実践資料及び脆弱性対策関連の公開資料

を継続し、関係者と連携を図りつつ普及・啓発活動により検出

するための技術の普及を図る。(再掲)

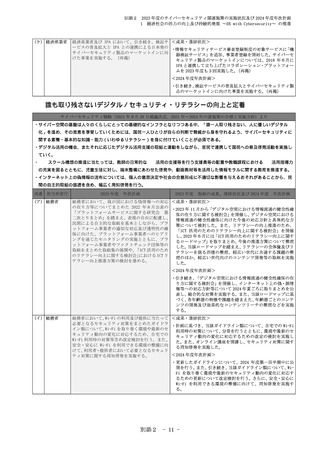

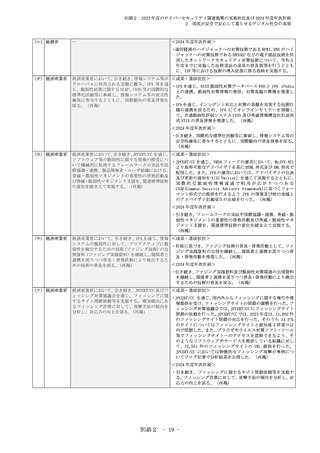

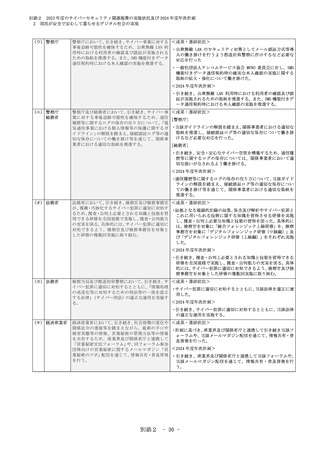

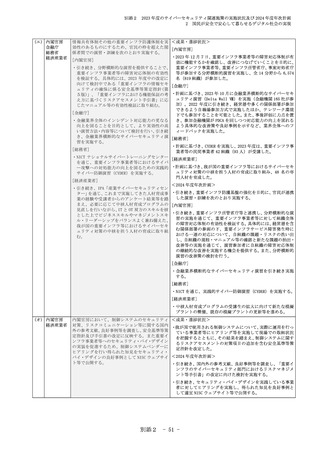

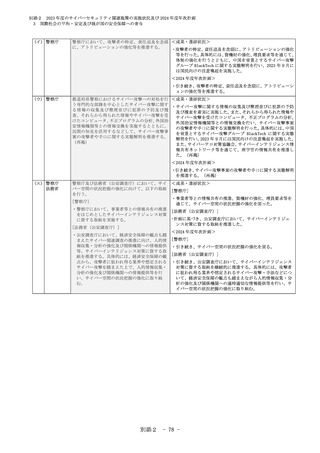

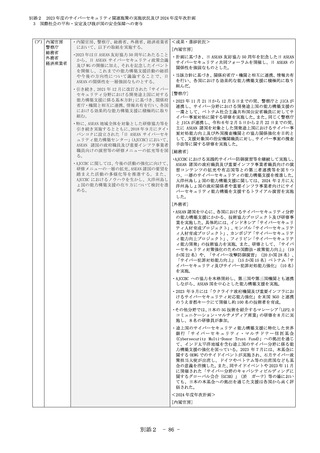

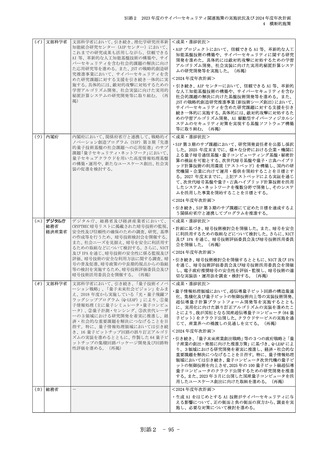

(ク) 経済産業省

経済産業省において、引き続き、JPCERT/CC 及びフ <成果・進捗状況>

ィッシング対策協議会を通じ、フィッシングに関 ・JPCERT/CC を通じ、国内外からフィッシングに関する報告や情

するサイト閉鎖依頼等を実施する。増加傾向にあ

報提供を受け、フィッシングサイトの閉鎖の調整を行った。フ

るフィッシング詐欺に対して、攻撃手法の傾向を

ィッシング対策協議会では、JPCERT/CC にフィッシングサイト

分析し、対応力の向上を図る。(再掲)

閉鎖の依頼を行った。JPCERT/CC では、2023 年度は、11,002 件

のフィッシングサイト閉鎖の対応を行った。そのうち 31.5%

のサイトについてはフィッシングサイトと認知後3営業日以

内で閉鎖した。また、ブラウザやウイルス対策ソフト・ツール

等でフィッシングサイトへのアクセスを遮断できるよう、そ

のようなソフトウェアやサービスを提供している組織に対し

て、72,551 件のフィッシングサイトの URL 提供を行った。

JPCERT/CC においては特徴的なフィッシング攻撃の事例につ

いてブログ記事で分析結果を公開した。(再掲)

<2024 年度年次計画>

・引き続き、フィッシングに関するサイト閉鎖依頼等を実施す

る。フィッシング詐欺に対して、攻撃手法の傾向を分析し、対

応力の向上を図る。(再掲)

別添2 - 19 -