資料1 サイバーセキュリティ2024(2023年度年次報告・2023年度年次計画)(案)について (253 ページ)

出典

| 公開元URL | https://www.nisc.go.jp/council/cs/index.html#cs41 |

| 出典情報 | サイバーセキュリティ戦略本部(第41回 7/10)《内閣官房内閣サイバーセキュリティセンター》 |

ページ画像

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

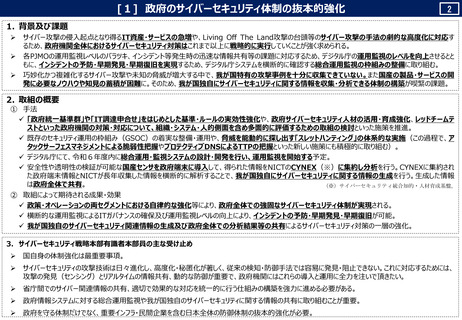

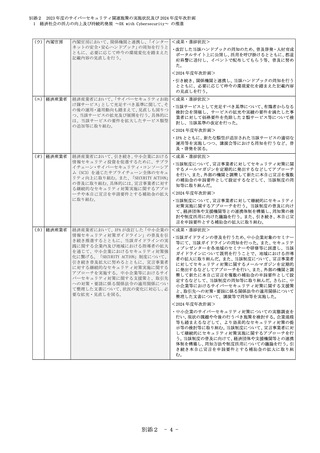

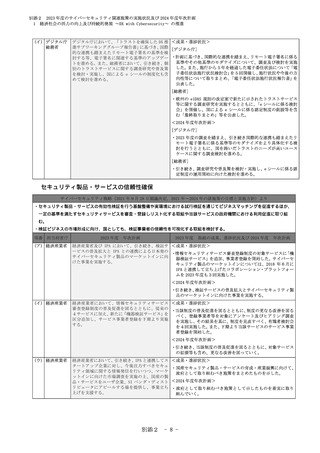

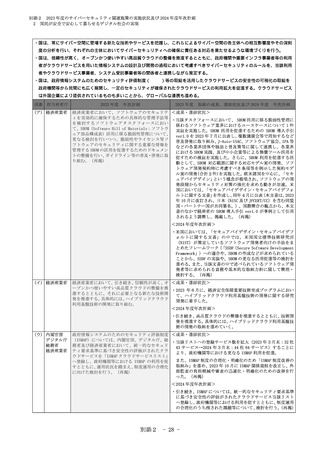

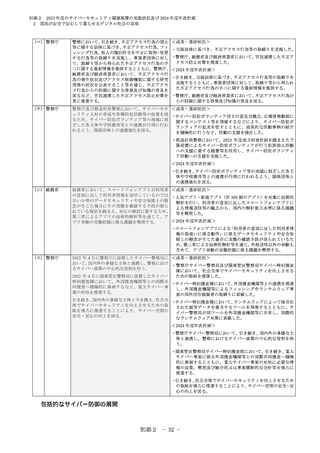

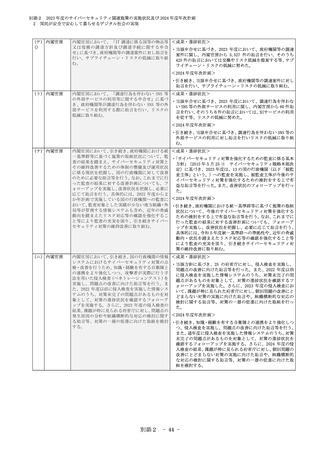

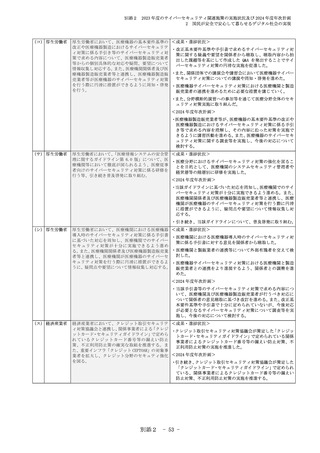

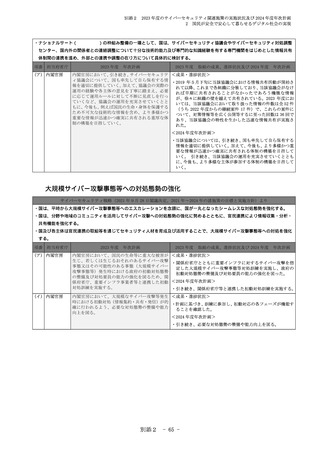

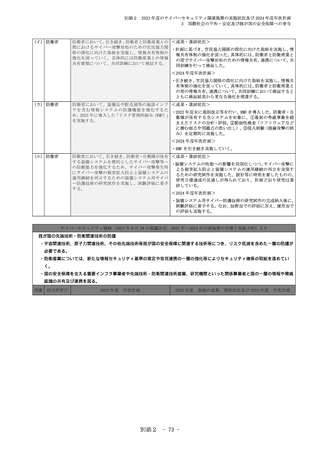

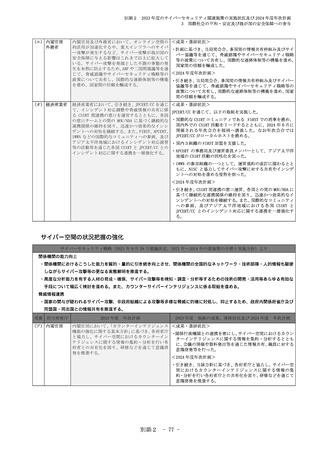

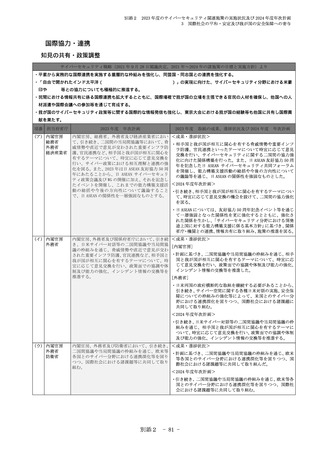

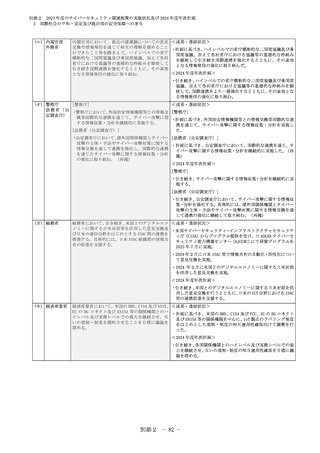

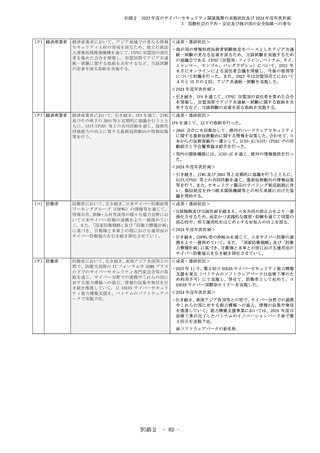

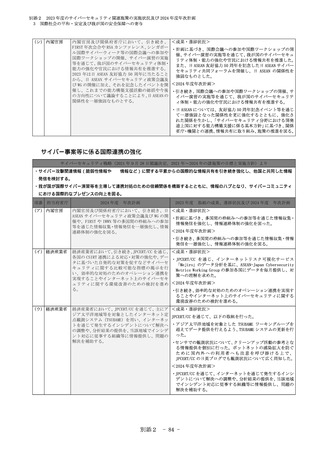

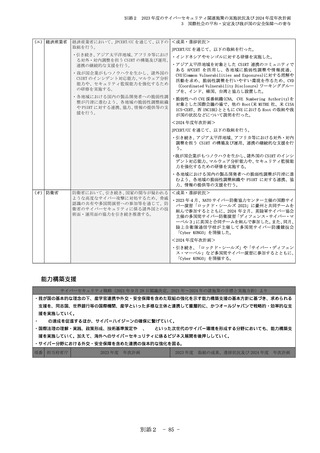

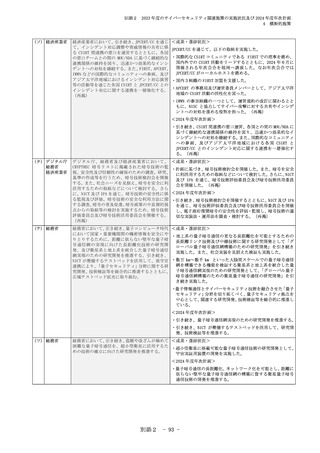

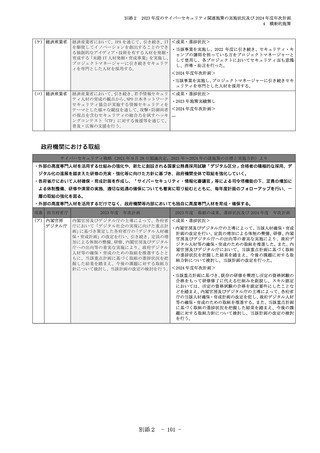

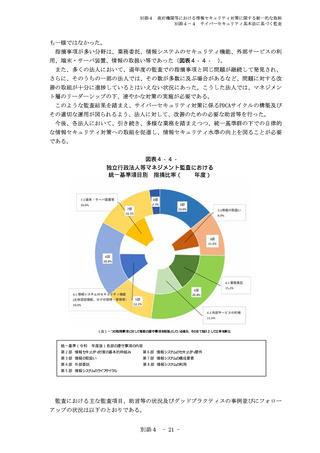

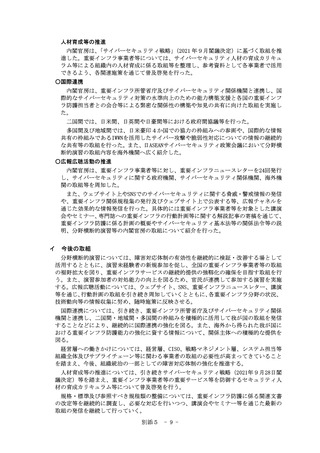

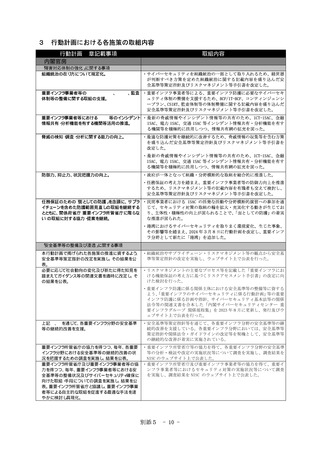

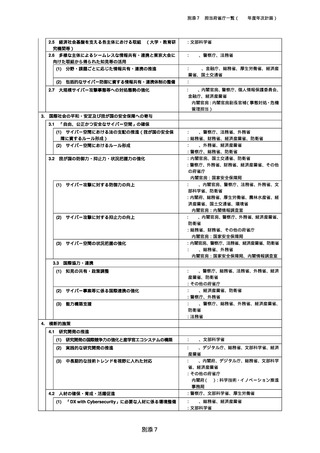

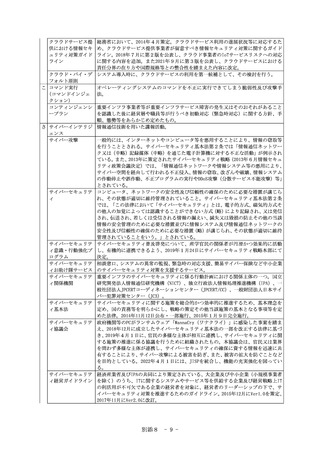

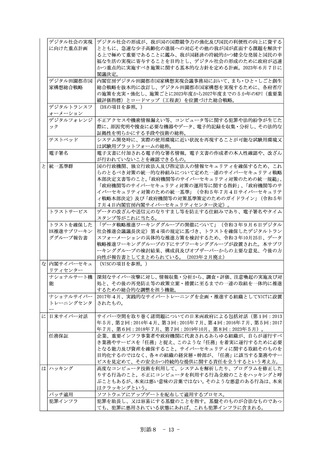

政府機関等における情報セキュリティ対策に関する統一的な取組

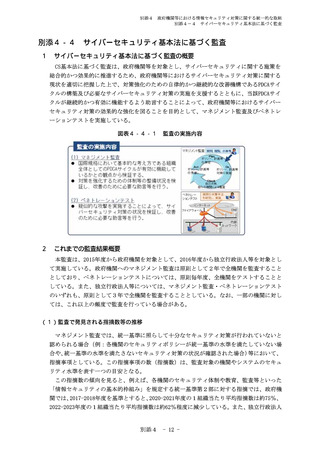

別添4−4 サイバーセキュリティ基本法に基づく監査

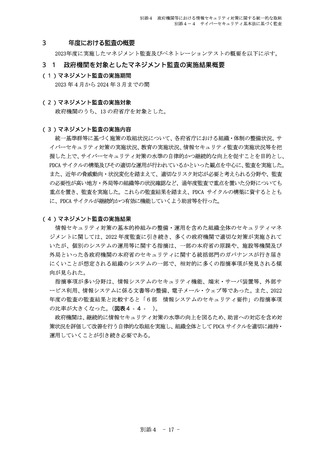

【当該年度監査において重点を置いた主な項目】

<近年の脅威動向・状況変化を踏まえたリスク対応>

・ 統一基準(令和3年度版)を踏まえたクラウドサービス利用に係る対策

・ 外部からの管理アカウントへのアクセスに係る対策

・ 非常時優先業務システム等に関するランサムウェアや災害時の業務継続性等を想定し

たバックアップ等の対策

・ 電子メール中継サーバに係る対策

・ 業務委託時のセキュリティ対策及び「IT 調達申合せ」に基づく対応

・ 脆弱性・機器設定・主体認証等に係る対策

<過年度監査で重点を置いた項目のうち継続して重点を置いた主な項目>

・ 一定期間監査をしていない基幹 LAN システムについて優先的な監査実施

・ 監査の必要性が高い地方・外局等の組織等の状況確認

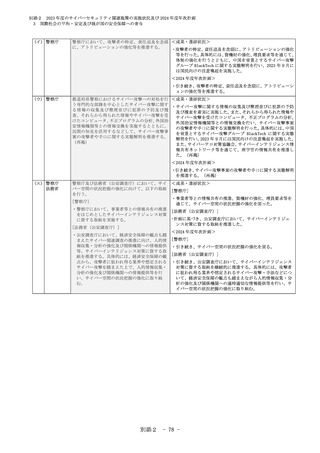

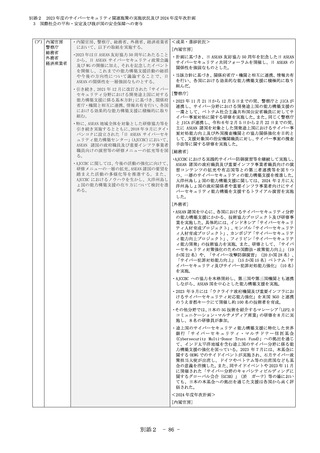

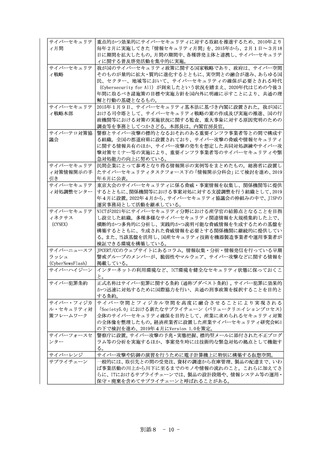

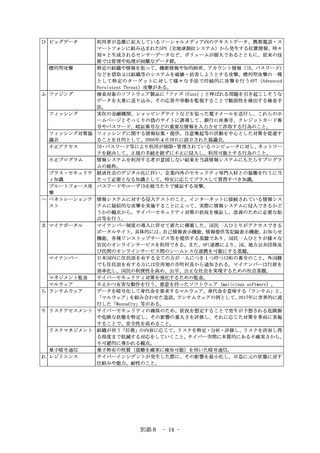

② 2022 年度以前に実施したマネジメント監査に係るフォローアップの状況

2023 年度マネジメント監査の実施対象外の政府機関に対して、2022 年度以前に実施した監査結

果を踏まえて策定した改善計画の取組状況について、調査票等によりフォローアップを 2023 年度

に実施した。その結果、監査における助言に対して、多くの組織においては、システム改修が必要

となるものなど時間を要するものを除き、改善計画はおおむね進捗しており、更なる対策水準

の向上が確認できた。

指摘事項の改善が完了していない組織については、引き続きフォローアップを行っていく。

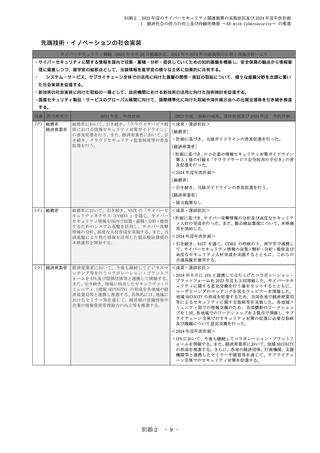

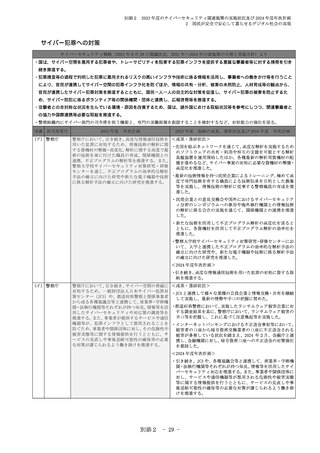

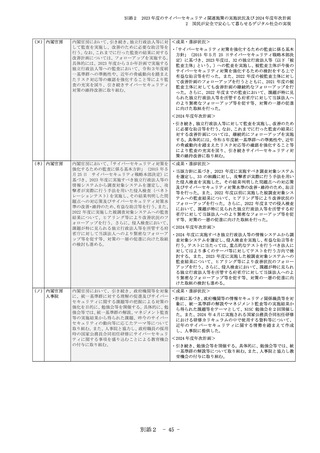

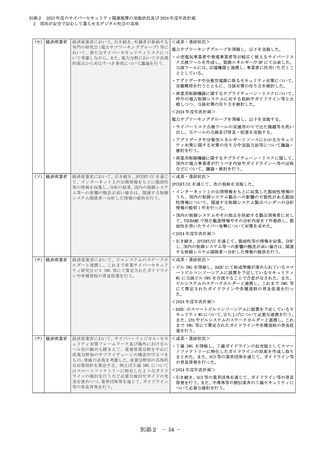

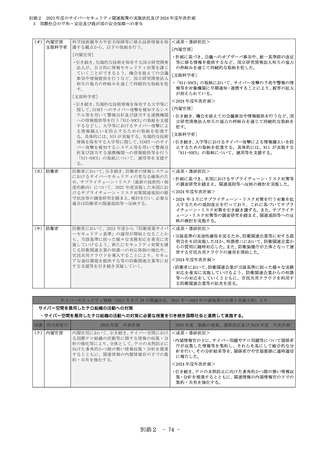

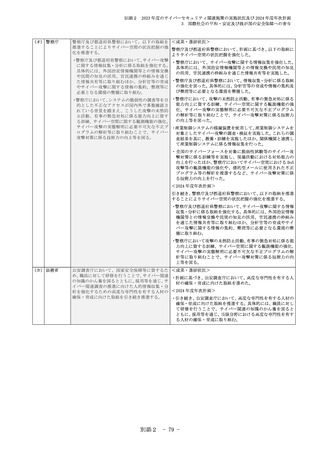

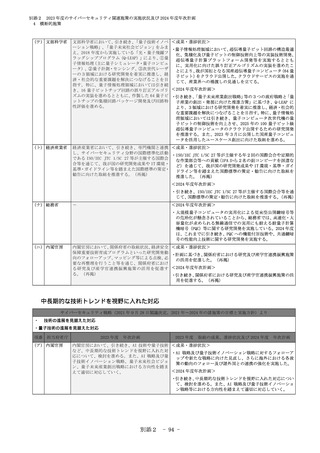

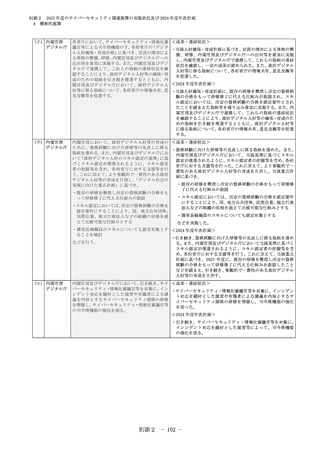

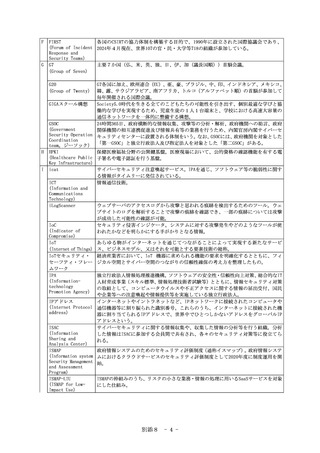

3-2

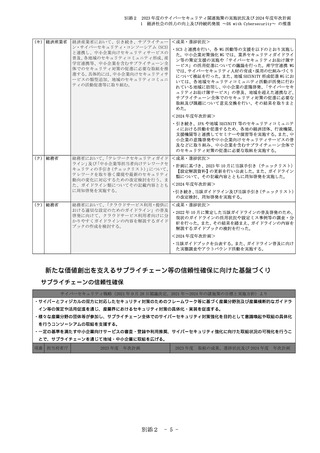

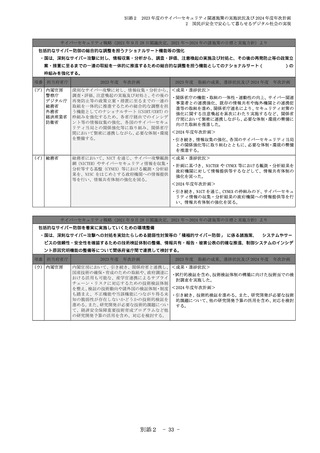

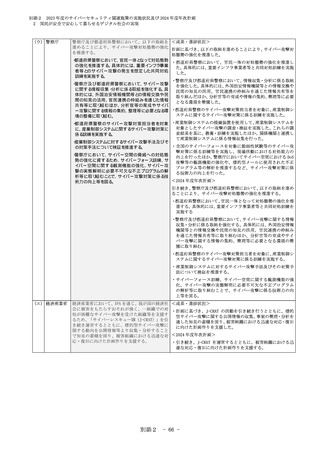

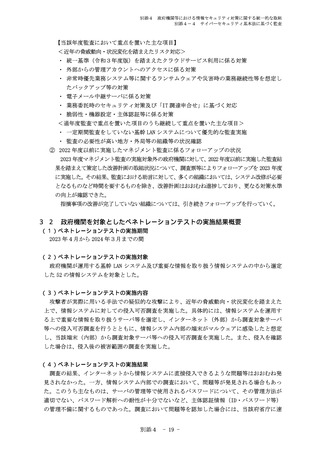

政府機関を対象としたペネトレーションテストの実施結果概要

(1)ペネトレーションテストの実施期間

2023 年4月から 2024 年3月までの間

(2)ペネトレーションテストの実施対象

政府機関が運用する基幹 LAN システム及び重要な情報を取り扱う情報システムの中から選定

した 52 の情報システムを対象とした。

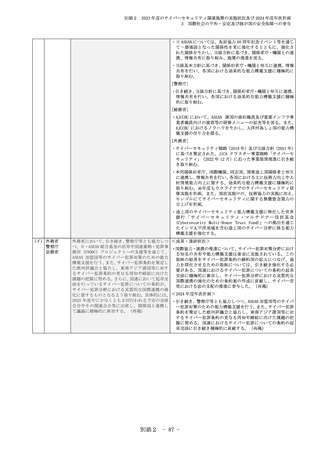

(3)ペネトレーションテストの実施内容

攻撃者が実際に用いる手法での疑似的な攻撃により、近年の脅威動向・状況変化を踏まえた

上で、情報システムに対しての侵入可否調査を実施した。具体的には、情報システムを運用す

る上で重要な情報を取り扱うサーバ等を選定し、インターネット(外部)から調査対象サーバ

等への侵入可否調査を行うとともに、情報システム内部の端末がマルウェアに感染したと想定

し、当該端末(内部)から調査対象サーバ等への侵入可否調査を実施した。また、侵入を確認

した場合は、侵入後の被害範囲の調査を実施した。

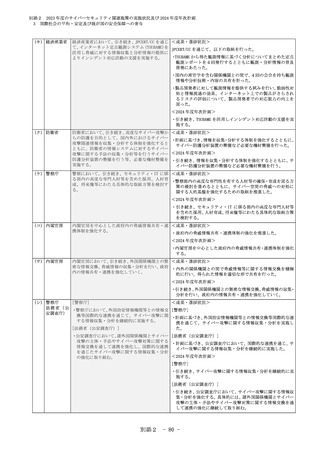

(4)ペネトレーションテストの実施結果

調査の結果、インターネットから情報システムに直接侵入できるような問題等はおおむね発

見されなかった。一方、情報システム内部での調査において、問題等が発見される場合もあっ

た。このうち主なものは、サーバの管理等で使用されるパスワードについて、その管理方法が

適切でない、パスワード解析への耐性が十分でないなど、主体認証情報(ID・パスワード等)

の管理不備に関するものであった。調査において問題等を認知した場合には、当該府省庁に速

別添4 - 19 -