資料1 サイバーセキュリティ2024(2023年度年次報告・2023年度年次計画)(案)について (277 ページ)

出典

| 公開元URL | https://www.nisc.go.jp/council/cs/index.html#cs41 |

| 出典情報 | サイバーセキュリティ戦略本部(第41回 7/10)《内閣官房内閣サイバーセキュリティセンター》 |

ページ画像

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

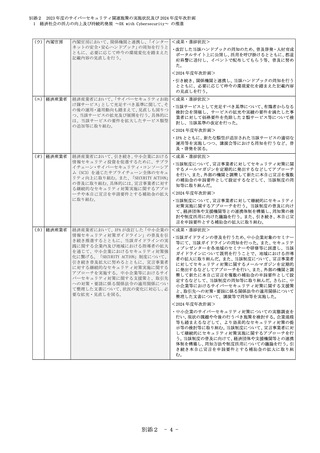

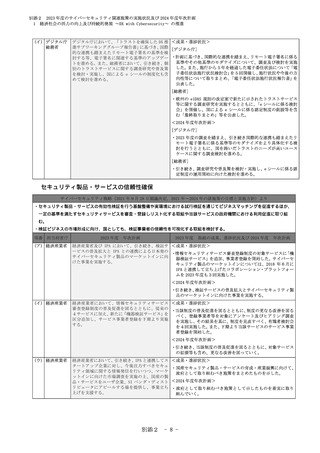

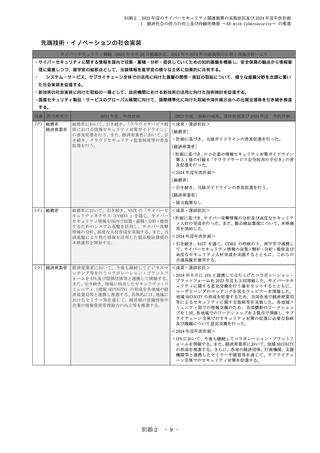

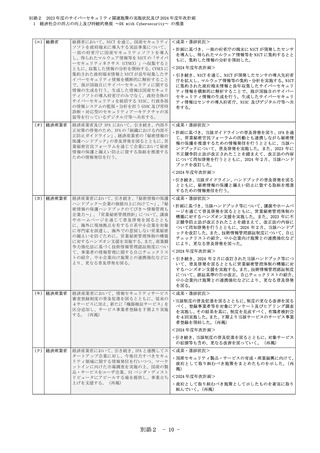

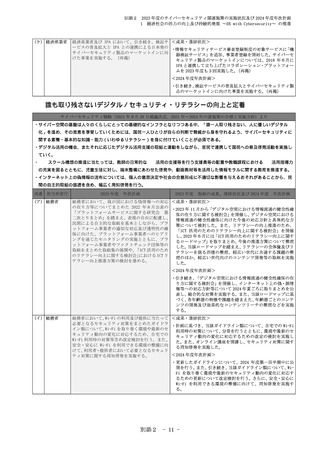

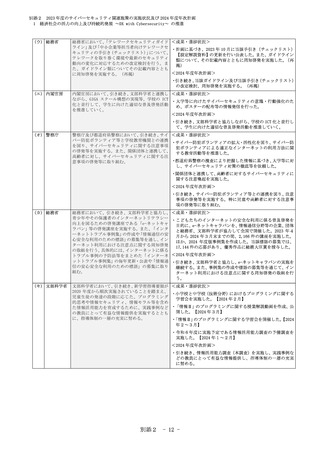

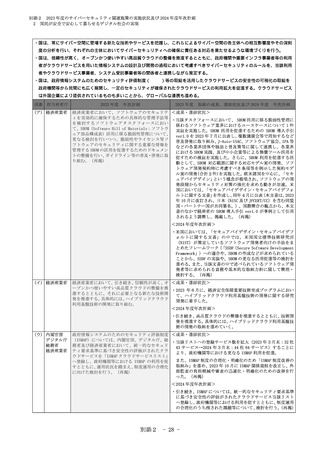

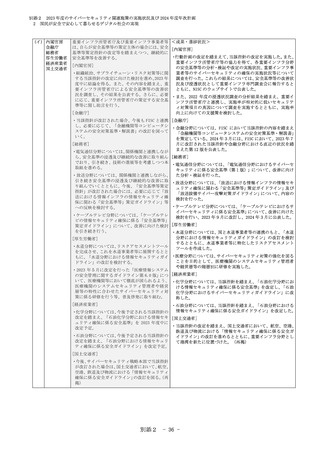

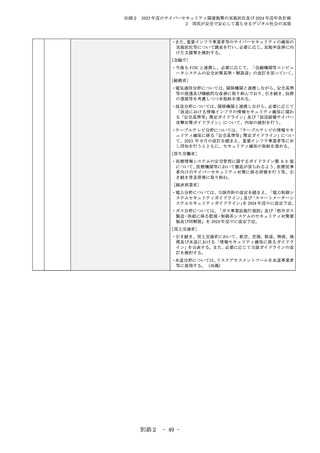

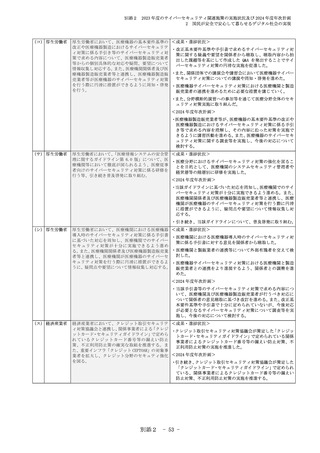

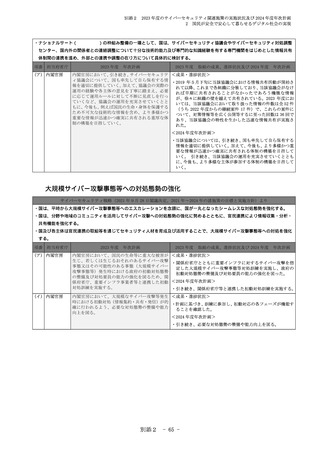

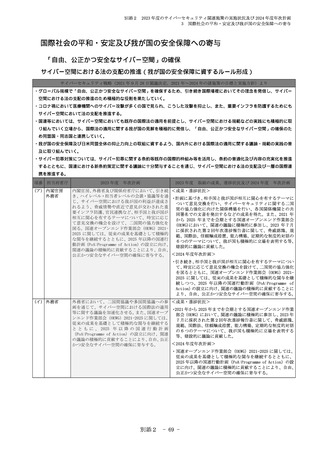

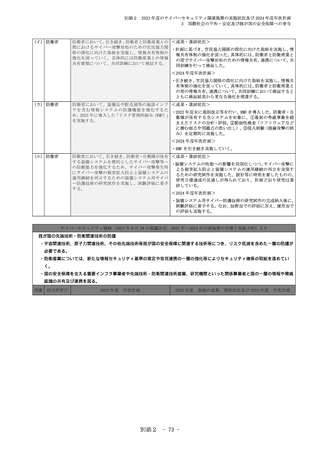

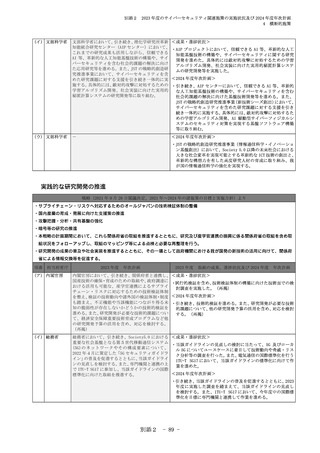

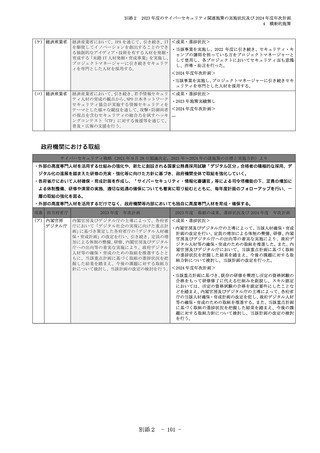

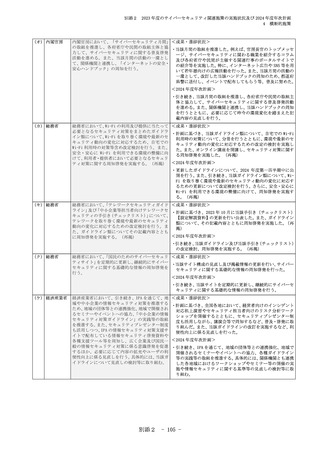

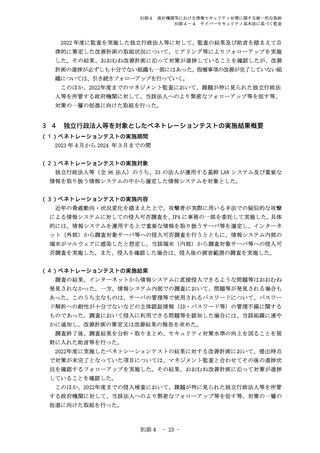

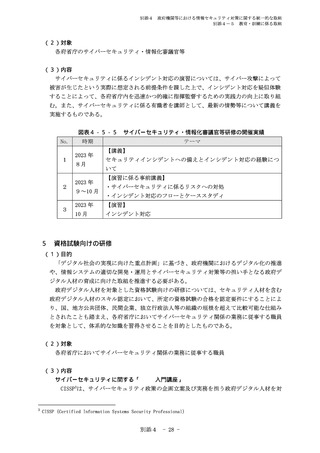

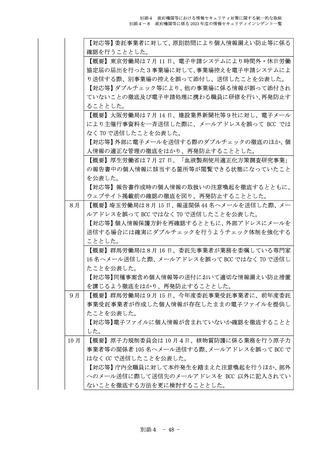

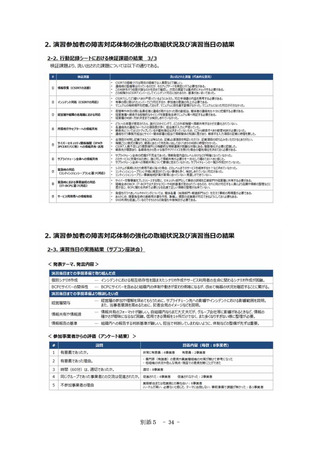

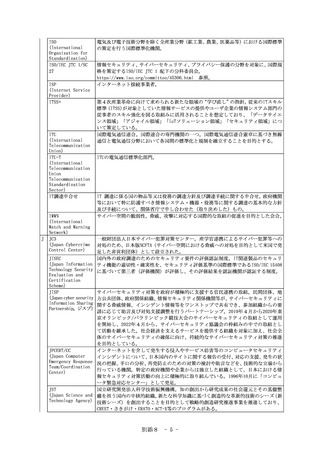

⑤

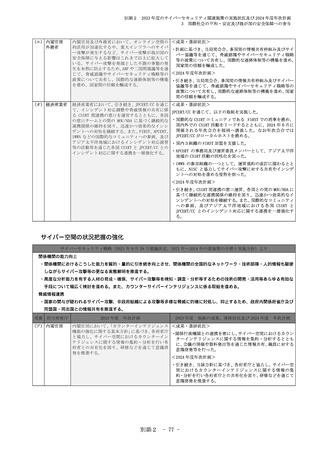

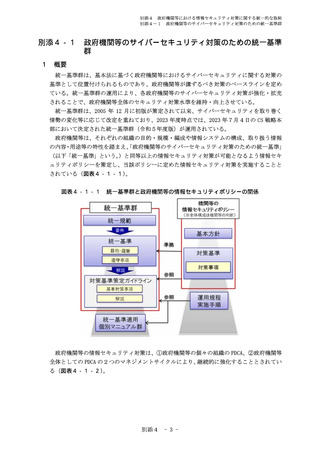

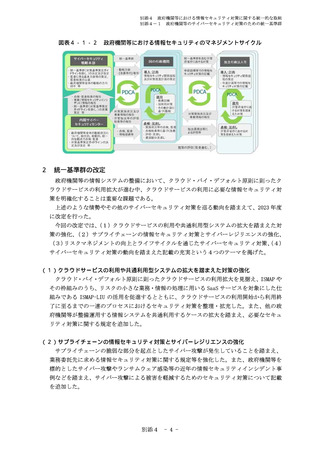

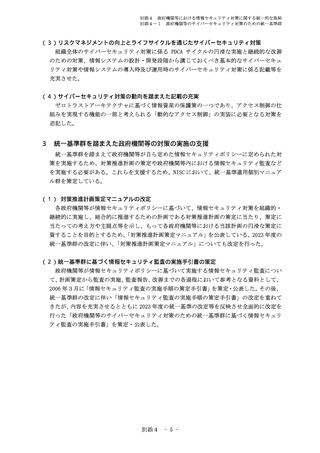

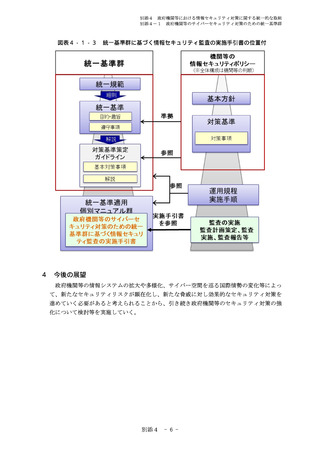

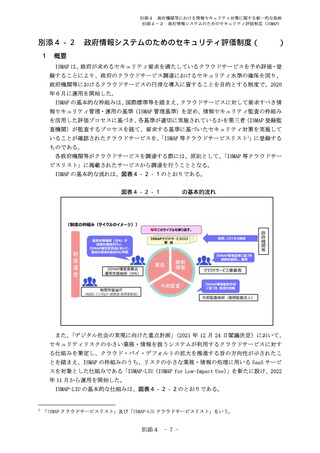

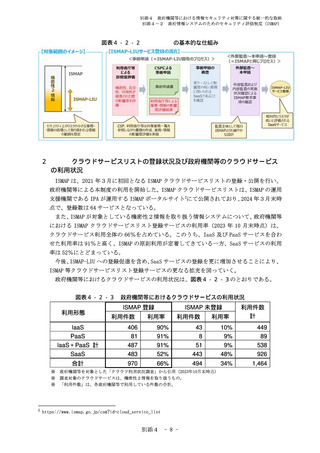

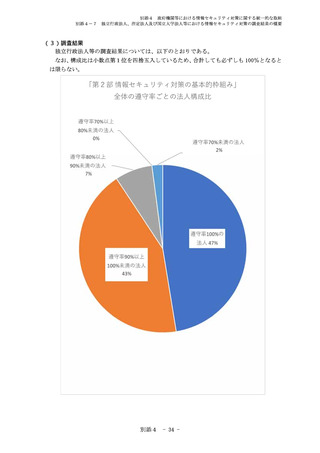

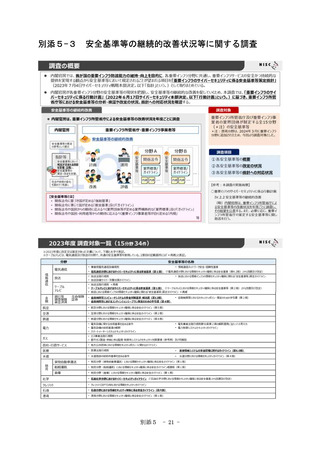

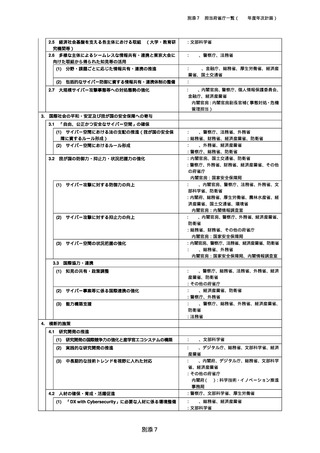

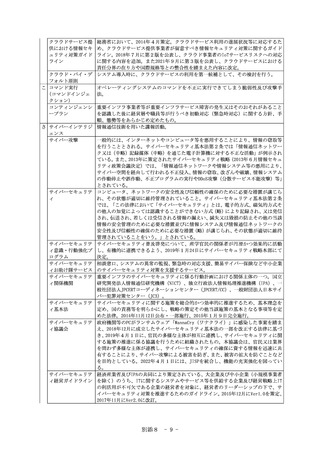

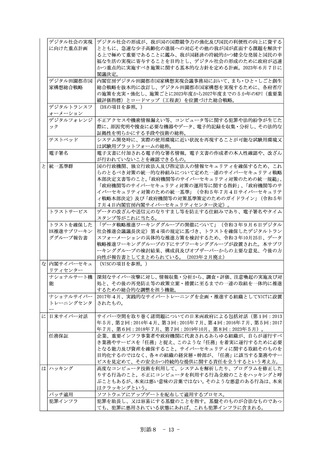

別添4 政府機関等における情報セキュリティ対策に関する統一的な取組

独立行政法人、指定法人及び国立大学法人等における情報セキュリティ対策の調査結果の概要

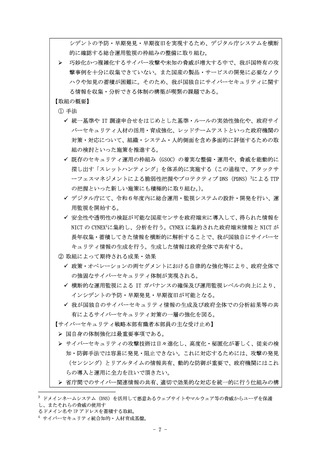

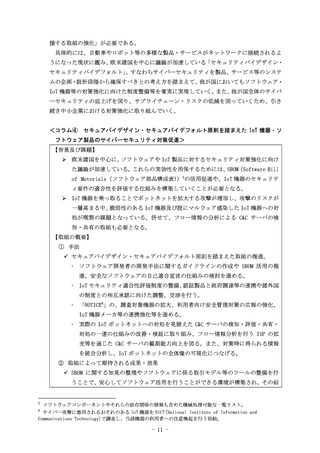

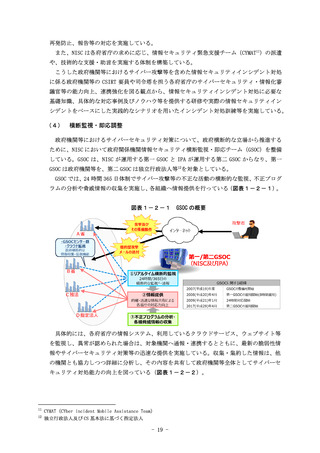

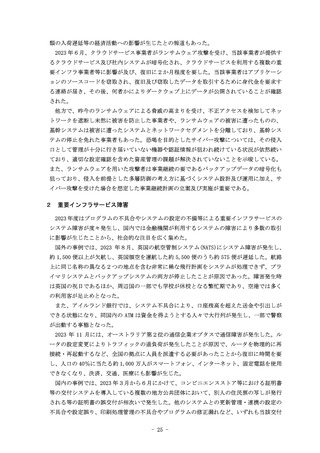

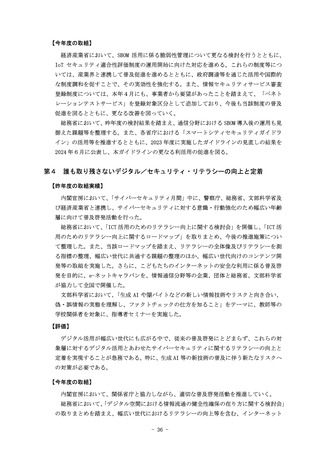

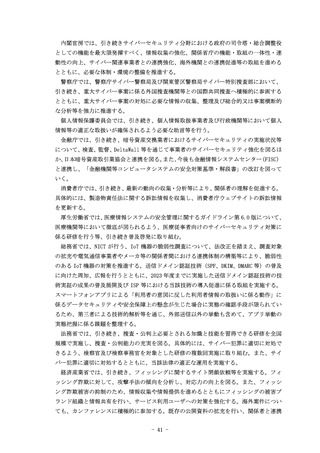

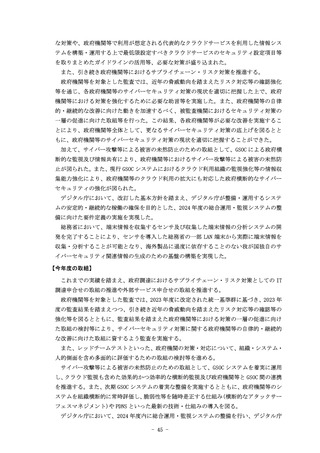

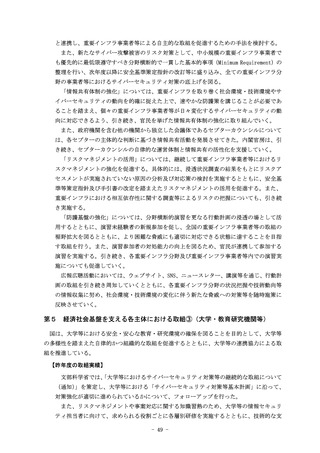

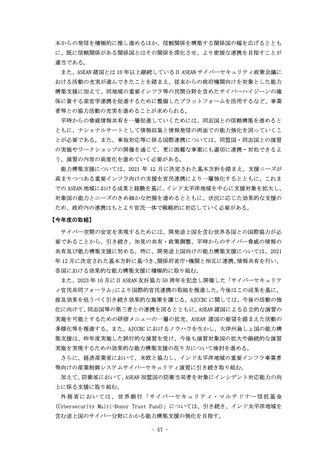

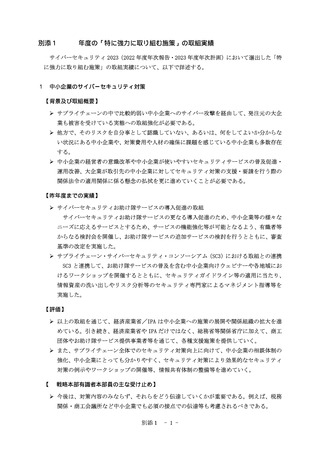

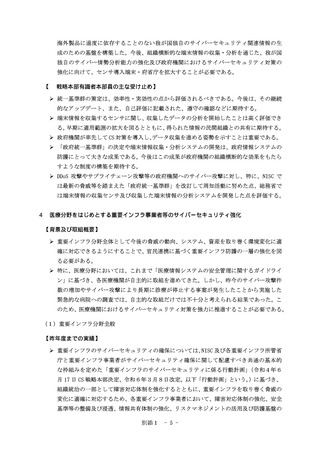

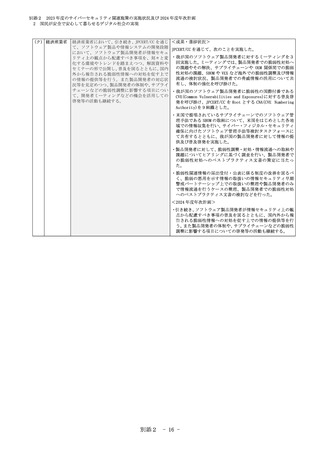

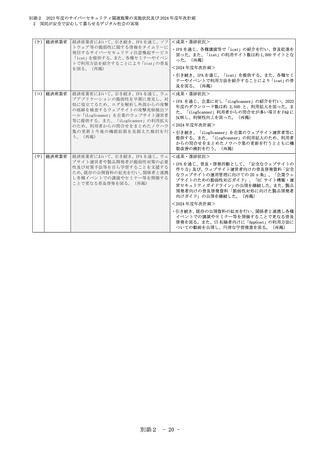

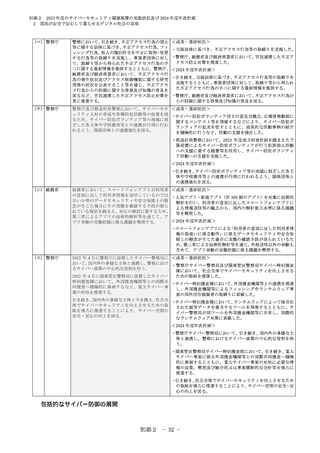

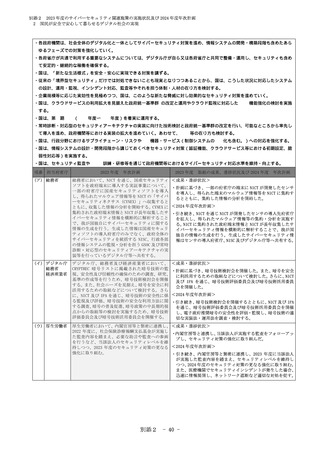

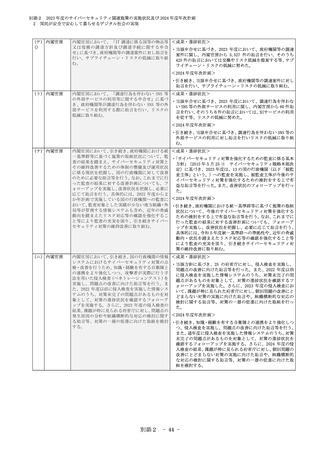

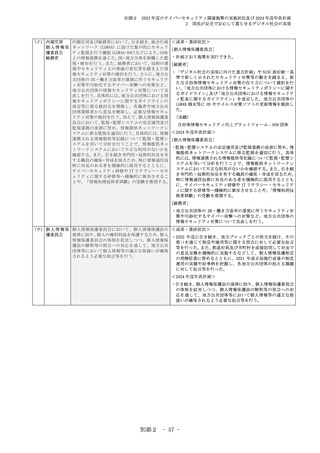

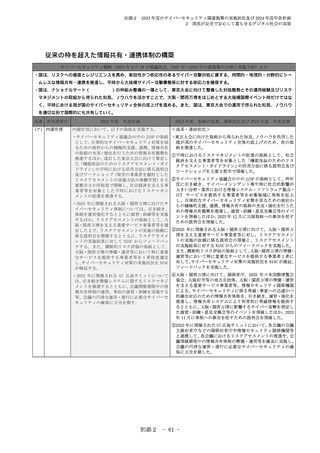

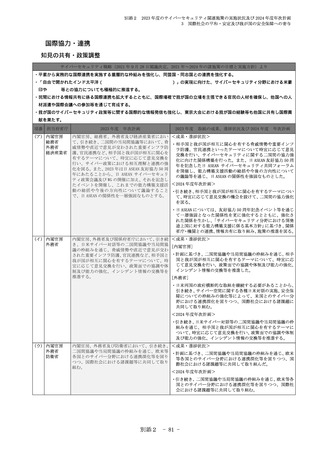

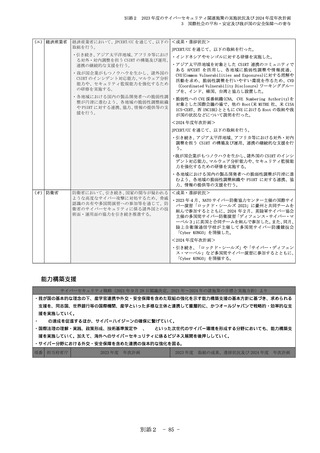

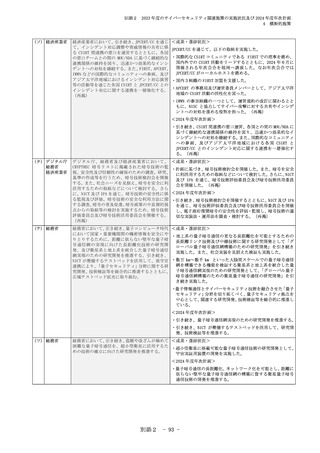

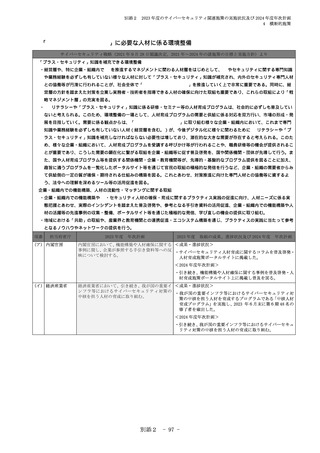

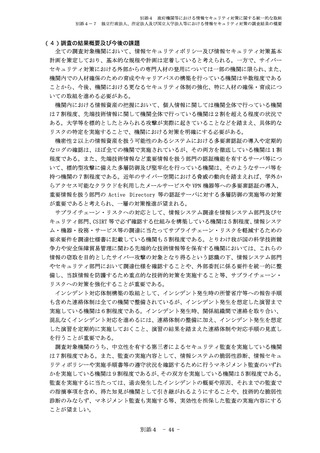

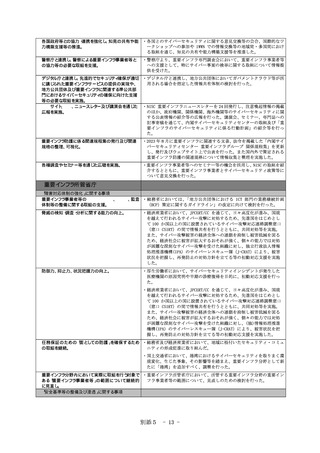

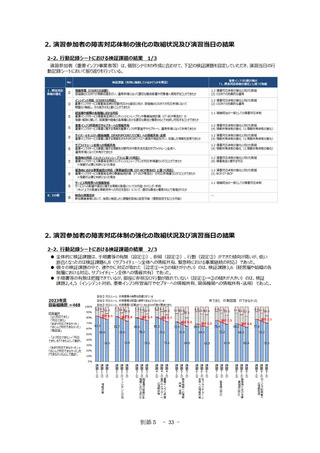

インシデント対応体制の構築

0%

20%

40%

60%

80%

100%

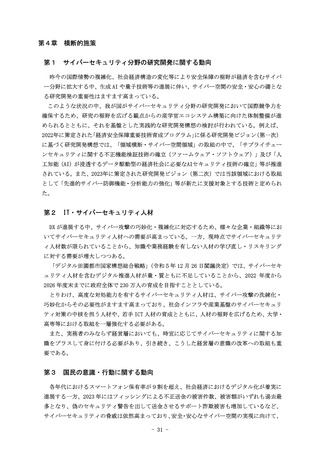

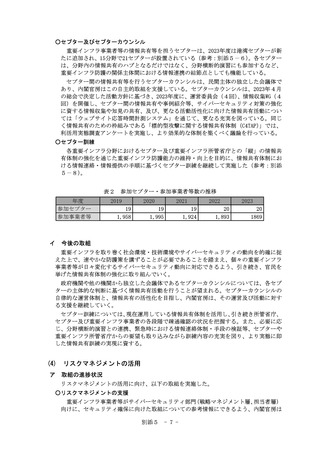

速やかな各種ログの保全や感染端末の確保等の証拠保全が行える体制を構築している。

外部のセキュリティベンダなど関係機関との連携による調査が行えるよう指示している。

インシデント発生時の所管省庁等への報告手順も含めて連絡体制を整えるとともに、演習を行ってい

る。

インシデント発生後、再発防止策の検討にあたっては、必要に応じて外部の専門家の知見も活用する

ことも検討している。

緊急連絡網(システム運用、セキュリティベンダなどの連絡先)、社外を含む情報開示の通知先一覧

を整備し、対応に従事するメンバーに共有している。

初動対応時にはどのような業務影響が出るか検討し、緊急時に関係部署が速やかに協力できるよう

予め取り決めをしている。

インシデントに関する被害状況、他社への影響等について経営者に報告している。

行っている

一部行っている

行っていない

該当なし

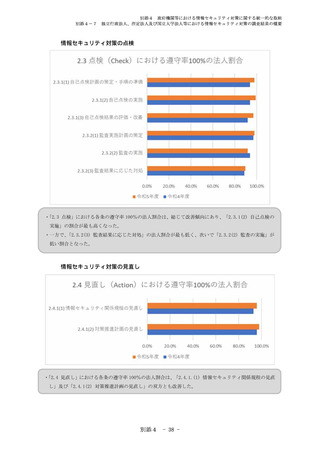

・速やかな各種ログの保全や感染端末の確保等の証拠保全が行える体制を構築している機関が 82 機関

(約 90%)である。

・インシデント発生時の所管省庁等への報告手順も含めて連絡体制を整えるとともに演習を行っている

機関は 52 機関(約 57%)であり、体制は整えているが演習を行っていない機関は 39 機関(約 43%)

である。

・インシデントに関する被害状況等については経営者に報告している機関は 85 機関(約 93%)であり、

該当がない機関が5機関(約5%)である。

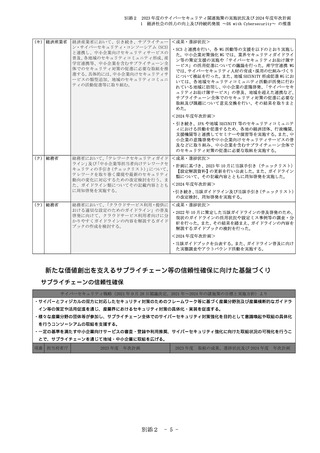

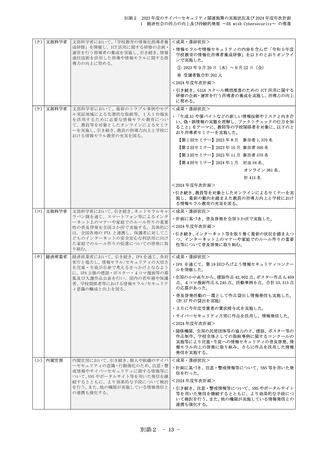

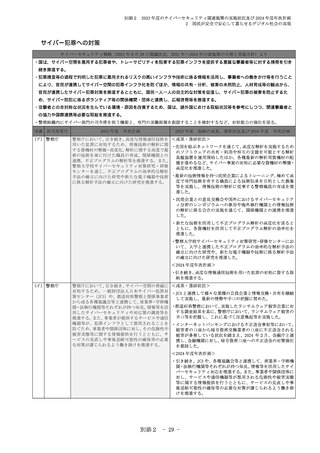

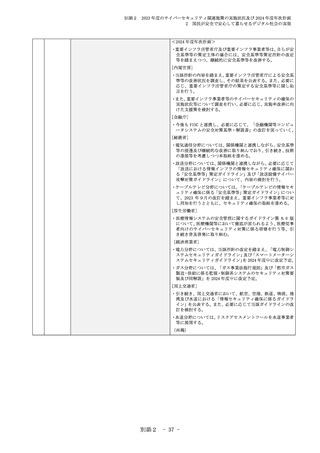

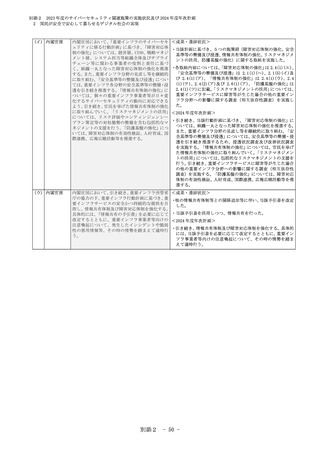

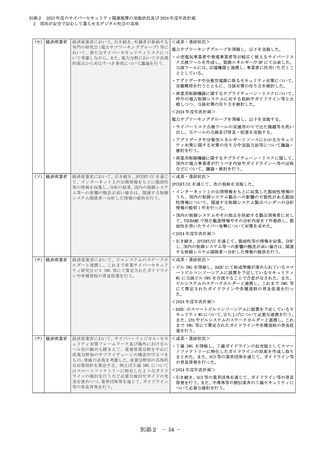

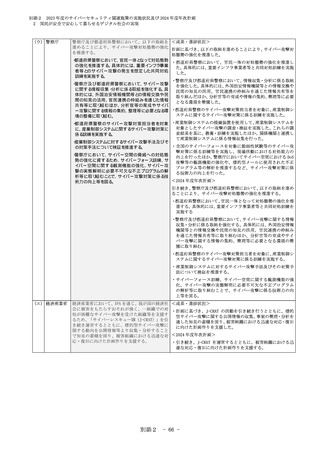

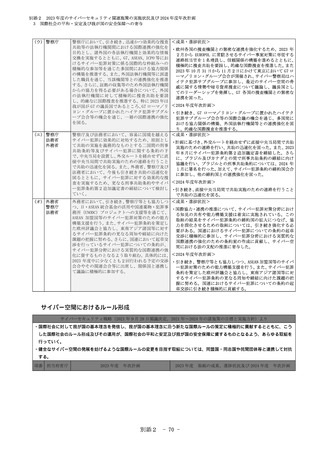

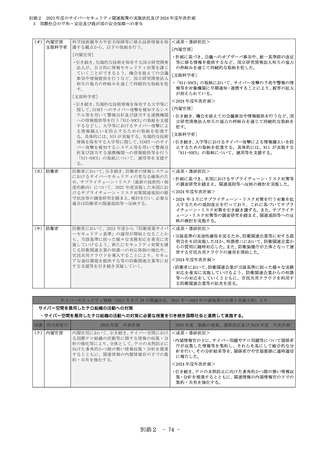

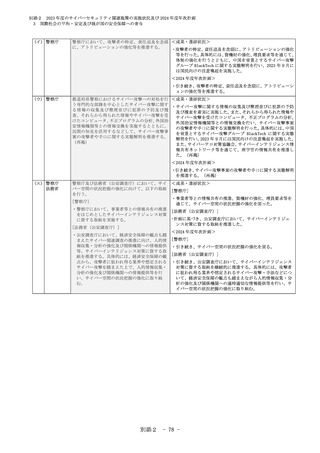

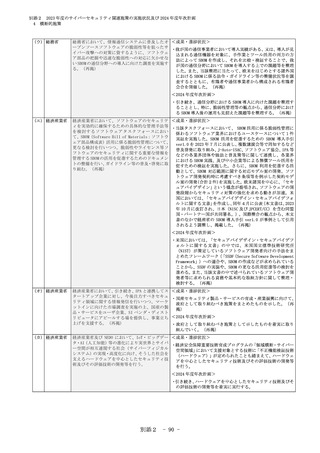

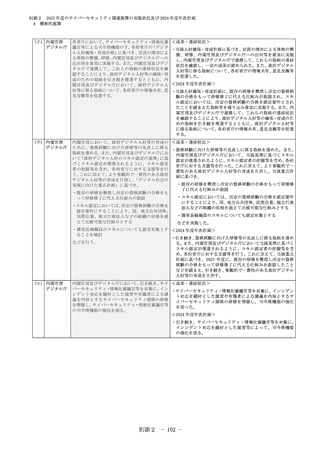

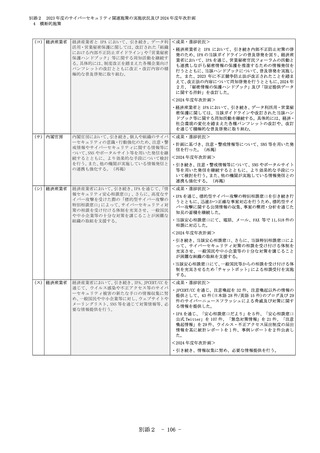

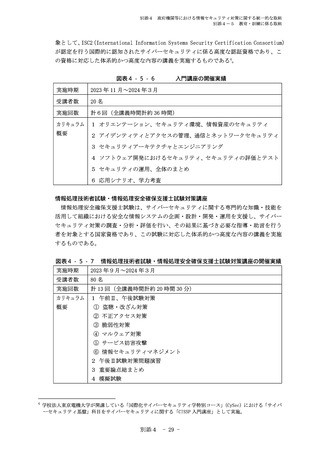

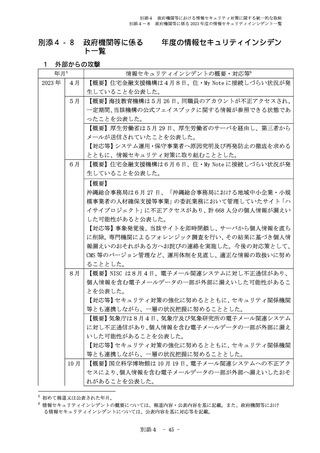

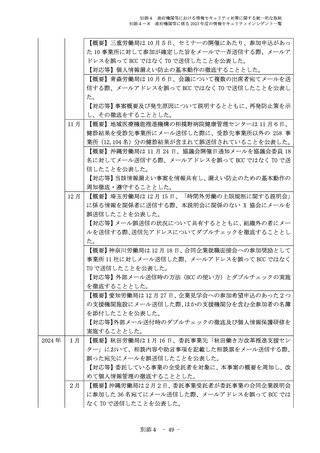

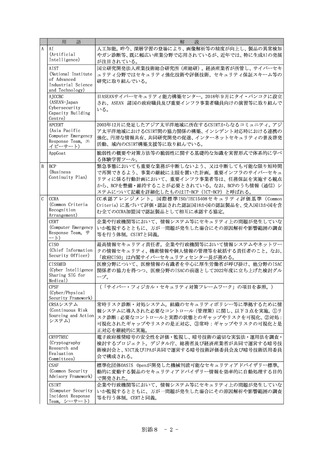

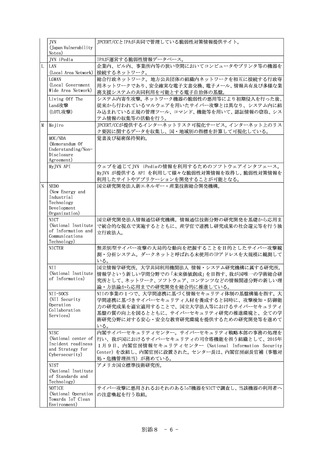

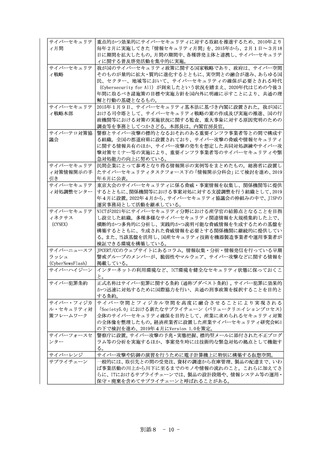

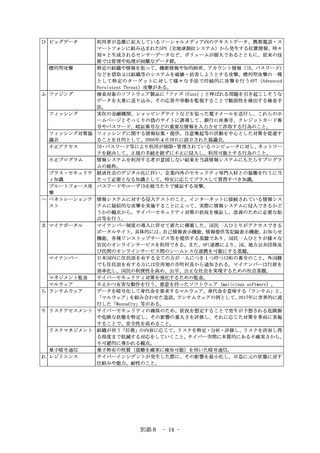

⑥

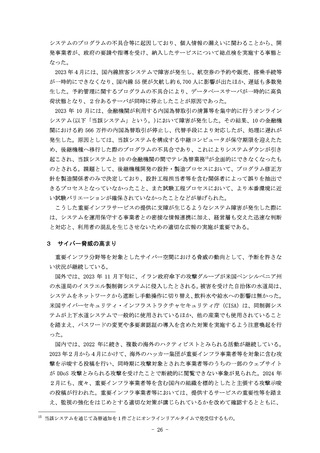

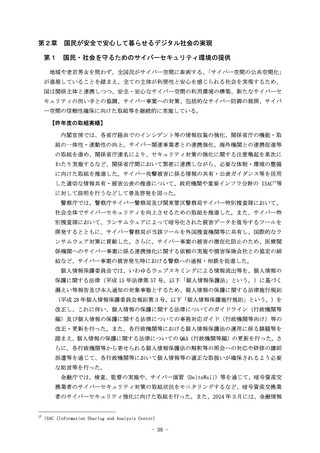

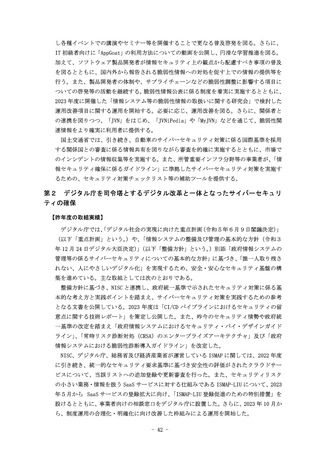

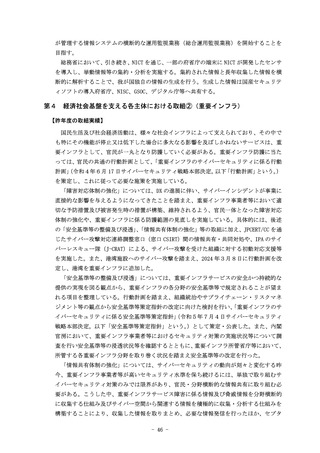

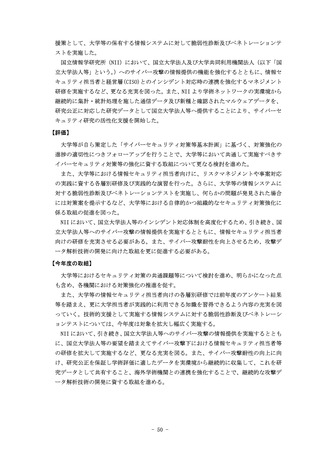

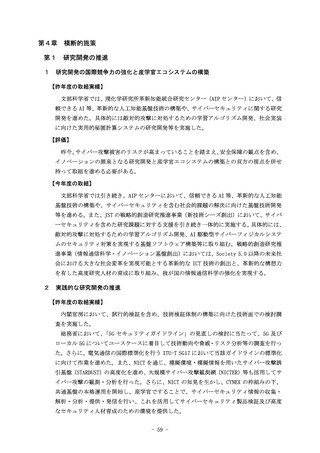

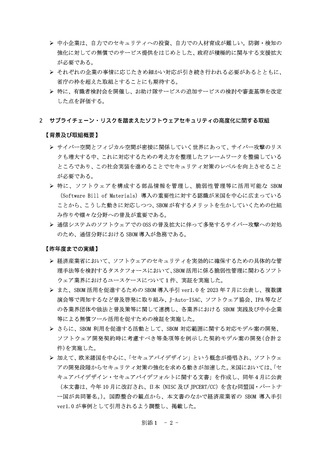

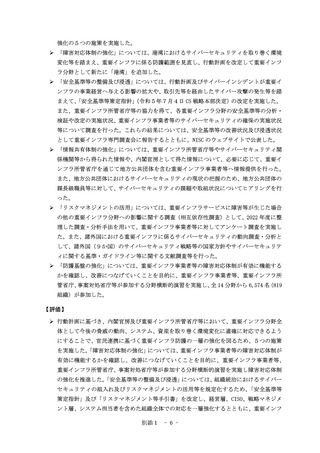

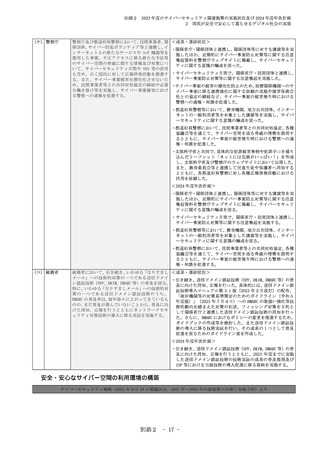

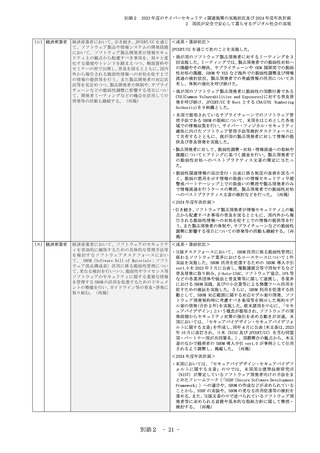

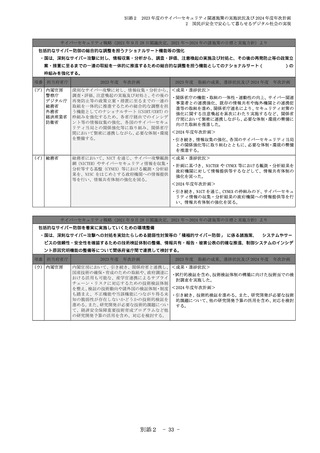

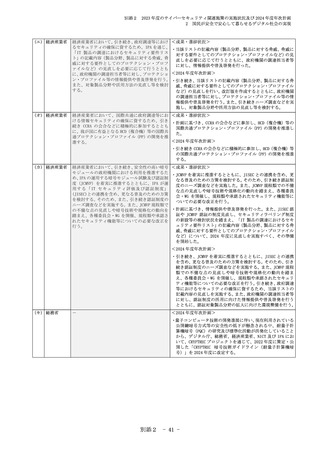

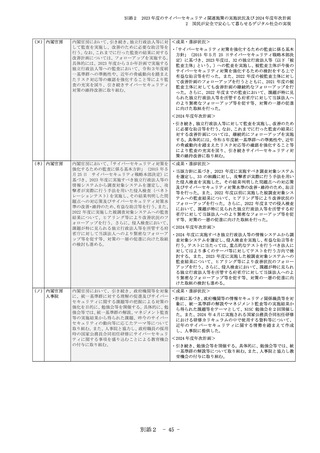

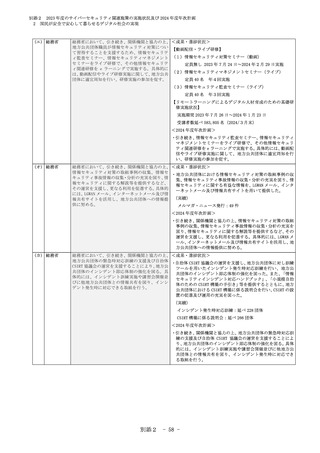

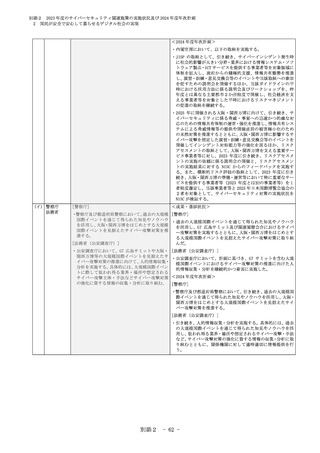

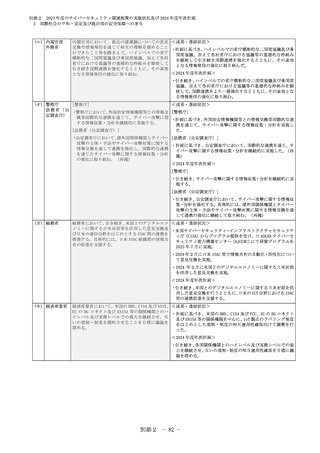

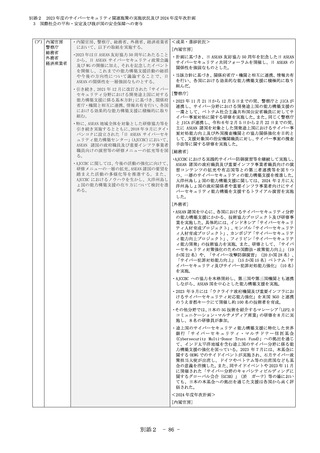

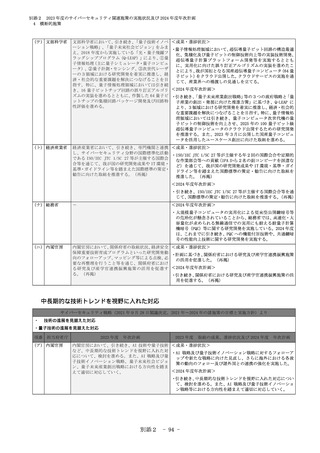

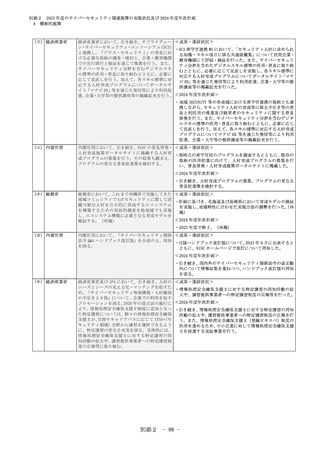

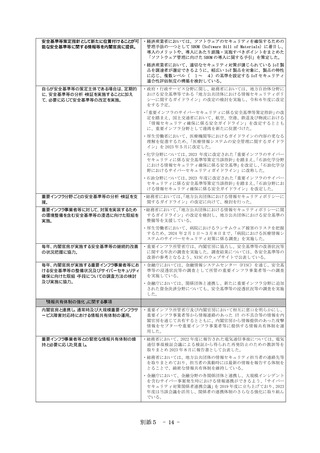

セキュリティ運用の実施と監査等での運用のチェック

0%

20%

一部行っている

行っていない

40%

60%

80%

100%

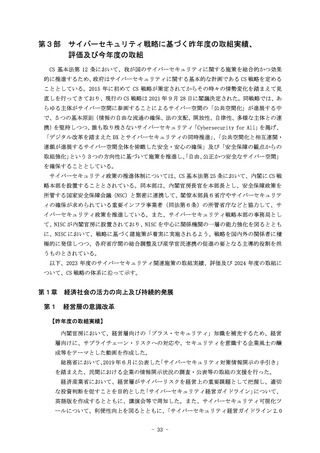

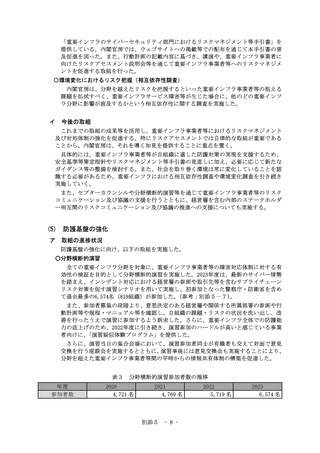

機関内で利用している情報システム機器・ソフトウェアにかかる脆弱性情報を収集している。また、脆弱

性情報を自動で収集する仕組みを活用している。

サイバー攻撃の痕跡にかかる技術情報、いわゆる IoC 情報についても収集し、自組織に対するセキュリ

ティ攻撃への防御に活用している。

IoC 情報については継続的かつ迅速な更新が重要であるが、手動での更新は非常に煩雑であるため、

ファイアウォールやウイルス対策ソフト等により危険なサイトや IP アドレス等へのアクセスをフィルタリング

(ウェブフィルタや IP レピュテーションなど)を行う仕組みを活用している。

情報セキュリティ監査の指摘事項に対する改善策を対策基本計画に反映し、継続的にフォローアップ

を行っている。

中立性を担保するため、第三者による情報セキュリティ監査を実施している。

監査の実施内容として、情報システムの脆弱性診断だけでなく、情報セキュリティポリシーや実施手順

書等の遵守状況を確認するために行うマネジメント監査についても実施している。

行っている

・情報システム機器・ソフトウェアに係る脆弱性情報について、自動で収集する仕組みを活用している

機関は 25 機関(約 27%)であり、手動で収集する機関は 62 機関(約 68%)である。また、IoC 情報

について収集し、防御に活用している機関は 63 機関(約 69%)であり、収集しているが防御の活用

を行っていない機関は 12 機関(約 13%)である。

・情報セキュリティ監査の指摘事項に対する改善策を対策基本計画に反映し、継続的にフォローアップ

を行っている機関は 75 機関(約 82%)であり、反映はしているが継続的なフォローアップは行って

いない機関は 12 機関(約 13%)である。

・第三者による情報セキュリティ監査を実施している機関は 67 機関(約 74%)である。

・監査の実施内容として、情報システムの脆弱性診断だけでなく、マネジメント監査も実施している機

関は 42 機関(約 46%)

、どちらか一方のみを実施している機関は 44 機関(約 48%)である。

別添4 - 43 -