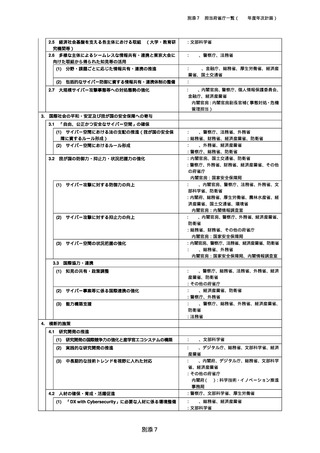

資料1 サイバーセキュリティ2024(2023年度年次報告・2023年度年次計画)(案)について (41 ページ)

出典

| 公開元URL | https://www.nisc.go.jp/council/cs/index.html#cs41 |

| 出典情報 | サイバーセキュリティ戦略本部(第41回 7/10)《内閣官房内閣サイバーセキュリティセンター》 |

ページ画像

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

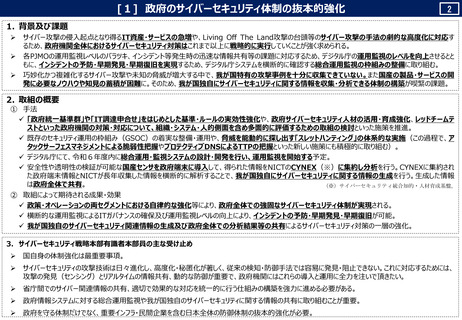

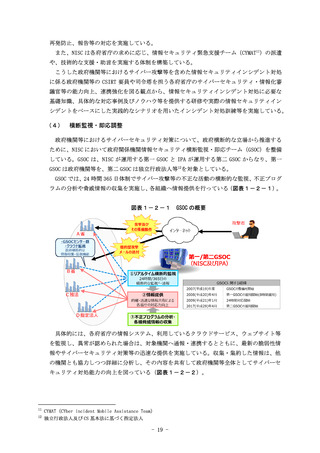

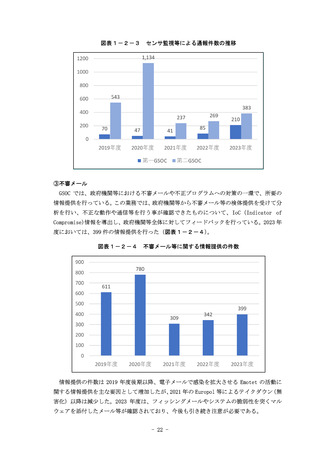

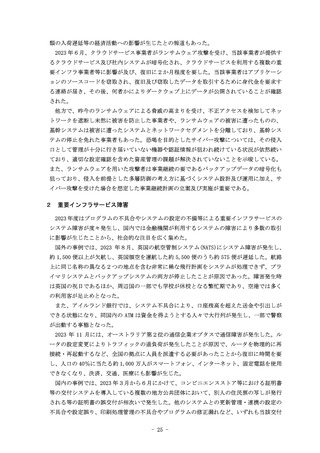

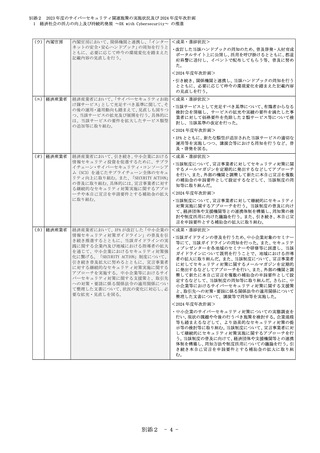

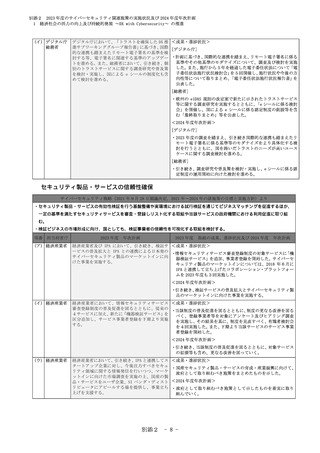

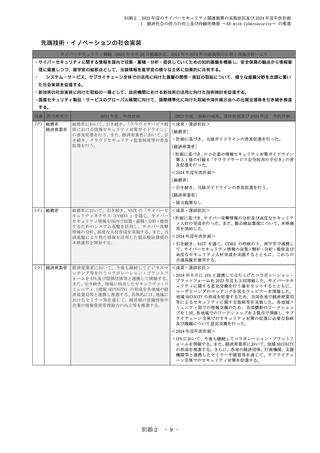

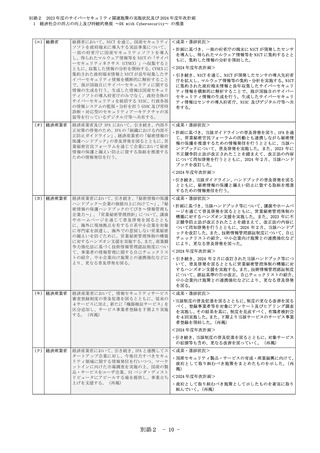

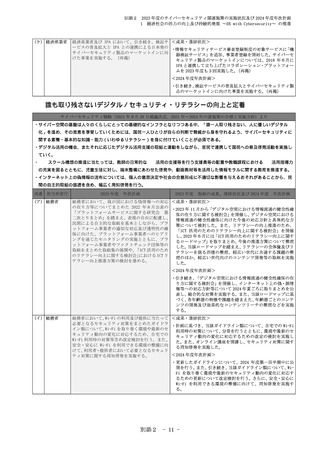

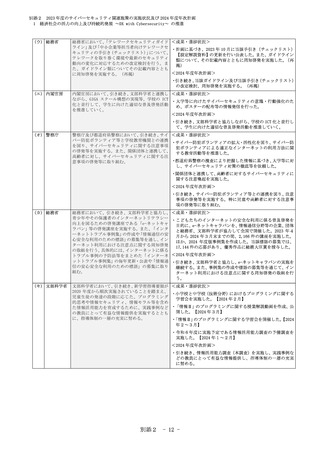

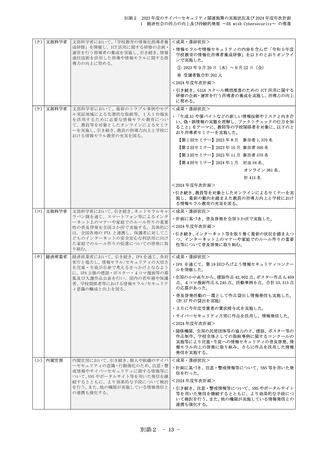

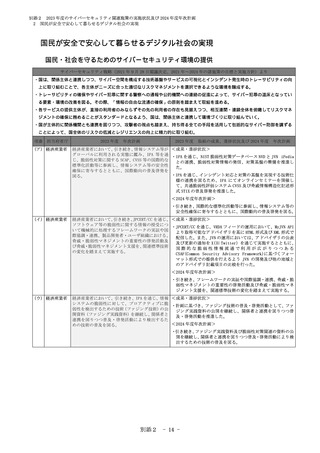

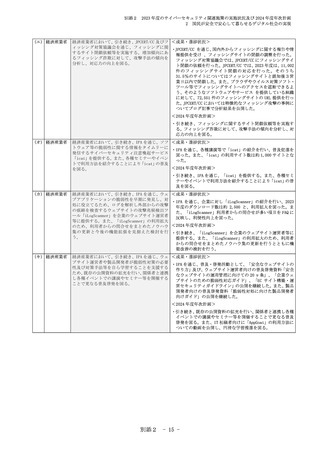

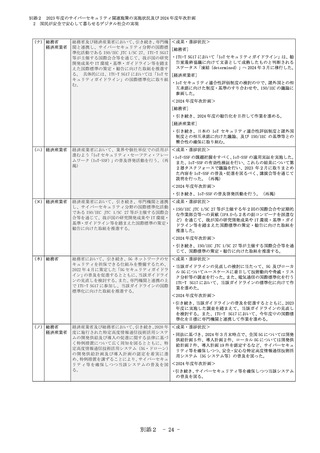

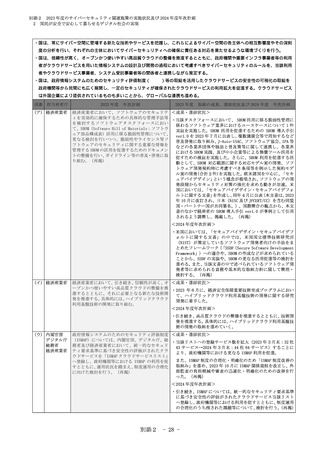

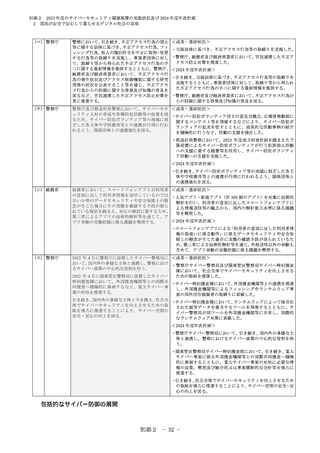

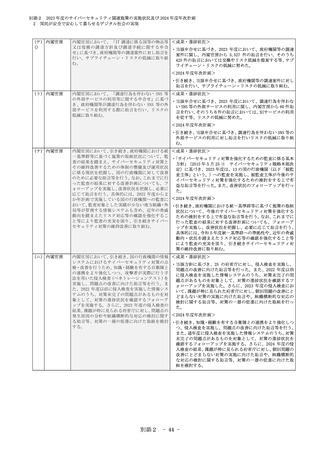

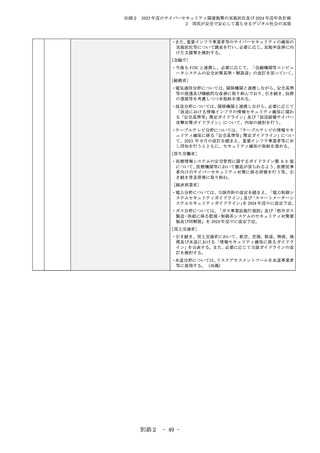

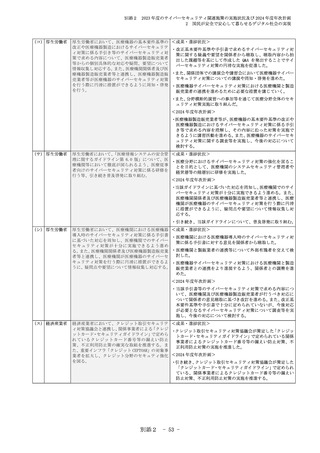

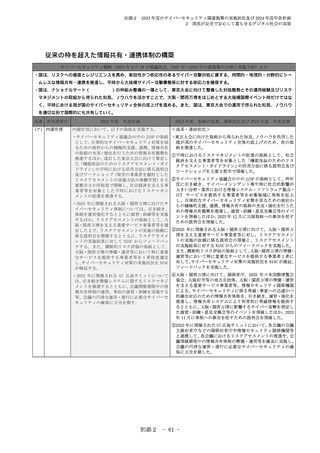

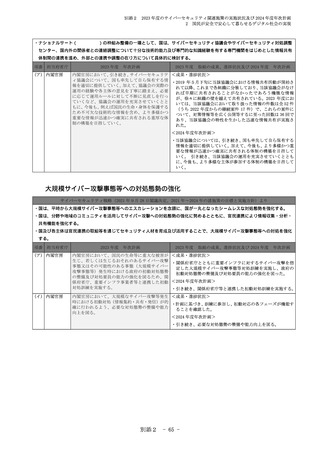

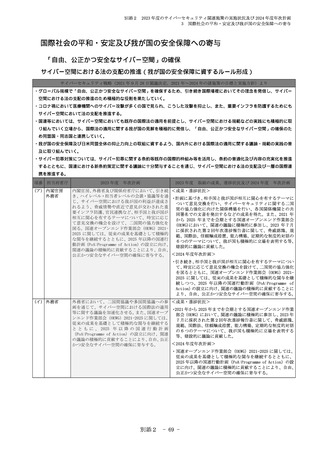

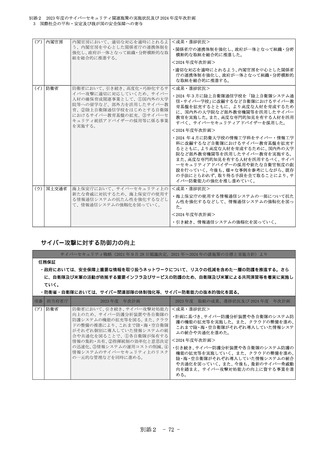

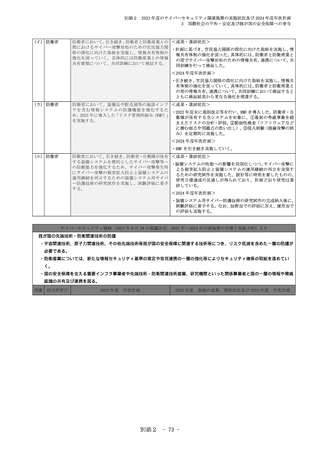

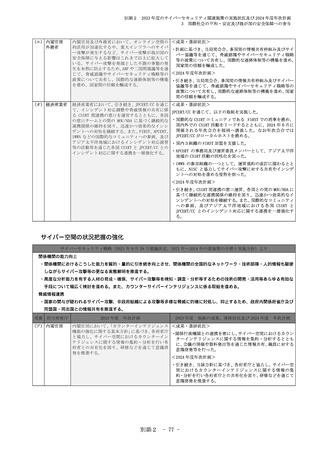

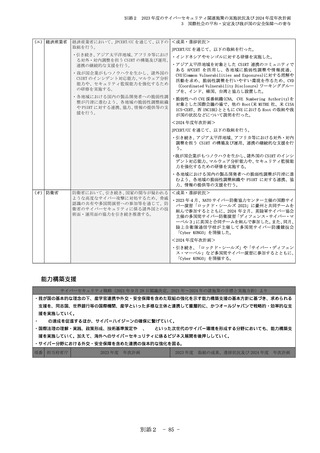

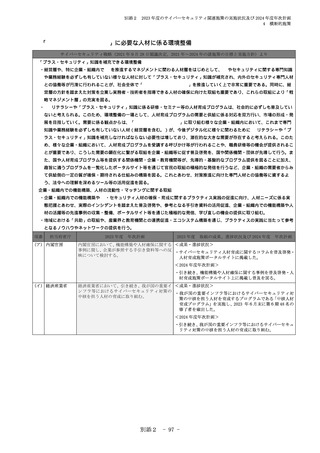

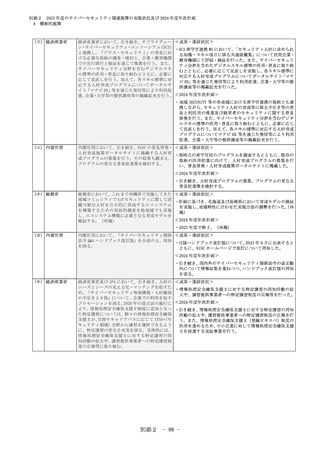

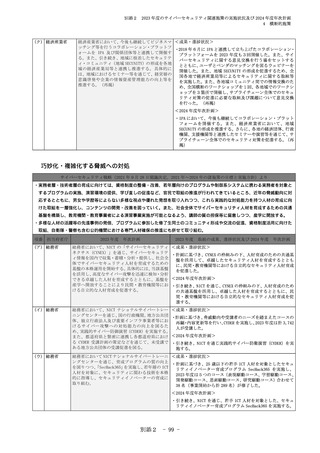

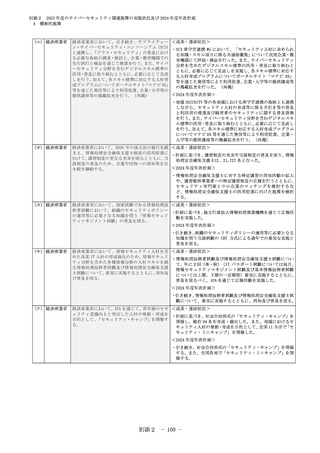

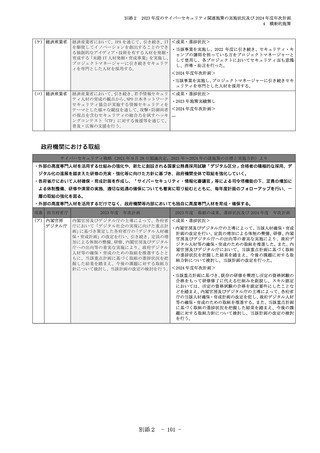

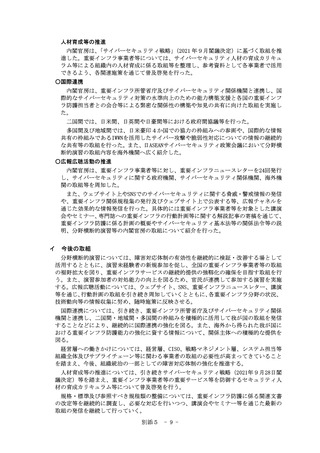

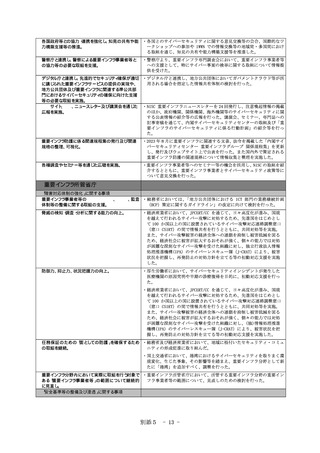

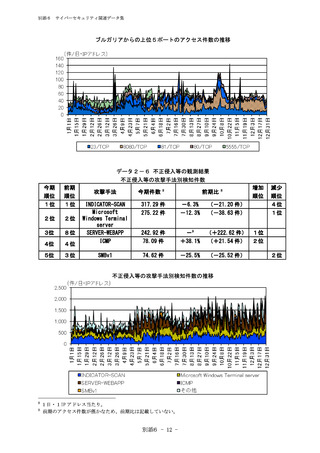

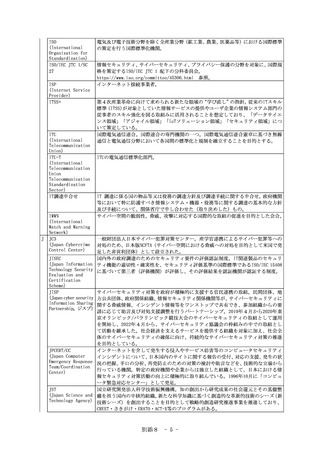

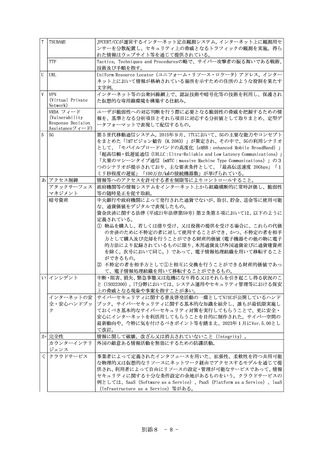

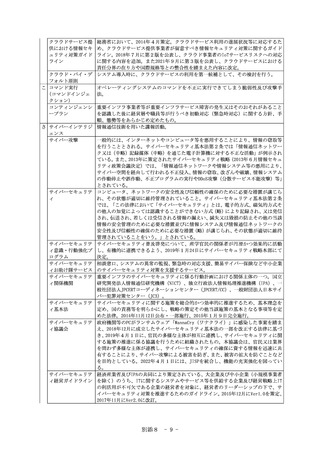

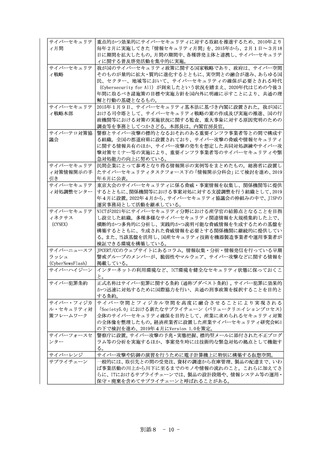

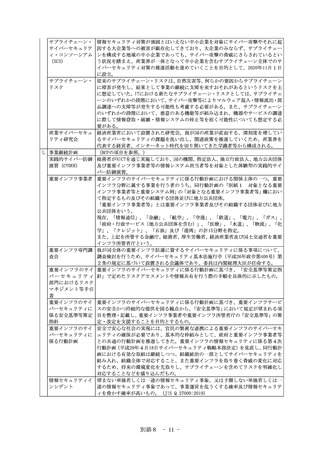

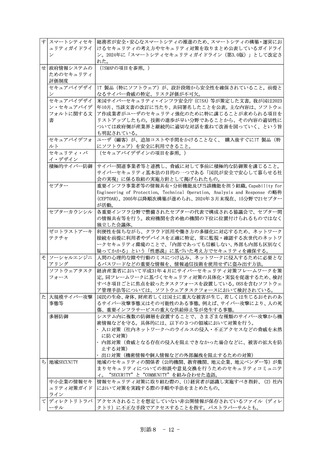

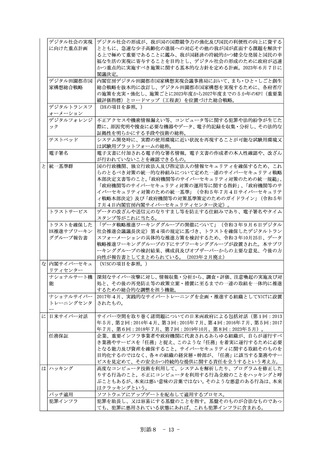

GSOC では、情報セキュリティインシデントの報告・連絡だけでなく、不正な活動の検知

状況を通じた政府機関等に対するサイバー攻撃等の動向の把握にも努めている。不正な活

動とは、外部から政府機関等に対する不正アクセス、サイバー攻撃やその準備動作に係るも

の、標的型攻撃等によりもたらされた不正プログラムが行うもの、これらに該当するとの疑

いがあるものなどを指す。

センサによる横断的な監視や政府機関等のウェブサイトに対する稼働状況の監視活動に

おいて、政府機関等に対する不正な活動として検知したものの中には、既に攻撃手法に対策

済であるため攻撃としては失敗した通信や、攻撃の前段階で行われる調査のための行為に

とどまり、明らかに対応不要と判断できる通信が含まれている。このため、政府機関等全体

の対策が進めば、確認を要するイベントを削減することが可能となる。これらを分析し、ノ

イズとして除去した上で、なおも対処の要否について確認を要する事象(以下「確認を要す

るイベント」という。)14の件数については、以下の図表1-2-3に示すとおりである。

2023 年度の第一 GSOC においては、新たに発見された脆弱性の検知のほか、監視対象とし

て追加したウェブサイトの拡大に伴い、検知件数の増加が見られた。GSOC における主な状

況は次のとおりである。

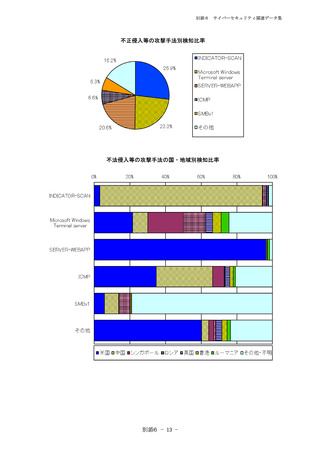

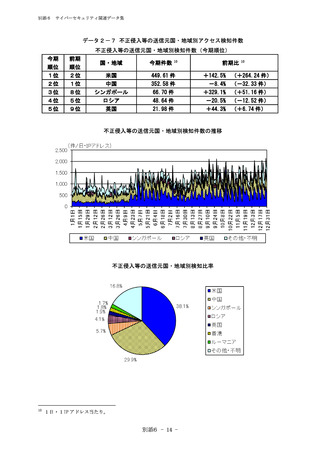

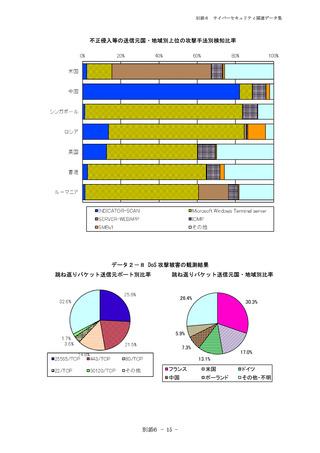

年間を通じて検知件数の多かった攻撃は、ディレクトリトラバーサルの試み、コマンド実

行の試み等であり、ウェブサイトの脆弱性やシステムの設定不備を探索する通信の検知傾

向が前年度から継続している。このような通信は短い期間に大量に検知される傾向にあり、

また、1つ又は少数の IP アドレスから大量に攻撃を検知するケースと大量の IP アドレス

から数件の攻撃を検知するケースが観測されており、攻撃者が攻撃用のツールを利用して

頻繁に脆弱性等を探索していることが考えられる。

2023 年度には、「Ivanti Connect Secure」、「Array AG」、「Forti OS」等の VPN 製品及び

オンラインストレージの「Proself」で影響の大きい脆弱性が公開された。第一 GSOC におい

ては、VPN 機器の脆弱性を狙ったリスクの高い攻撃を検知し、必要に応じて確認をしている。

また、修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)や、影響度の大きい機器に対す

る、脆弱性の新旧を問わない継続的な攻撃が見られ、GSOC から速やかな情報提供を行った。

確認を要するイベントを検知した際には、これを分析し、必要に応じ当該機関への通報を

行っており、2023 年度においては、第一 GSOC で 210 件、第二 GSOC では 383 件の通報を行

った(図表1-2-3)

。

14

2016 年度まではセンサ監視等によって検知した個々の不正な活動の件数である「センサ監視等による脅威件数」

を一つの指標としてきたが、2017 年度から運用を開始した第3期第一 GSOC システム以降、これに代わるものとし

て「確認を要するイベント」を指標とすることとした。この「確認を要するイベント」は、センサから通知される

全てのログを機械的処理により自動的に分析することでノイズ等を除外し、情報セキュリティ上の影響を及ぼす

可能性の有無について確認が必要な通信を検知したログを抽出し、技術的知見を有する分析者が一連の同種の攻

撃の試みを1つのイベントとしてまとめる(結果として個々の不正な活動を束ねたものとなる。)などした上で、

統計処理を行ったものである。

- 21 -