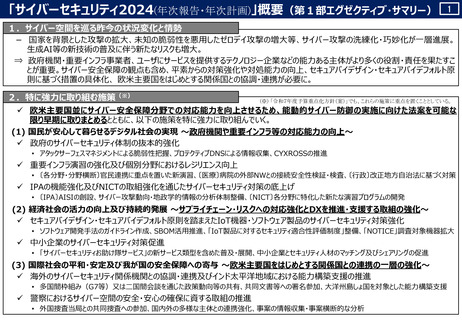

資料1 サイバーセキュリティ2024(2023年度年次報告・2023年度年次計画)(案)について (4 ページ)

出典

| 公開元URL | https://www.nisc.go.jp/council/cs/index.html#cs41 |

| 出典情報 | サイバーセキュリティ戦略本部(第41回 7/10)《内閣官房内閣サイバーセキュリティセンター》 |

ページ画像

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

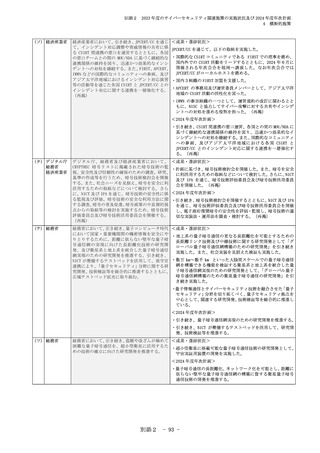

2

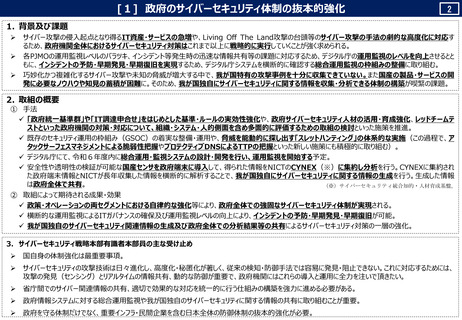

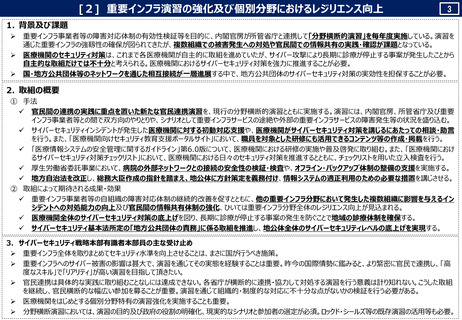

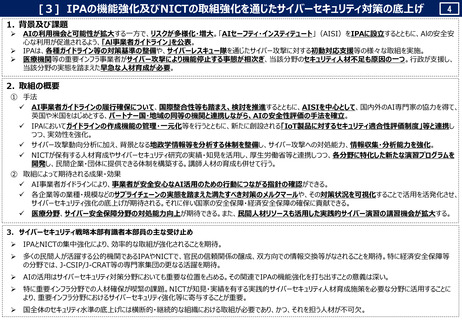

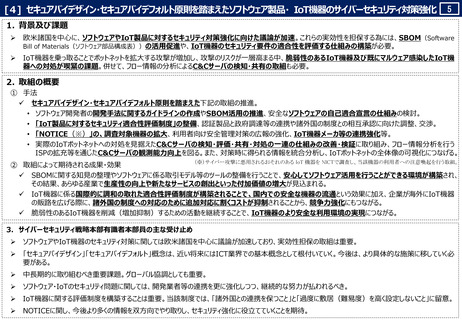

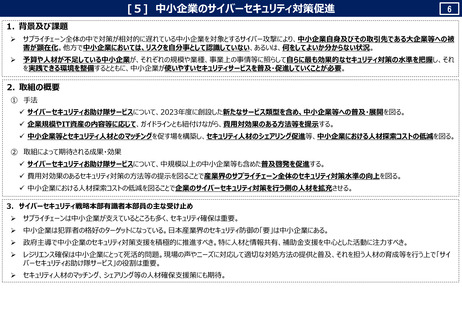

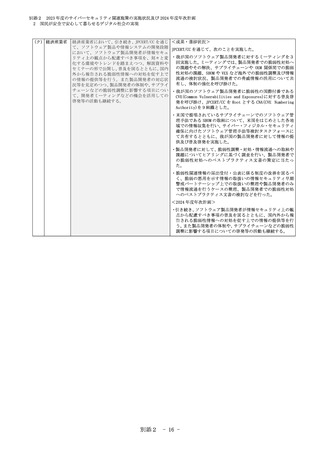

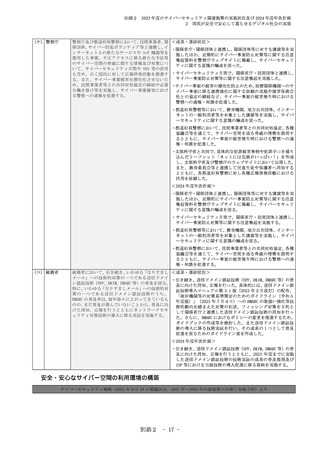

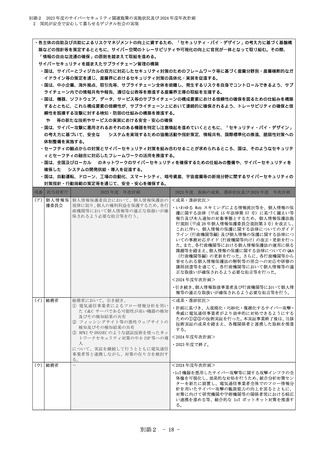

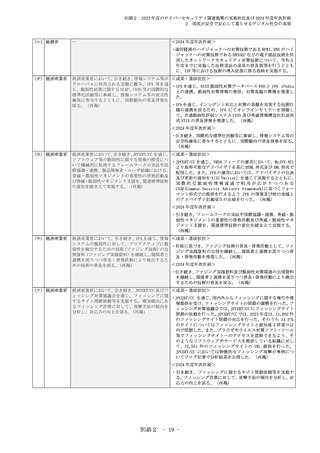

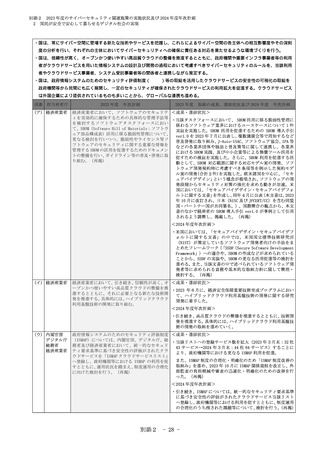

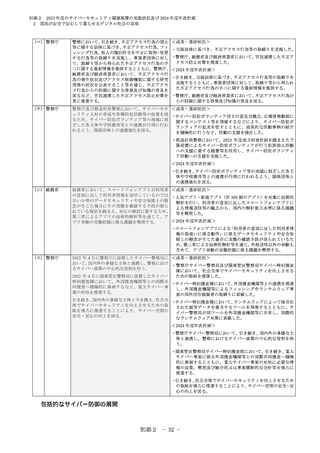

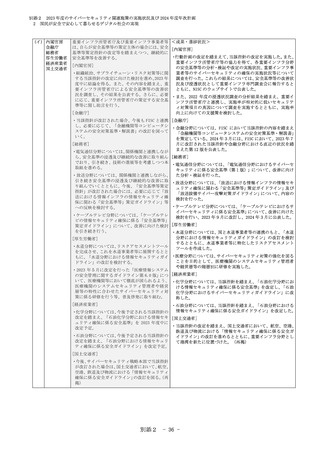

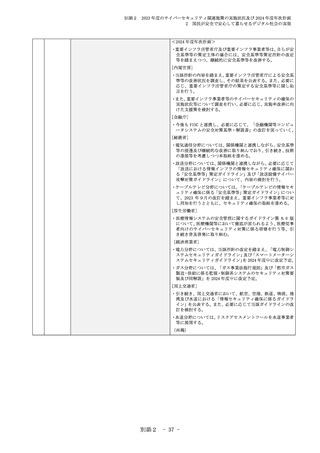

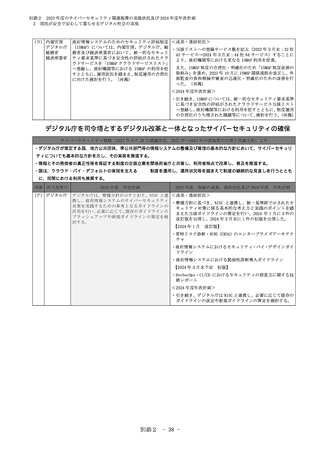

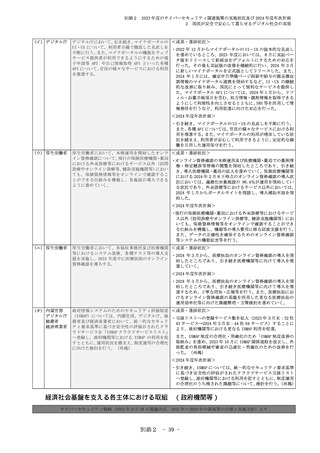

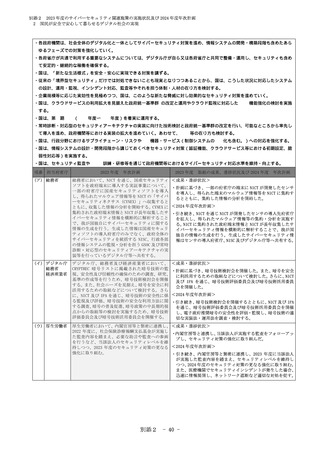

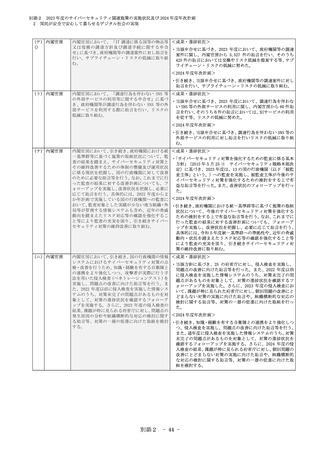

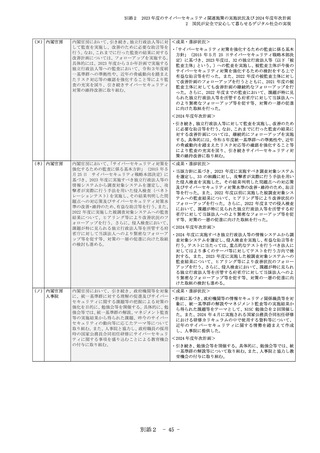

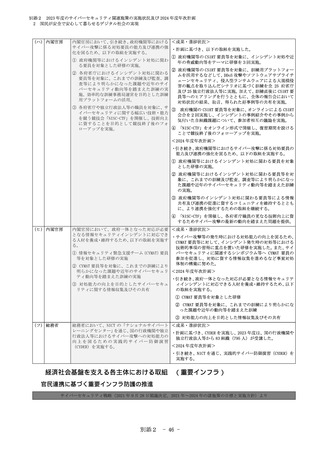

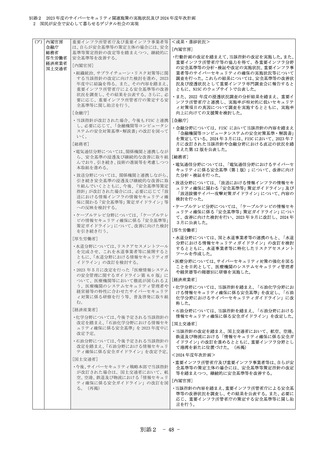

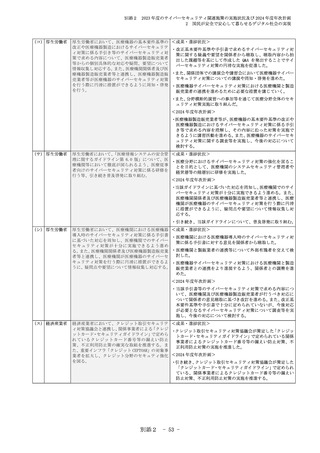

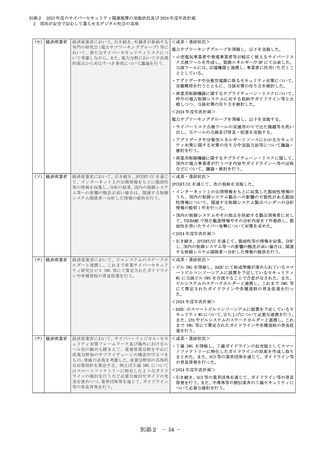

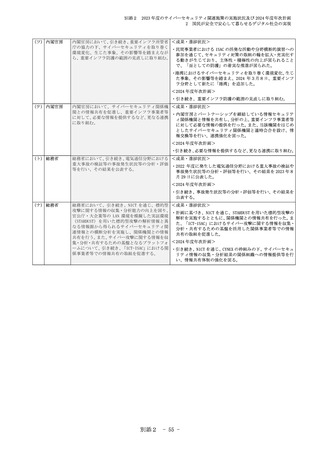

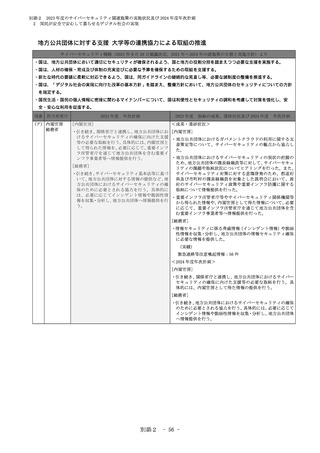

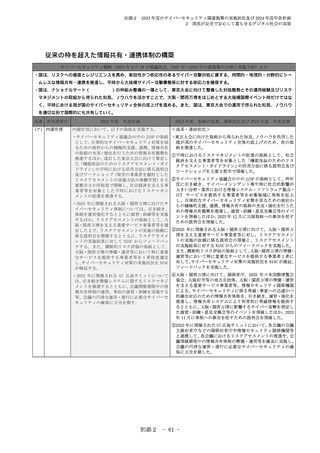

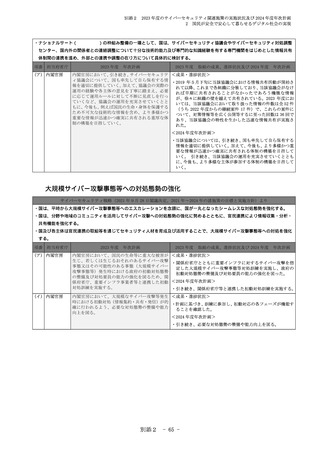

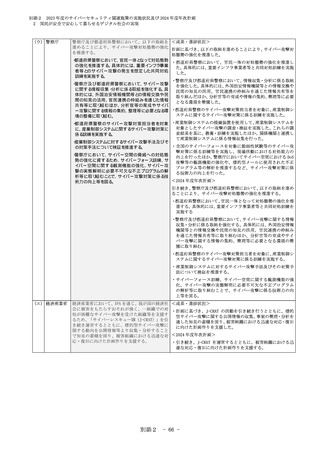

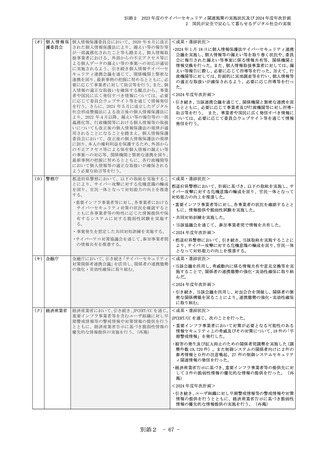

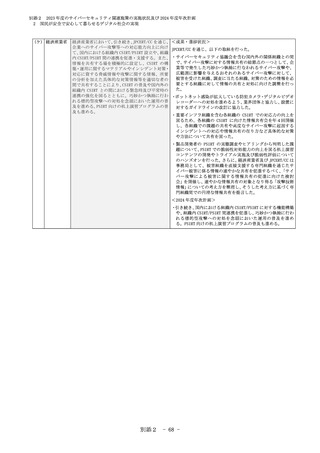

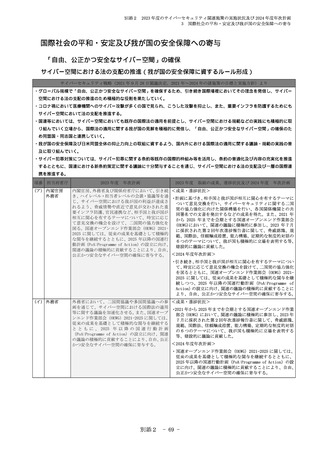

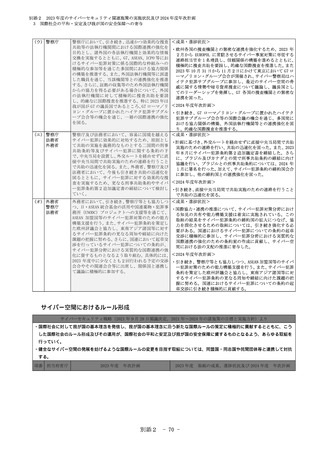

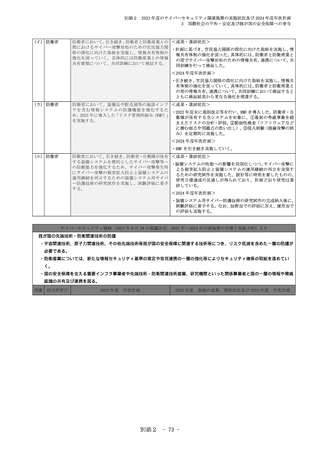

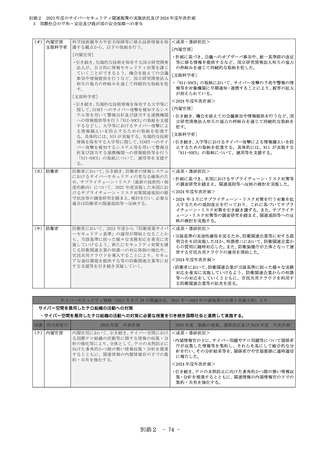

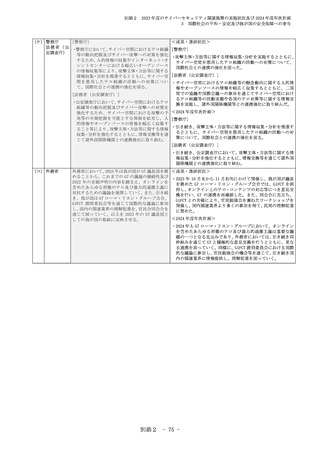

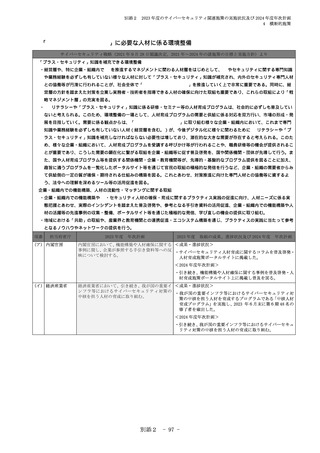

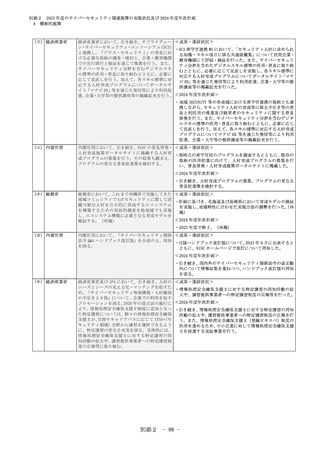

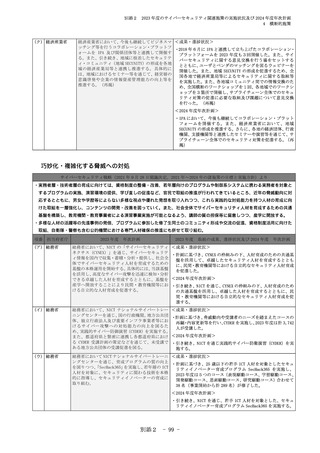

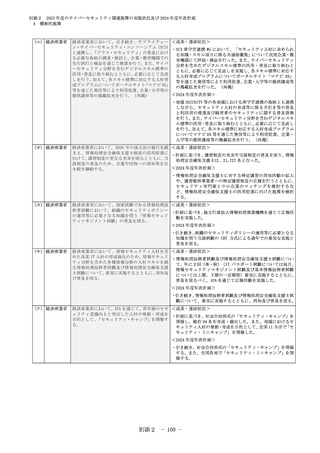

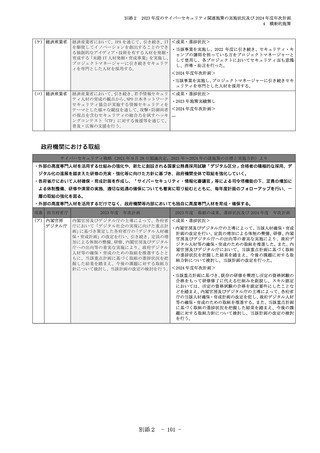

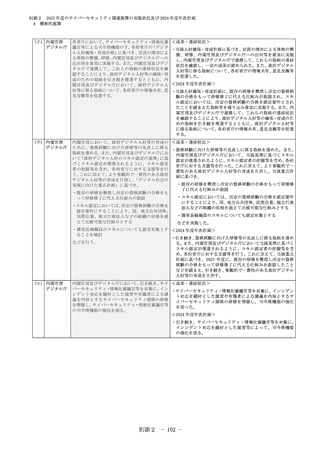

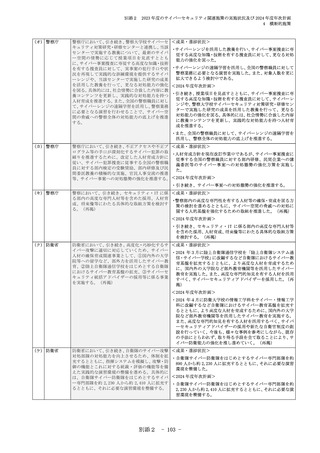

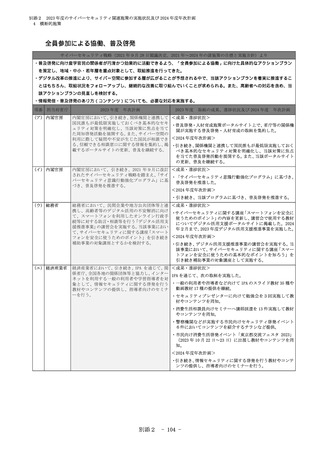

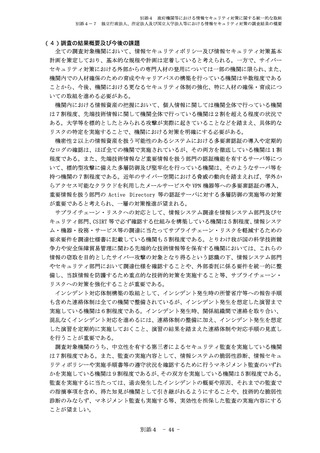

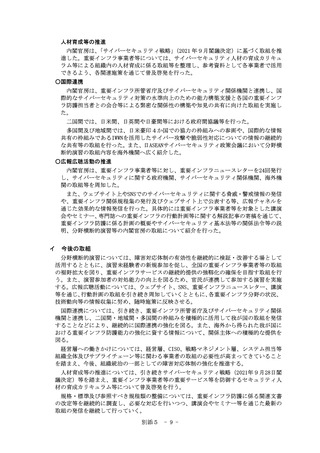

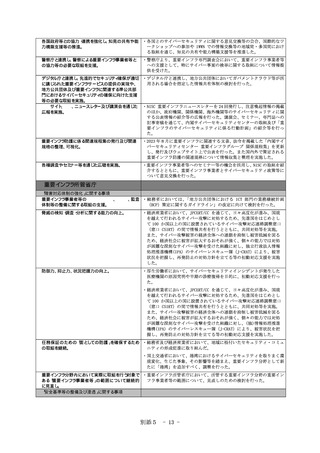

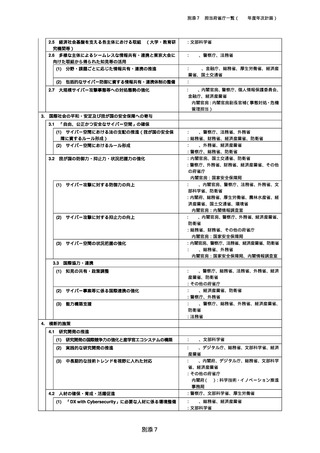

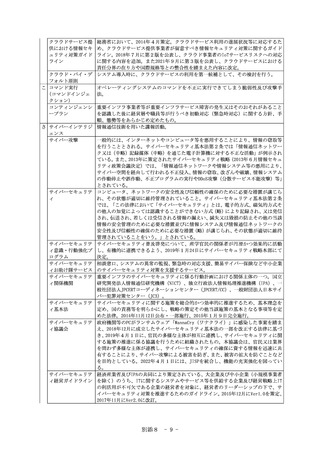

1. 背景及び課題

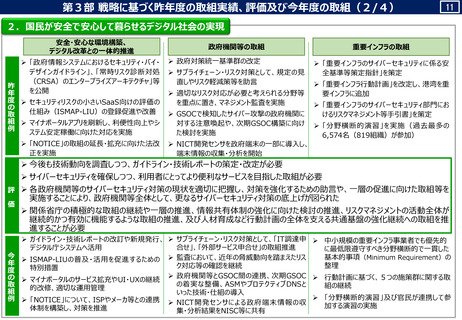

➢ サイバー攻撃の侵入起点となり得るIT資産・サービスの急増や、Living Off The Land攻撃の台頭等のサイバー攻撃の手法の劇的な高度化に対応す

るため、政府機関全体におけるサイバーセキュリティ対策はこれまで以上に戦略的に実行していくことが強く求められる。

➢ 各PJMOの運用監視レベルのバラツキ、インシデント等発生時の迅速な情報共有等の課題に対応するため、デジタル庁の運用監視のレベルを向上させるとと

もに、インシデントの予防・早期発見・早期復旧を実現するため、デジタル庁システムを横断的に確認する総合運用監視の枠組みの整備に取り組む。

➢ 巧妙化かつ複雑化するサイバー攻撃や未知の脅威が増大する中で、我が国特有の攻撃事例を十分に収集できていない。また国産の製品・サービスの開

発に必要なノウハウや知見の蓄積が困難に。そのため、我が国独自にサイバーセキュリティに関する情報を収集・分析できる体制の構築が喫緊の課題。

2. 取組の概要

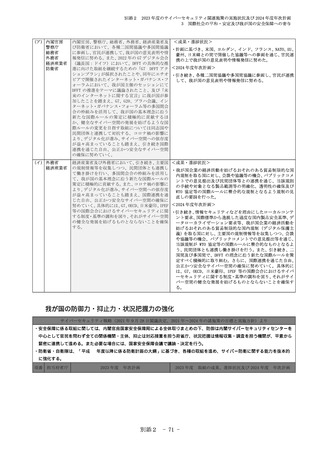

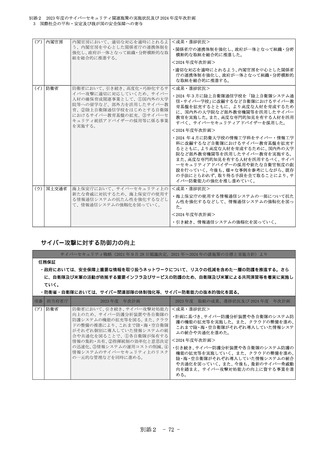

① 手法

✓ 「政府統一基準群」や「IT調達申合せ」をはじめとした基準・ルールの実効性強化や、政府サイバーセキュリティ人材の活用・育成強化、レッドチームテ

ストといった政府機関の対策・対応について、組織・システム・人的側面を含め多面的に評価するための取組の検討といった施策を推進。

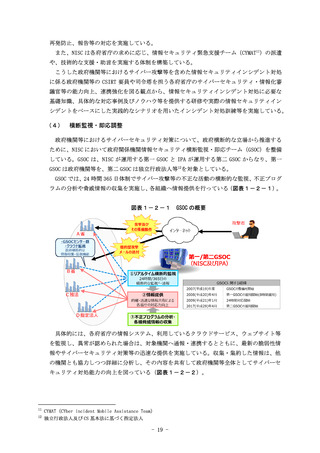

✓ 既存のセキュリティ運用の枠組み(GSOC)の着実な整備・運用や、脅威を能動的に探し出す「スレットハンティング」の体系的な実施(この過程で、ア

タックサーフェスマネジメントによる脆弱性把握やプロテクティブDNSによるTTPの把握といった新しい施策にも積極的に取り組む)。

✓ デジタル庁にて、令和6年度内に総合運用・監視システムの設計・開発を行い、運用監視を開始する予定。

✓ 安全性や透明性の検証が可能な国産センサを政府端末に導入して、得られた情報をNICTのCYNEX(※)に集約し分析を行う。CYNEXに集約され

た政府端末情報とNICTが長年収集した情報を横断的に解析することで、我が国独自にサイバーセキュリティに関する情報の生成を行う。生成した情報

は政府全体で共有。

(※)サイバーセキュリティ統合知的・人材育成基盤。

② 取組によって期待される成果・効果

✓ 政策・オペレーションの両セグメントにおける自律的な強化等により、政府全体での強固なサイバーセキュリティ体制が実現される。

✓ 横断的な運用監視によるITガバナンスの確保及び運用監視レベルの向上により、インシデントの予防・早期発見・早期復旧が可能。

✓ 我が国独自のサイバーセキュリティ関連情報の生成及び政府全体での分析結果等の共有によるサイバーセキュリティ対策の一層の強化。

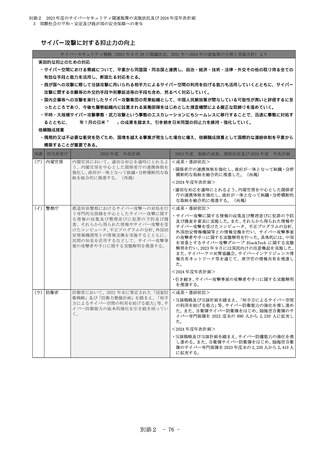

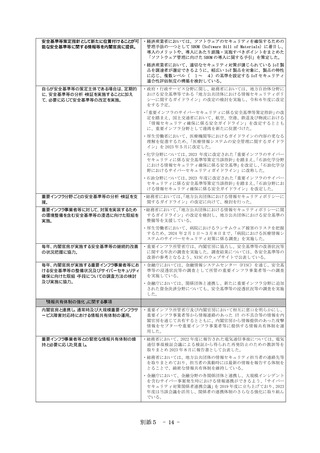

3. サイバーセキュリティ戦略本部有識者本部員の主な受け止め

➢ 国自身の体制強化は最重要事項。

➢ サイバーセキュリティの攻撃技術は日々進化し、高度化・秘匿化が著しく、従来の検知・防御手法では容易に発見・阻止できない。これに対応するためには、

攻撃の発見(センシング)とリアルタイムの情報共有、動的な防御が重要で、政府機関にはこれらの導入と運用に全力を注いで頂きたい。

➢ 省庁間でのサイバー関連情報の共有、適切で効果的な対応を統一的に行う仕組みの構築を強力に進める必要がある。

➢ 政府情報システムに対する総合運用監視や我が国独自のサイバーセキュリティに関する情報の共有に取り組むことが重要。

➢ 政府を守る体制だけでなく、重要インフラ・民間企業を含む日本全体の防御体制の抜本的強化が必要。