資料1 サイバーセキュリティ2024(2023年度年次報告・2023年度年次計画)(案)について (210 ページ)

出典

| 公開元URL | https://www.nisc.go.jp/council/cs/index.html#cs41 |

| 出典情報 | サイバーセキュリティ戦略本部(第41回 7/10)《内閣官房内閣サイバーセキュリティセンター》 |

ページ画像

プレーンテキスト

資料テキストはコンピュータによる自動処理で生成されており、完全に資料と一致しない場合があります。

テキストをコピーしてご利用いただく際は資料と付け合わせてご確認ください。

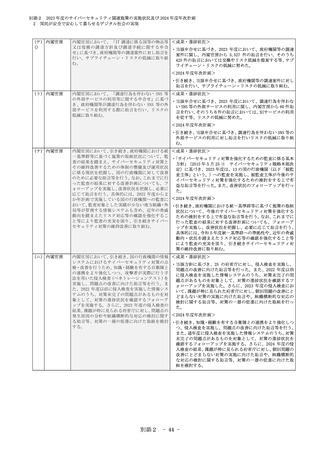

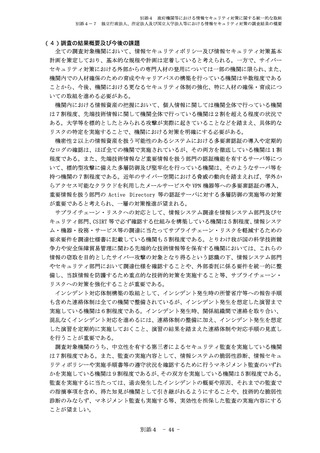

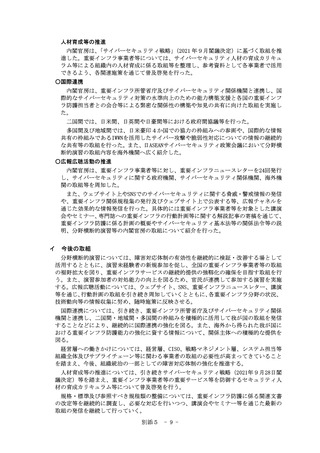

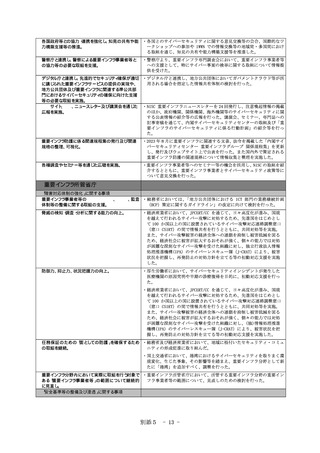

2023 年度の総合評価・2024 年度の全体方針

最高情報セキュリティ責任者

内閣総務官 松田 浩樹

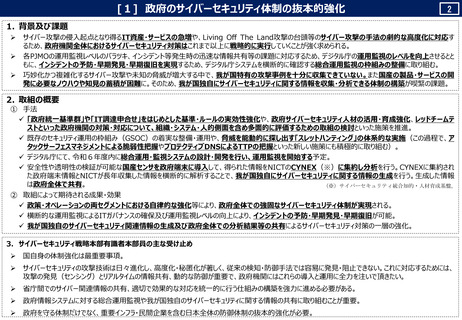

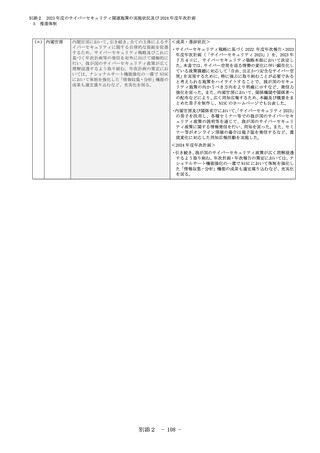

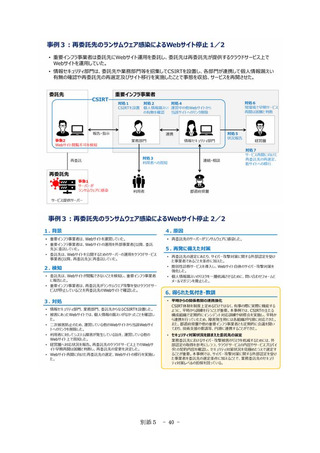

2023 年度は、従来の標的型攻撃メールに加え、ランサムウェア被害の拡大、脆弱性の修正プログラ

ムの公開前を狙う攻撃(ゼロデイ攻撃)

、その他 IoT 機器の脆弱性を狙った脅威の顕在化などその態様

も多様化し、これらの攻撃への対応の重要性が一層増しているところである。

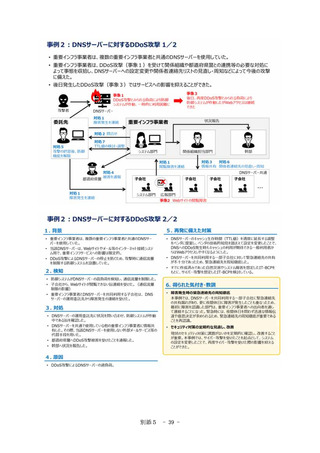

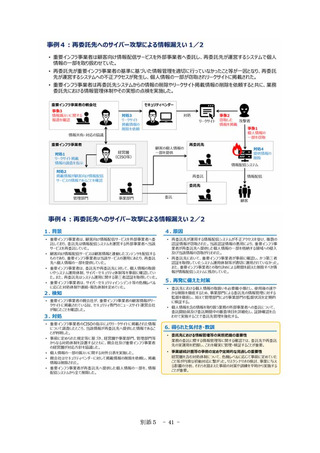

また、日本の政府機関や企業のホームページ等を標的とした DDoS 攻撃と思われるサービス不能攻

撃やサプライチェーン・リスクを伴う各種サプライチェーン攻撃が確認されていることから、今後も

政府機関に対するサイバー攻撃の脅威が大きい状況が続いているものと考えられる。

このような事案に対応するためには、ソフトウェア等の脆弱性に関する情報の入手及び必要な対策

の実施、世の中に発生している事案に係る正確な情報の収集及び関係部署への情報提供、サイバー攻

撃に関する情報の収集・分析、職員に対する注意喚起及び情報セキュリティ教育の充実等が重要とな

る。

内閣官房においては、多様なソースから情報を入手するよう努めるとともに、入手した情報は、情

報の性質・内容に応じ、各々の速報性・正確性に配意して、組織内共有を行うことにより、情報セキ

ュリティ対策の基礎として活用している。

また、一般職員の業務に影響を及ぼすような情報セキュリティインシデントが発生した場合には、

当該事案を解説するとともに、注意喚起を図る教材を作成・配布するなど、職員教育を行うことによ

り、人的な情報セキュリティ対策を行っている。

しかし、日々技術が進歩するとともに新たな脆弱性も発見される情報通信分野において、情報セキ

ュリティ対策に終わりはなく、過去に流行した手法が新しい技術や他の手法と組み合わさることで新

たな脅威となることから、サイバー攻撃対策についても、絶えず見直す必要がある。また、Emotet の

再燃のように、亜種や新種のマルウェアも、多くの報告がある。

このような状況を踏まえ、内閣官房では 2024 年度においても、脅威に関する幅広い情報収集や実践

的な職員教育を中心に情報セキュリティ対策を行っていくことが必要であり、さらに効果的な教育を

実施する観点から、2017 年度に導入した e ラーニングを改善した上で引き続き実施するほか、従来の

資料配布や、NISC 等が主催する研修会への参加を一層促進する。

情報収集については、CYMAT/CSIRT のコミュニケーションを活用し、他府省との情報交換を積極的

に行うことで幅広い分野からの知見を集めるとともに、内閣官房内に速やかな展開を行っていく必要

がある。

別添3 - 4 -